We współczesnej epoce zdigitalizowanych społeczności zależność od gadżetów mobilnych osiągnęła niespotykany dotąd poziom. Wraz z rozwojem technologii mobilnej wzrastają zagrożenia, jakie ze sobą niesie. Wraz z ewolucją technologii ewoluują także środki bezpieczeństwa cybernetycznego. Przeanalizujmy jednak wspólnie, czy w 2023 r. będą kontynuowane działania hakerskie na urządzenia mobilne.

Spis treści:

Ewolucja zagrożeń związanych z hakowaniem urządzeń mobilnych na przestrzeni lat

Kiedyś ograniczone do podstawowych funkcji, takich jak połączenia i SMS-y, urządzenia te przekształciły się w skomplikowane komputery, które mieszczą się wygodnie w kieszeni. Ta trwająca kilka dekad podróż nie tylko zrewolucjonizowała Twoją interakcję z technologią, ale także spowodowała równoległą ewolucję w społeczności hakerów.

W pierwszej dekadzie XXI wieku, gdy era telefonów komórkowych nabrała tempa, pojawiły się zagrożenia w postaci podsłuchu. Hakerzy wykorzystywali okazje do podsłuchiwania połączeń i przechwytywania wiadomości tekstowych, stosując tę taktykę jako powszechną strategię w celu realizacji swoich złośliwych celów.

Kolejna dekada, lata 2010, zapoczątkowała smartfonową rewolucję, która z kolei wprowadziła wykładniczy wzrost potencjalnych zagrożeń. Integracja łączności internetowej z mnóstwem aplikacji zamieniła smartfony w prawdziwą skarbnicę dla hakerów. Środowisko to doprowadziło do powszechnego występowania ataków złośliwego oprogramowania, oprogramowania szpiegującego i phishingu, które stały się niepokojąco powszechne.

W obecnej dekadzie, czyli latach 2020. XX wieku, znaczenie urządzeń mobilnych zarówno w sferze zawodowej, jak i osobistej podniosło stawkę dotyczącą zagrożeń bezpieczeństwa. Hakerzy, z którymi mamy do czynienia, udoskonalili swoje taktyki, aby były bardziej wyrafinowane niż kiedykolwiek. Od zaawansowanych trwałych zagrożeń (APT) po oprogramowanie ransomware dostosowane specjalnie dla platform mobilnych, a nawet ukierunkowane ataki oprogramowania szpiegującego, sfera potencjalnych zagrożeń rozszerzyła się, rzucając cień na cyfrowy krajobraz.

Ewolucja urządzeń mobilnych odzwierciedla ewolucję technik hakerskich. To, co kiedyś zaczęło się jako proste podsłuchiwanie w początkach komunikacji mobilnej, obecnie przerodziło się w złożone i wieloaspektowe wyzwanie. Wraz z rozwojem urządzeń mobilnych rośnie także przebiegłość tych, którzy chcą wykorzystać ich słabe punkty.

Wykorzystywane luki w urządzeniach mobilnych

W dziedzinie systemów operacyjnych zarówno Android, jak i iOS są głównymi celami potencjalnego wykorzystania. Pomimo regularnego wydawania poprawek i aktualizacji, sama wielkość leżącego u ich podstaw kodu pozostawia miejsce na niezamierzony nadzór, tworząc luki w zabezpieczeniach, które mogą utrzymywać się pod powierzchnią.

Krajobraz sklepów z aplikacjami charakteryzuje się podwójną narracją. Oficjalne platformy, takie jak Google Play i Apple App Store, wdrażają rygorystyczne procedury sprawdzające, których celem jest ochrona użytkowników przed szkodliwymi aplikacjami. Jednak niejasna struktura zewnętrznych sklepów z aplikacjami stanowi wylęgarnię złośliwego oprogramowania. Te oszukańcze aplikacje, często zamaskowane autentycznością, zbierają poufne dane lub osadzają złośliwe oprogramowanie w niczego niepodejrzewających urządzeniach.

Chociaż wygoda, jaką zapewnia łączność Wi-Fi i Bluetooth, poprawia Twoje cyfrowe doświadczenia, jednocześnie odkrywa możliwości potencjalnych naruszeń bezpieczeństwa. Ilustrującym przykładem z przeszłości jest atak „BlueBorne”, który stanowi wyraźne przypomnienie, że nawet te pozornie nieszkodliwe narzędzia są podatne na wykorzystanie, jeśli nie są wzmocnione solidnymi środkami bezpieczeństwa.

Co ciekawe, powtarzającym się słabym punktem w łańcuchu ochrony cyfrowej często nie jest sama technologia, ale zachowanie jej użytkowników. Omylność człowieka staje się oczywista, gdy ludzie nieumyślnie naruszają swoje bezpieczeństwo poprzez takie działania, jak używanie słabych haseł lub klikanie podejrzanych łączy. Te pozornie nieszkodliwe zachowania przypadkowo działają jak bramy umożliwiające hakerom dostęp.

Rzeczywiście, luki w zabezpieczeniach bezpieczeństwa urządzeń mobilnych wynikają z połączenia różnych elementów. Obejmują one zarówno skomplikowany kod, który stanowi podstawę systemów operacyjnych, jak i niebezpieczne przestrzenie zajmowane przez zewnętrzne sklepy z aplikacjami.

To wzajemne oddziaływanie podkreśla konieczność wszechstronnego zrozumienia krajobrazu zagrożeń, w którym niezbędne staje się szczegółowe zrozumienie tych wzajemnie powiązanych aspektów.

Przegląd wydarzeń związanych z hakowaniem urządzeń mobilnych w 2023 r

Źródło obrazu: KasperskyContentHub

Źródło obrazu: KasperskyContentHub

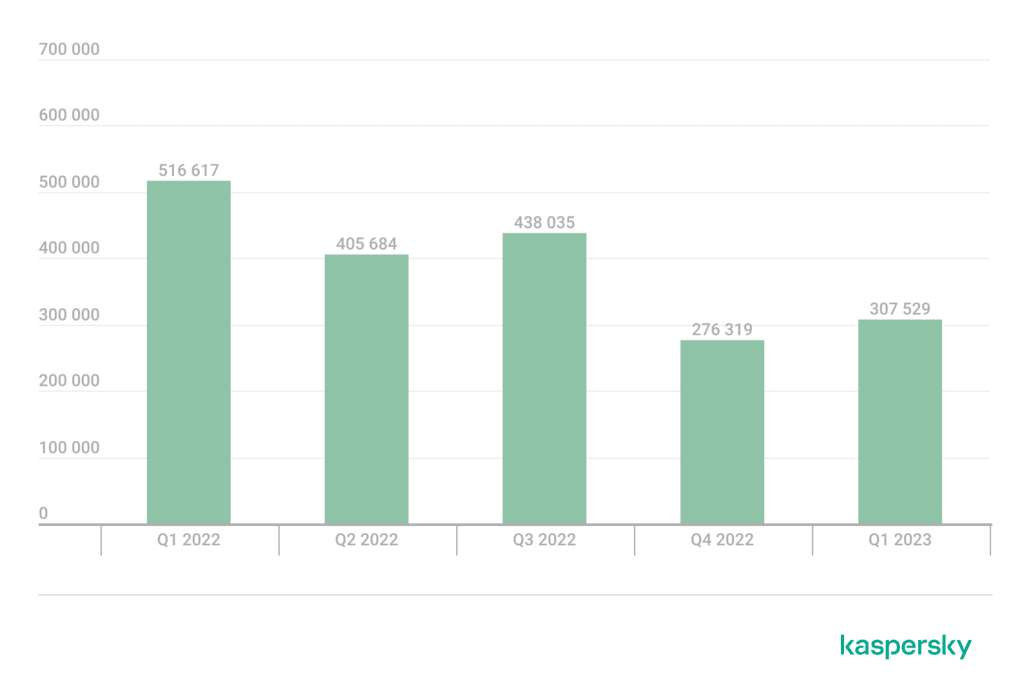

Niedawne Analiza bezpiecznej listy danych Kapersky’ego na pierwszy kwartał 2023 roku oferuje kompleksowe spojrzenie na charakter i skalę zagrożeń, przed którymi stoją dziś użytkownicy mobilni.

Rok 2022 rozpoczął się od zidentyfikowania przez firmę Kaspersky w pierwszym kwartale alarmujących 516 617 próbek szkodliwego oprogramowania dostosowanego do platform mobilnych. Liczba ta wyraźnie ilustruje entuzjazm i zasoby, jakie cyberprzestępcy przeznaczają na wykorzystywanie użytkowników mobilnych. Jednakże w drugim kwartale nastąpił spadek, kiedy liczba próbek spadła do 405 684 próbek złośliwego oprogramowania, co stanowi spadek o ponad 20%. W kolejnym trzecim kwartale liczba ta ponownie wzrosła do 438 035, co sugeruje, że cyberprzestępcy udoskonalają swoją taktykę w odpowiedzi na mechanizmy obronne lub trendy rynkowe.

Jednak pod koniec 2022 r. czwarty kwartał ujawnił wyraźne pogorszenie sytuacji, a liczba szkodliwych programów spadła do 276 319. Ta znacząca redukcja może sugerować różne interpretacje – ulepszone praktyki w zakresie cyberbezpieczeństwa mogą odstraszać atakujących, a przeciwnicy ci mogą różnicować swoją taktykę lub zwracać się w stronę innych potencjalnie podatnych na ataki platform.

Niemniej jednak początek 2023 r. oznaczał umiarkowany wzrost – w pierwszym kwartale wykryto 307 259 złośliwego oprogramowania. Sugeruje to, że chociaż liczby te mogły nie osiągnąć alarmującego poziomu z początku 2022 r., hakowanie urządzeń mobilnych w dalszym ciągu stanowi palący problem wymagający uwagi.

Które metody ataku są dominujące?

Warto przyjrzeć się ostatniemu kwartałowi 2022 r., aby przyjrzeć się najnowszym działaniom związanym z zagrożeniami mobilnymi. Według Raport Avastafałszywe oprogramowanie reklamowe było dość skuteczne w czwartym kwartale 2022 r.

Wykorzystując kreatywne metody generowania przychodów z reklam, oprogramowanie reklamowe infiltruje urządzenia użytkowników i wyświetla natrętne reklamy. Adware jest dość trudne do wykrycia, ponieważ sprytnie ukrywa swoją obecność. Użytkownicy urządzeń mobilnych często nie zdają sobie sprawy ze źródła tych reklam.

Użytkownicy, którzy chcą zapobiec tej sytuacji, korzystają z oprogramowania i narzędzi blokujących reklamy. Jednak według raportu Avasta jest to również dość duże ryzyko. Ponieważ użytkownicy mogą stosować fałszywe programy blokujące reklamy, które są nieoficjalne i nieznane, kto je opracował. Powoduje to ogromne problemy z bezpieczeństwem.

Podsumowując, zagrożenia nie dotyczą wyłącznie złośliwego oprogramowania. Zagrożenia zaczynają się w witrynach zawierających fałszywą treść, które odwiedzasz w Internecie.

Oscylujące liczby w ciągu tych pięciu kwartałów nie tylko podkreślają szczyty i spadki zagrożeń mobilnych. Podkreślają odporność i zdolność adaptacji atakujących. Biorąc pod uwagę ogromną różnorodność urządzeń mobilnych, systemów operacyjnych i aplikacji, potencjalne wektory ataku są różnorodne. Oznacza to, że cyberprzestępcy mogą i będą dostosowywać swoje metodologie w oparciu o zmieniające się strategie obrony, nowe technologie i dynamikę rynku.

Dane za pierwszy kwartał 2023 r. mogą nie równać się z alarmującymi maksimami z poprzedniego roku, ale stanowią dla nich mocne przypomnienie. Zagrożenie hakerami mobilnymi pozostaje bardzo żywe. Stale zmieniające się liczby są przykładem ciągłej gry w kotka i myszkę pomiędzy obrońcami i atakującymi. Podkreśla konieczność ciągłej czujności, edukacji użytkowników i nieustannej ewolucji mechanizmów obronnych, aby dotrzymać kroku wszechstronnemu przeciwnikowi.

Należy także pamiętać, że statystycznie spadek liczby nowo wypuszczonego szkodliwego oprogramowania nie oznacza zmniejszenia się zagrożeń. Należy także wziąć pod uwagę takie czynniki, jak liczba użytkowników urządzeń mobilnych, struktura architektoniczna technologii docelowych oraz to, czy nowe złośliwe oprogramowanie jest mocne, czy nie.

Rola świadomości i edukacji użytkowników w zapobieganiu hakerom mobilnym

Podnoszenie świadomości użytkowników i wdrażanie kursów są kluczowe w walce z hakerami mobilnymi. Wraz z postępem technologii rozwijają się także taktyki cyberprzestępcze. Chociaż środki bezpieczeństwa dostosowują się do przeciwdziałania tym zagrożeniom, wiele prób włamań atakuje zachowania użytkowników, takie jak klikanie złośliwych łączy lub używanie słabych haseł. Świadomość użytkowników na temat potencjalnych zagrożeń i bezpiecznych działań w Internecie zmniejsza prawdopodobieństwo wykorzystania tych luk przez hakerów.

Regularne kampanie edukacyjne i uświadamiające dają użytkownikom możliwość wykrywania podejrzanych działań i reagowania na nie. Wykształceni użytkownicy nie tylko chronią siebie, ale także wzmacniają cały cyfrowy ekosystem.

Hakowanie mobilne nigdzie się nie wybiera

Haker może wykorzystać Twój smartfon na wiele sposobów, czy to poprzez złośliwe oprogramowanie, luki w zabezpieczeniach, czy też inny wektor. Dlatego ważne jest, aby być na bieżąco z rodzajami zagrożeń i chronić swoje urządzenie w jak największym stopniu. W ten sposób możesz uniknąć prób uzyskania dostępu do Twoich danych przez złośliwych aktorów.