Od samego początku struktura łańcucha cyberzabójstw odgrywała kluczową rolę w identyfikowaniu i neutralizowaniu wyrafinowanych zagrożeń cybernetycznych. Jednak obecnie wielu ekspertów ds. cyberbezpieczeństwa uważa, że metodologia łańcucha cyberzabijania jest nieodpowiednia, aby zapewnić ochronę przed cyberatakami w dzisiejszym, stale zmieniającym się krajobrazie zagrożeń.

Co to jest struktura łańcucha cyberzabijania, jak działa i jakie są jej ograniczenia? Czytaj dalej, aby się dowiedzieć.

Spis treści:

Co to jest struktura łańcucha cyberzabójstw?

Opracowany przez Lockheed Martin szkielet cyberzabójczego łańcucha obejmuje wojskowy model łańcucha zabijania w celu identyfikowania działań wroga i zapobiegania im.

Pomaga zespołom ds. bezpieczeństwa zrozumieć i zwalczać włamania, przedstawiając różne etapy cyberataków. Wyjaśnia także różne punkty tych etapów, na których specjaliści ds. cyberbezpieczeństwa mogą identyfikować, wykrywać i przechwytywać atakujących.

Łańcuch cyberzabijania pomaga chronić przed zaawansowanymi trwałymi zagrożeniami (APT), w przypadku których przestępcy spędzają dużo czasu na śledzeniu swoich ofiar i planowaniu cyberataków. Ataki te często łączą w sobie złośliwe oprogramowanie, trojany, ataki socjotechniczne itp.

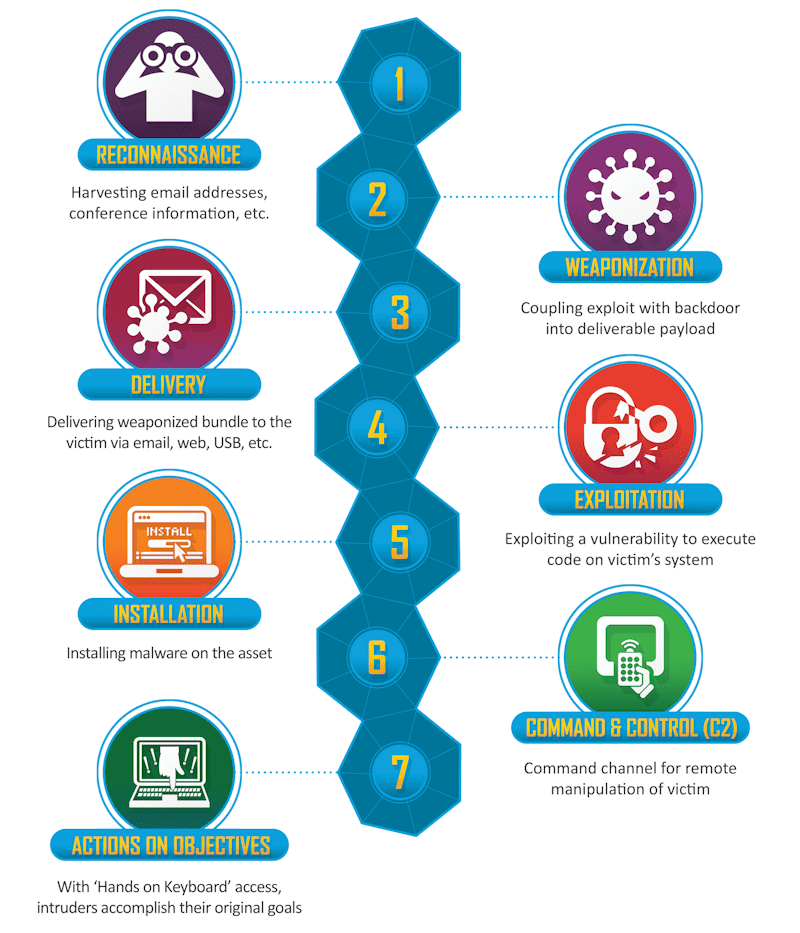

Model łańcucha cyberzabójstw składa się z siedmiu etapów: rozpoznanie, uzbrojenie, dostawa, eksploatacja, instalacja, dowodzenie i kontrola oraz działania dotyczące celów.

Każdy etap stanowi krok w ścieżce atakującego.

Fazy struktury łańcucha cyberzabójstw

Ramy cyberbezpieczeństwa łańcucha zabójstw pomagają zespołom ds. bezpieczeństwa przewidywać ruchy atakujących w celu szybszego przechwycenia.

Źródło obrazu: Lockheed Martin

Źródło obrazu: Lockheed Martin

Oto siedem etapów procesu łańcucha cyberzabójstw.

#1.Rekonesans

Faza rozpoznania polega na zebraniu informacji o docelowej ofierze lub sieci.

Istnieją dwa rodzaje faz rozpoznania.

Rozpoznanie pasywne

Na tym etapie hakerzy próbują zebrać informacje z publicznie dostępnych źródeł. Może to obejmować sprawdzanie WHOIS, ofert pracy, LinkedIn, profili w mediach społecznościowych, stron internetowych firm itp. Mogą również wykorzystywać narzędzia ARIN, SHODAN i inne narzędzia do wyszukiwania luk w zabezpieczeniach i potencjalnych punktów wejścia.

Ponieważ faza pasywnego rozpoznania nie obejmuje interakcji z organizacjami, hakerzy starają się w tej fazie zebrać jak najwięcej informacji o swoim celu.

Aktywny rekonesans

W fazie aktywnego rozpoznania ugrupowania zagrażające na pewnym poziomie kontaktują się z Twoją organizacją w celu zebrania informacji, które mogą pomóc im przedostać się do sieci firmowej. Używają narzędzi takich jak NMAP, skanery podatności, skanery portów, przechwytywanie banerów itp.

Etap rozpoznania odgrywa kluczową rolę w każdym cyberataku. Im więcej informacji na temat sieci celu posiada podmiot zagrażający, tym lepiej może zaplanować ataki.

Aby zatrzymać ugrupowania zagrażające podczas pasywnego i aktywnego rozpoznania, możesz wykonać następujące kroki:

- Ogranicz ekspozycję informacji publicznych, które hakerzy mogą wykorzystać do planowania ataków phishingowych.

- Opracuj zasady dopuszczalnego korzystania z mediów społecznościowych.

- Modyfikuj komunikaty o błędach serwera, aby nie powodowały publicznego wycieku kluczowych informacji o Twojej sieci.

- Wyłącz nieużywane porty i usługi.

- Zaimplementuj zaporę sieciową z systemem zapobiegania instrukcjom (IPS).

Głównym celem fazy rozpoznania jest znalezienie słabej strony, którą hakerzy mogą wykorzystać, aby dostać się do Twojej sieci.

Dlatego skonfigurowanie Honeypotów i Honeynetów to doskonały sposób na znalezienie luk w zabezpieczeniach Twojej sieci i wzmocnienie zabezpieczeń.

#2.Uzbrojenie

Etap uzbrojenia ma na celu stworzenie narzędzia ataku (wektora ataku), które będzie w stanie wykorzystać lukę w zabezpieczeniach systemu lub sieci zidentyfikowaną w fazie rozpoznania.

Proces uzbrojenia może obejmować wybranie (lub utworzenie) odpowiedniego złośliwego oprogramowania, oprogramowania ransomware lub złośliwego kodu umożliwiającego dostęp zdalny w celu dopasowania do luki.

Osoba atakująca pakuje złośliwe oprogramowanie w plik w formacie, który wygląda nieszkodliwie. Mogą używać dokumentu programu Word lub pliku PDF. Celem jest nakłonienie celu do otwarcia go.

Metasploit, SQLMAP, Exploit-DB i zestawy narzędzi socjotechnicznych są powszechnie używanymi narzędziami na etapie zbrojenia.

Etap uzbrojenia dotyczy tego, jakiego wektora ataku użyliby hakerzy do ataku na systemy i sieci.

Dlatego wzmocnienie obrony jest rozsądną strategią cyberbezpieczeństwa, która zapobiega przedostawaniu się wektorów ataku do Twoich systemów i sieci.

Oto kilka wskazówek, jak zacząć.

- Bądź agresywny w zarządzaniu poprawkami w swojej firmie. Zmniejszy to powierzchnię ataku, jeśli nie będzie żadnych luk w oprogramowaniu i systemach operacyjnych.

- Zainstaluj dobry program antywirusowy na wszystkich punktach końcowych.

- Wyłącz makra biurowe, JavaScript i niepotrzebne wtyczki do przeglądarek.

- Egzekwuj narzędzia zabezpieczające pocztę e-mail i korzystaj z izolacji przeglądarek w swojej firmie.

- Dzienniki audytu umożliwiające identyfikację wszelkich anomalii w sieci.

Powinieneś także mieć dobry system wykrywania włamań i zapobiegania im. I upewnij się, że w Twojej firmie wdrożono uwierzytelnianie wieloskładnikowe.

#3. Dostawa

W związku z tym hakerzy wybrali odpowiedni wektor ataku w celu wykorzystania luk. Nadchodzi czas dostawy, kiedy napastnicy będą próbowali przedostać się do Twojej sieci.

Sposoby przenoszenia mogą się różnić w zależności od rodzaju użytego wektora ataku.

Typowymi przykładami dostawy mogą być:

- Witryny internetowe — ugrupowania zagrażające mogą infekować witryny internetowe stron trzecich, które często odwiedzają potencjalne cele.

- Wiadomości e-mail — osoby atakujące mogą wysyłać zainfekowane wiadomości e-mail zawierające złośliwe oprogramowanie.

- Pamięci USB — mogą pozostawiać zainfekowane urządzenia USB w obszarach wspólnych, mając nadzieję, że użytkownicy podłączą je do swoich systemów.

- Media społecznościowe — cyberprzestępcy mogą wykorzystywać media społecznościowe do przeprowadzania ataków phishingowych, które mogą nakłonić użytkowników do kliknięcia zainfekowanych łączy.

Najskuteczniejszą obroną przed dostarczaniem typowych wektorów ataków jest skupienie się na szkoleniu pracowników.

Inne środki bezpieczeństwa, które możesz podjąć, to wdrożenie filtrowania sieci, rozwiązania filtrowania DNS i wyłączanie portów USB na urządzeniach.

#4. Eksploatacja

Na etapie eksploatacji w ramach łańcucha cyberzabijania napastnicy wykorzystują broń do wykorzystania słabych punktów w systemie celu. Oznacza to początek faktycznego ataku po dostarczeniu broni.

Oto bliższe badanie:

- Osoby atakujące lokalizują luki w oprogramowaniu, systemie lub sieci.

- Wprowadzają złośliwe narzędzie lub kod mające na celu wykorzystanie tych luk.

- Kod exploita zostaje aktywowany i wykorzystuje luki w celu uzyskania nieautoryzowanego dostępu lub przywilejów.

- Wnikając w obwód, napastnicy mogą dalej wykorzystywać systemy celu, instalując złośliwe narzędzia, wykonując skrypty lub modyfikując certyfikaty bezpieczeństwa.

Ta faza jest kluczowa, ponieważ przechodzi od zwykłego zagrożenia do incydentu bezpieczeństwa. Celem fazy eksploatacji jest uzyskanie dostępu do Twoich systemów lub sieci.

Rzeczywisty atak może mieć formę wstrzyknięcia SQL, przepełnienia bufora, złośliwego oprogramowania, przejęcia JavaScriptu i innych.

Mogą przemieszczać się w poprzek sieci, identyfikując w miarę upływu czasu dodatkowe punkty wejścia.

Na tym etapie haker znajduje się w Twojej sieci i wykorzystuje luki w zabezpieczeniach. Masz ograniczone zasoby, aby chronić swoje systemy i sieć.

Możesz skorzystać z zapobieganie wykonywaniu danych (DEP) funkcję antywirusową i funkcję zapobiegającą exploitom w programie antywirusowym (jeśli takową posiada) w celu ochrony przed wykorzystaniem.

Niektóre narzędzia EDR mogą również pomóc w szybkim wykrywaniu cyberataków i reagowaniu na nie.

#5. Instalacja

Nazywany także etapem eskalacji uprawnień, etap instalacji polega na zainstalowaniu złośliwego oprogramowania i wdrożeniu innych złośliwych narzędzi, dzięki czemu cyberprzestępcy mogą mieć stały dostęp do systemów i sieci nawet po załataniu i ponownym uruchomieniu zaatakowanego systemu.

Standardowe techniki stosowane w fazie instalacji obejmują:

- Przejęcie DLL

- Instalacja trojana zdalnego dostępu (RAT)

- Zmiany w rejestrze umożliwiają automatyczne uruchamianie złośliwych programów

Osoby atakujące mogą również próbować utworzyć backdoora, aby uzyskać ciągły dostęp do systemów lub sieci, nawet jeśli pierwotny punkt wejścia jest zamknięty przez ekspertów ds. bezpieczeństwa.

Jeśli cyberprzestępcy pomyślnie dotarli do tego etapu, masz ograniczoną ochronę. Twój system lub sieć została zainfekowana.

Teraz możesz użyć narzędzi po infekcji, takich jak narzędzia do analizy zachowań użytkowników (UBA) lub narzędzia EDR, aby sprawdzić, czy występuje jakakolwiek nietypowa aktywność związana z rejestrem i plikami systemowymi. Powinieneś być także gotowy do wdrożenia planu reagowania na incydenty.

#6. Dowodzenie i kontrola

W fazie dowodzenia i kontroli atakujący nawiązuje połączenie z zaatakowanym systemem. To łącze umożliwia zdalną kontrolę nad celem. Osoba atakująca może teraz wysyłać polecenia, odbierać dane, a nawet przesyłać dodatkowe złośliwe oprogramowanie.

Często stosowane są tutaj dwie taktyki: zaciemnianie i odmowa usługi (DoS).

- Zaciemnianie pomaga atakującym ukryć swoją obecność. Mogą usunąć pliki lub zmienić kod, aby uniknąć wykrycia. W istocie zacierają ślady.

- Odmowa usługi odwraca uwagę zespołów ds. bezpieczeństwa. Powodując problemy w innych systemach, odwracają uwagę od głównego celu. Może to obejmować zakłócenia w sieci lub zamknięcie systemów.

Na tym etapie Twój system jest całkowicie zagrożony. Powinieneś skupić się na ograniczeniu możliwości kontrolowania hakerów i wykryciu nietypowej aktywności.

Segmentacja sieci, systemy wykrywania włamań (IDS) oraz zarządzanie informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM) mogą pomóc w ograniczeniu szkód.

#7. Działania na celu

Siedem etapów łańcucha cyberzabójstw osiąga szczyt w fazie „Działania oparte na celach”. Tutaj napastnicy realizują swój główny cel. Ten etap może trwać tygodnie lub miesiące, w zależności od wcześniejszych sukcesów.

Typowe cele końcowe obejmują między innymi kradzież danych, szyfrowanie wrażliwych danych, ataki na łańcuch dostaw i wiele innych.

Wdrażając rozwiązania w zakresie bezpieczeństwa danych, rozwiązania w zakresie bezpieczeństwa punktów końcowych i zabezpieczenia zerowego zaufania, możesz ograniczyć szkody i uniemożliwić hakerom osiągnięcie ich celów.

Czy łańcuch zabójstw cybernetycznych może sprostać dzisiejszym wyzwaniom związanym z bezpieczeństwem?

Model Cyber Kill Chain pomaga w zrozumieniu i zwalczaniu różnych cyberataków. Jednak jego liniowa struktura może nie sprostać dzisiejszym wyrafinowanym, wielowektorowym atakom.

Oto wady tradycyjnej struktury łańcucha cyberzabójstw.

#1. Ignoruje zagrożenia wewnętrzne

Zagrożenia wewnętrzne pochodzą od osób w organizacji, takich jak pracownicy lub kontrahenci, którzy mają uzasadniony dostęp do systemów i sieci. Mogą celowo lub niezamierzenie niewłaściwie wykorzystać swój dostęp, co może prowadzić do naruszeń danych lub innych incydentów związanych z bezpieczeństwem.

W rzeczywistości, 74% firm uważają, że zagrożenia wewnętrzne stały się częstsze.

Tradycyjny model łańcucha cyberzabójstw nie uwzględnia tych zagrożeń wewnętrznych, ponieważ ma na celu śledzenie działań zewnętrznych napastników.

W scenariuszu zagrożeń wewnętrznych osoba atakująca nie musi przechodzić przez wiele etapów opisanych w łańcuchu cyberzabójstw, takich jak rozpoznanie, uzbrojenie czy dostawa, ponieważ ma już dostęp do systemów i sieci.

Ten znaczący nadzór w ramach sprawia, że nie jest on w stanie wykryć ani złagodzić zagrożeń wewnętrznych. Brak mechanizmu monitorowania i analizowania zachowań lub wzorców dostępu poszczególnych osób w organizacji stanowi istotne ograniczenie w ramach łańcucha cyberzabójstw.

#2. Mają ograniczoną zdolność wykrywania ataków

Łańcuch cyberzabójstw ma stosunkowo wąski zakres przy identyfikowaniu różnych cyberataków. Struktura ta skupia się przede wszystkim na wykrywaniu działań złośliwego oprogramowania i szkodliwych ładunków, pozostawiając znaczną lukę w przeciwdziałaniu innym formom ataków.

Doskonałym przykładem są ataki internetowe, takie jak SQL Injection, Cross-Site Scripting (XSS), różne typy ataków typu Denial of Service (DoS) i ataki Zero-Day. Tego typu ataki mogą łatwo prześlizgnąć się przez szczeliny, ponieważ nie przebiegają według typowych wzorców, do wykrywania których ma służyć łańcuch zabijania.

Co więcej, ramy te nie uwzględniają ataków inicjowanych przez nieupoważnione osoby wykorzystujące skompromitowane dane uwierzytelniające.

W takich scenariuszach mamy do czynienia z rażącym przeoczeniem, ponieważ ataki te mogą wyrządzić znaczne szkody, a jednocześnie mogą pozostać niezauważone ze względu na ograniczone możliwości wykrywania łańcucha cyberzabójstw.

#3. Brakuje elastyczności

Struktura łańcucha cyberzabójstw, skupiająca się głównie na atakach opartych na złośliwym oprogramowaniu i ładunku, nie jest elastyczna.

Liniowy model struktury łańcucha cyberzabójstw nie odpowiada dynamicznej naturze współczesnych zagrożeń, co czyni go mniej skutecznym.

Ponadto ma trudności z przystosowaniem się do nowych technik ataku i może przeoczyć kluczowe działania po włamaniu, co sugeruje potrzebę bardziej adaptacyjnego podejścia do cyberbezpieczeństwa.

#4. Koncentruje się wyłącznie na bezpieczeństwie obwodowym

Model Cyber Kill Chain jest często krytykowany za skupienie się na bezpieczeństwie obwodowym i zapobieganiu złośliwemu oprogramowaniu, co staje się problemem, gdy organizacje przechodzą z tradycyjnych sieci lokalnych na rozwiązania oparte na chmurze.

Ponadto rozwój pracy zdalnej, urządzeń osobistych, technologii IoT i zaawansowanych aplikacji, takich jak Robotic Process Automation (RPA), zwiększyło powierzchnię ataku dla wielu przedsiębiorstw.

Ta ekspansja oznacza, że cyberprzestępcy mają więcej punktów dostępu do wykorzystania, co utrudnia firmom zabezpieczenie każdego punktu końcowego, co pokazuje ograniczenia modelu w dzisiejszym zmieniającym się krajobrazie zagrożeń.

Czytaj więcej: Jak Siatka cyberbezpieczeństwa Pomaga w Nowej Erze Ochrony

Alternatywy dla modelu łańcucha cyberzabójstw

Oto kilka alternatyw dla modelu łańcucha cyberzabójstw, które możesz wypróbować, aby wybrać jedną z najlepszych platform cyberbezpieczeństwa dla swojej firmy.

#1. Struktura MITRE ATT&CK

The Struktura MITRE ATT&CK opisuje taktykę, techniki i procedury stosowane przez atakujących. Potraktuj to jak podręcznik do zrozumienia zagrożeń cybernetycznych. Łańcuch Cyber Kill skupia się wyłącznie na etapach ataku, podczas gdy ATT&CK zapewnia szczegółowy obraz. Pokazuje nawet, co napastnicy robią po wejściu do środka, dzięki czemu jest bardziej kompleksowy.

Eksperci ds. bezpieczeństwa często preferują MITER ATT&CK ze względu na jego głębokość. Przydaje się zarówno w ataku, jak i obronie.

#2. Ramy cyberbezpieczeństwa NIST

The Ramy cyberbezpieczeństwa NIST oferuje wytyczne dla organizacji dotyczące zarządzania ryzykami cyberbezpieczeństwa i łagodzenia ich. Kładzie nacisk na proaktywne podejście. Z kolei Cyber Kill Chain koncentruje się na zrozumieniu działań atakującego podczas naruszenia.

Struktura określa pięć podstawowych funkcji: identyfikacja, ochrona, wykrywanie, reagowanie i odzyskiwanie. Te kroki pomagają organizacjom zrozumieć zagrożenia związane z cyberbezpieczeństwem i zarządzać nimi.

Szerszy zakres struktury NIST pomaga w poprawie ogólnego stanu cyberbezpieczeństwa, podczas gdy Cyber Kill Chain pomaga głównie w analizowaniu i przerywaniu sekwencji ataków.

Dzięki całościowemu podejściu do bezpieczeństwa ramy NIST często okazują się skuteczniejsze we wspieraniu odporności i ciągłego doskonalenia.

Wniosek

Po uruchomieniu łańcuch cyberzabijania stanowił dobre ramy cyberbezpieczeństwa umożliwiające identyfikację i łagodzenie zagrożeń. Jednak obecnie cyberataki stały się trudniejsze ze względu na wykorzystanie chmury, Internetu rzeczy i innych technologii opartych na współpracy. Co gorsza, hakerzy coraz częściej przeprowadzają ataki internetowe, takie jak wstrzykiwanie kodu SQL.

Zatem nowoczesne ramy bezpieczeństwa, takie jak MITRE ATT&CK lub NIST, zapewnią lepszą ochronę w dzisiejszym, stale zmieniającym się krajobrazie zagrożeń.

Powinieneś także regularnie korzystać z narzędzi do symulacji cyberataków, aby ocenić bezpieczeństwo swojej sieci.