Firmy takie jak Microsoft, Google i Mozilla wykorzystują DNS przez HTTPS (DoH). Ta technologia będzie szyfrować wyszukiwania DNS, poprawiając prywatność i bezpieczeństwo online. Ale to kontrowersyjne: Comcast lobbuje przeciwko temu. Oto, co musisz wiedzieć.

Spis treści:

Co to jest DNS przez HTTPS?

Sieć domyślnie dąży do szyfrowania wszystkiego. W tym momencie większość witryn internetowych, do których uzyskujesz dostęp, prawdopodobnie korzysta z szyfrowania HTTPS. Nowoczesne przeglądarki internetowe, takie jak Chrome, oznaczają teraz wszystkie witryny korzystające ze standardowego protokołu HTTP jako „niezabezpieczone”. HTTP / 3, nowa wersja protokołu HTTP, ma wbudowane szyfrowanie.

To szyfrowanie zapewnia, że nikt nie może manipulować stroną internetową, gdy ją przeglądasz, ani szpiegować, co robisz online. Na przykład, jeśli łączysz się z Wikipedia.org, operator sieci – niezależnie od tego, czy jest to publiczny punkt dostępu Wi-Fi firmy, czy Twój dostawca usług internetowych – może zobaczyć tylko, że masz połączenie z wikipedia.org. Nie widzą, który artykuł czytasz, i nie mogą modyfikować artykułu z Wikipedii w trakcie przesyłania.

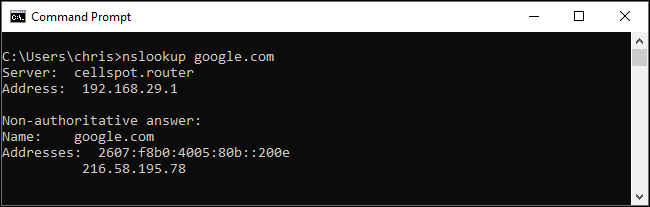

Jednak w dążeniu do szyfrowania DNS został w tyle. System nazw domen umożliwia łączenie się ze stronami internetowymi za pośrednictwem ich nazw domen, a nie za pomocą numerycznych adresów IP. Wpisz nazwę domeny, na przykład google.com, a Twój system skontaktuje się ze skonfigurowanym serwerem DNS, aby uzyskać adres IP skojarzony z google.com. Następnie połączy się z tym adresem IP.

Do tej pory te wyszukiwania DNS nie były szyfrowane. Kiedy łączysz się ze stroną internetową, Twój system odpala żądanie, mówiąc, że szukasz adresu IP powiązanego z tą domeną. Każdy pośrednik – prawdopodobnie Twój dostawca usług internetowych, ale być może także publiczny rejestrator ruchu przez hotspot Wi-Fi – może rejestrować domeny, z którymi się łączysz.

DNS przez HTTPS zamyka ten nadzór. Gdy DNS przez HTTPS, twój system utworzy bezpieczne, zaszyfrowane połączenie z twoim serwerem DNS i prześle żądanie i odpowiedź przez to połączenie. Nikt pomiędzy nie będzie w stanie zobaczyć, które nazwy domen szukasz, ani modyfikować odpowiedzi.

Obecnie większość ludzi korzysta z serwerów DNS dostarczonych przez ich dostawcę usług internetowych. Istnieje jednak wiele serwerów DNS innych firm, takich jak Cloudflare’s 1.1.1.1, Publiczny DNS Google, i OpenDNS. Ci zewnętrzni dostawcy są jednymi z pierwszych, którzy włączają obsługę DNS po stronie serwera przez HTTPS. Aby korzystać z DNS przez HTTPS, potrzebujesz zarówno serwera DNS, jak i klienta (takiego jak przeglądarka internetowa lub system operacyjny), który go obsługuje.

Kto to poprze?

Google i Mozilla testują już DNS przez HTTPS w Google Chrome i Mozilla Firefox. 17 listopada 2019 r. Microsoft ogłosił przyjąłby DNS przez HTTPS w stosie sieciowym Windows. Zapewni to, że każda aplikacja w systemie Windows będzie czerpać korzyści z DNS przez HTTPS bez jawnego zakodowania go do obsługi.

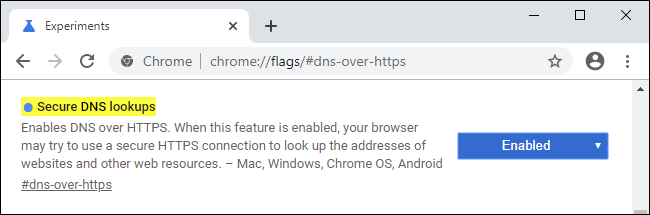

Google mówi domyślnie włączy DoH dla 1% użytkowników zaczynających się od Chrome 79, spodziewanego wydania 10 grudnia 2019 r. Kiedy ta wersja zostanie wydana, będziesz mógł również przejść do chrome: // flags / # dns-over -https, aby go włączyć.

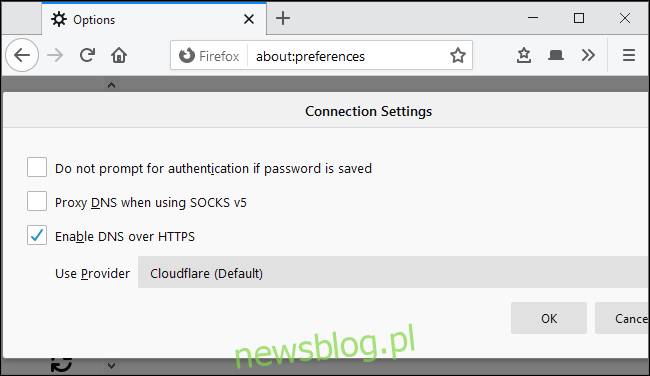

Mówi Mozilla włączy DNS przez HTTPS dla wszystkich w 2019 roku. W obecnej stabilnej wersji Firefoksa dzisiaj możesz przejść do menu> Opcje> Ogólne, przewinąć w dół i kliknąć „Ustawienia” w Ustawieniach sieci, aby znaleźć tę opcję. Aktywuj „Włącz DNS przez HTTPS”.

Apple nie skomentowało jeszcze planów dotyczących DNS przez HTTPS, ale spodziewaliśmy się, że firma będzie śledzić i wdrażać wsparcie w iOS i macOS wraz z resztą branży. Y

Nie jest jeszcze domyślnie włączona dla wszystkich, ale DNS przez HTTPS powinien sprawić, że korzystanie z Internetu po zakończeniu będzie bardziej prywatne i bezpieczne.

Dlaczego Comcast lobbuje przeciwko temu?

Jak dotąd nie brzmi to zbyt kontrowersyjnie, ale tak jest. Comcast najwyraźniej lobbował na kongresie, aby powstrzymać Google przed wprowadzeniem DNS przez HTTPS.

W prezentacji przedstawionej ustawodawcom i uzyskanej przez Płyta główna, Comcast twierdzi, że Google realizuje „jednostronne plany” („wraz z Mozillą”) aktywacji DoH i „[centralize] większość światowych danych DNS z Google ”, co oznaczałoby„ fundamentalną zmianę w zdecentralizowanym charakterze architektury Internetu ”.

Wiele z tego jest, szczerze mówiąc, fałszywych. Marshell Erwin z Mozilli powiedział Motherboard, że „ogólnie slajdy są wyjątkowo mylące i niedokładne”. W poście na blogu Kenji Beaheux, menedżer produktu Chrome zwraca uwagę że Google Chrome nie będzie nikogo zmuszać do zmiany dostawcy DNS. Chrome będzie przestrzegać obecnego dostawcy DNS systemu – jeśli nie obsługuje DNS przez HTTPS, nie będzie używać DNS przez HTTPS.

Od tego czasu Microsoft ogłosił plany obsługi DoH na poziomie systemu operacyjnego Windows. Gdy Microsoft, Google i Mozilla to przyjmują, nie jest to „jednostronny” schemat Google.

Niektórzy wysnuli teorię, że Comcast nie lubi DoH, ponieważ nie może już zbierać danych wyszukiwania DNS. Jednak Comcast tak obiecał nie szpieguje wyszukiwań DNS. Firma twierdzi, że obsługuje zaszyfrowany DNS, ale chce „wspólnego, ogólnobranżowego rozwiązania” zamiast „jednostronnego działania”. Komunikaty Comcast są niechlujne – jego argumenty przeciwko DNS przez HTTPS były wyraźnie skierowane do oczu prawodawców, a nie opinii publicznej.

Jak będzie działać DNS przez HTTPS?

Pomijając dziwne zastrzeżenia firmy Comcast, przyjrzyjmy się, jak faktycznie będzie działać DNS przez HTTPS. Gdy obsługa DoH zostanie uruchomiona w Chrome, Chrome będzie używać DNS przez HTTPS tylko wtedy, gdy obsługuje ją obecny serwer DNS systemu.

Innymi słowy, jeśli masz Comcast jako dostawcę usług internetowych, a Comcast odmawia obsługi DoH, Chrome będzie działać tak, jak dziś, bez szyfrowania wyszukiwań DNS. Jeśli masz skonfigurowany inny serwer DNS – być może wybrałeś Cloudflare DNS, Google Public DNS lub OpenDNS albo może serwery DNS Twojego usługodawcy internetowego obsługują DoH – Chrome użyje szyfrowania, aby komunikować się z Twoim obecnym serwerem DNS, automatycznie „uaktualniając” połączenie. Użytkownicy mogą zdecydować się na rezygnację z dostawców DNS, którzy nie oferują DoH – takich jak Comcast – ale Chrome nie zrobi tego automatycznie.

Oznacza to również, że żadne rozwiązania filtrujące zawartość korzystające z DNS nie zostaną przerwane. Jeśli użyjesz OpenDNS i skonfigurujesz blokowanie niektórych witryn, Chrome pozostawi OpenDNS jako domyślny serwer DNS i nic się nie zmieni.

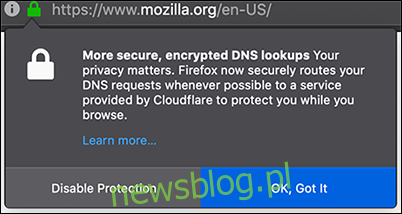

Firefox działa trochę inaczej. Mozilla wybrała Cloudflare jako dostawcę szyfrowanego DNS Firefoksa w USA. Nawet jeśli masz skonfigurowany inny serwer DNS, Firefox wyśle twoje żądania DNS do serwera DNS Cloudflare 1.1.1.1. Firefox pozwoli ci to wyłączyć lub użyć niestandardowego zaszyfrowanego dostawcy DNS, ale Cloudflare będzie domyślnym.

Microsoft twierdzi, że DNS przez HTTPS w Windows 10 będzie działał podobnie do Chrome. System Windows 10 będzie posłuszny domyślnemu serwerowi DNS i włączy DoH tylko wtedy, gdy wybrany serwer DNS go obsługuje. Jednak Microsoft twierdzi, że poprowadzi „dbających o prywatność użytkowników i administratorów systemu Windows” do ustawień serwera DNS.

Windows 10 może zachęcić Cię do zmiany serwerów DNS na taki, który jest zabezpieczony DoH, ale Microsoft twierdzi, że Windows nie dokona zmiany za Ciebie.