Bezpieczeństwo sieci to prawdziwa okazja i lepiej jest to przyznać wcześniej, niż czekać, aż wydarzy się coś złego.

Szybki rozwój technologii, w tym usług internetowych i aplikacji, zrewolucjonizował współczesne przedsiębiorstwa. Wiele firm przeniosło większość operacji do trybu online, umożliwiając pracownikom i partnerom biznesowym z dowolnej części świata łatwą współpracę i udostępnianie danych w czasie rzeczywistym.

Po wprowadzeniu nowoczesnych aplikacji internetowych HTML5 i Web 2.0 zmieniły się wymagania klientów. Teraz każdy chce mieć dostęp do wszelkich informacji, których może potrzebować 24/7/365. W rezultacie firmy internetowe są również zmuszane do ciągłego udostępniania swoich danych.

Chociaż globalny okres blokady mógł być całkiem dobry dla osób pracujących w domu i sklepach internetowych, przyniósł on również ogromne korzyści cyberprzestępcom.

Rosnące transakcje online i praca zdalna pozwoliły im włamać się do wielu informacji o kartach kredytowych i atakować pracowników zdalnych i ich organizacje. Ten postęp zaprosił również oszustów i złośliwych hakerów, którzy od czasu do czasu opracowują nowe wektory zagrożeń.

W tym roku około 80% firm doświadczyło gwałtownego wzrostu cyberataków, podczas gdy koronawirus napędzał wzrost zagrożeń w bankach o 238%. raport.

Aby złagodzić wszystkie te ataki, zabezpieczenia aplikacji internetowych narodziły się już dawno temu. A ta branża wymaga utalentowanych specjalistów, którzy mogą uchronić organizacje przed utratą danych, pieniędzy i zaufania konsumentów.

To jest cel tego artykułu, w którym zrozumiesz rzeczy dotyczące bezpieczeństwa, czego oczekuje się od specjalistów ds. bezpieczeństwa sieci oraz źródeł, z których możesz uczyć się i doskonalić umiejętności.

Więc zacznijmy?

Spis treści:

Co to jest bezpieczeństwo aplikacji internetowych?

Bezpieczeństwo sieciowe, cyberbezpieczeństwo lub bezpieczeństwo aplikacji internetowych to sposób ochrony usług i witryn internetowych przed różnymi zagrożeniami, wykorzystujący luki związane z kodami aplikacji.

Niektóre z typowych celów tych ataków to rozwiązania do zarządzania bazami danych, takie jak phpMyAdmin, aplikacje SaaS, systemy zarządzania treścią (CMS), takie jak WordPress i inne.

Bezpieczeństwo sieci ma na celu zapobieganie takim atakom poprzez odmowę nieautoryzowanego dostępu, użycia, zniszczenia/zakłócenia lub modyfikacji.

Jaki jest więc powód, dla którego napastnicy szeroko atakują aplikacje internetowe?

- Nieodłączna złożoność kodu źródłowego aplikacji, zwiększająca prawdopodobieństwo wystąpienia luk oraz manipulacji kodem.

- Aplikacje są łatwe do wykonania; w związku z tym atakujący mogą łatwo uruchomić lub zautomatyzować większość ataków, które mogą jednocześnie atakować tysiące aplikacji.

- Łupy o wysokiej wartości, które obejmują poufne i prywatne dane poprzez manipulację kodem źródłowym, a także łupy finansowe

Typowe rodzaje podatności

Skrypty między witrynami (XSS)

XSS umożliwia napastnikom wprowadzenie skryptów po stronie klienta na stronie internetowej i bezpośredni dostęp do ważnych danych, nakłonienie użytkowników do ujawnienia ważnych danych lub podszywanie się pod użytkowników. Jego konsekwencje obejmują dostęp do kont, aktywację trojanów, zmianę zawartości strony itp.

Fałszowanie żądań między witrynami (CSRF)

CSRF oszukuje ofiary, gdy składają żądanie, które wykorzystuje ich autoryzację lub uwierzytelnienie. W związku z tym za pomocą tych uprawnień do kont osoby atakujące mogą wysyłać żądania podszywające się pod użytkownika. Może to spowodować transfer środków, zmianę hasła itp.

Odmowa usługi (DoS) i rozproszona odmowa usługi (DDoS)

Atakujący przeciążają docelowy serwer i/lub jego infrastrukturę różnymi atakami. Gdy serwer staje się niezdolny do skutecznego przetwarzania żądań Inkling, zaczyna zachowywać się powoli i ostatecznie odmawia obsługi większej liczby przychodzących żądań, nawet od legalnych gości.

Wstrzyknięcie SQL 💉

Metoda wykorzystywana przez atakującego do wykorzystywania luk w zabezpieczeniach, podobna do sposobu, w jaki bazy danych implementują zapytania wyszukiwania. Atakujący wykorzystują SQI do uzyskiwania dostępu do nieautoryzowanych danych, tworzenia lub modyfikowania uprawnień użytkowników, niszczenia lub manipulowania danymi wrażliwymi i nie tylko.

Zdalne włączanie plików

Atakujący używają go do wstrzykiwania złośliwych plików z kodami do serwera aplikacji internetowej w celu wykonania tych kodów w celu uszkodzenia aplikacji, manipulowania nią i kradzieży danych.

Inni

Inne ataki obejmują uszkodzenie pamięci, naruszenie danych, clickjacking, przechodzenie katalogów, wstrzykiwanie poleceń, przepełnienie masła i inne.

Mam nadzieję, że to wystarczy, aby zrozumieć, że bezpieczeństwo sieci jest potrzebą chwili i dlaczego wszyscy muszą wdrożyć je tak szybko, jak to możliwe, zanim może stanowić zagrożenie dla Twojej aplikacji i zaszkodzić Ci pod względem finansowym lub reputacyjnym.

Ze względu na rosnące wymagania wiele osób zgłasza się do nauki. A jeśli chcesz nauczyć się tego przedmiotu, może to być świetna opcja kariery i korzystna na poziomie osobistym.

Czym zajmują się specjaliści ds. bezpieczeństwa internetowego?

Za ochronę aplikacji internetowych, odpowiednich sieci i danych aplikacji odpowiadają specjaliści od zabezpieczeń internetowych. Pomagają łagodzić naruszenia danych poprzez monitorowanie sieci i reagowanie na zagrożenia.

Ci profesjonaliści mają doświadczenie jako administratorzy sieci lub systemów, programiści. Dzieje się tak, ponieważ ten obszar wymaga ciekawości, krytycznego myślenia, pasji do badań i uczenia się. Muszą być w stanie przechytrzyć hakerów, którzy są „destruktywnie kreatywni” w opracowywaniu i wstrzykiwaniu różnych zagrożeń.

Ponieważ zagrożenia bezpieczeństwa mogą pojawić się w dowolnym momencie, specjaliści ds. Bezpieczeństwa muszą być na bieżąco z najnowszymi taktykami stosowanymi przez hakerów, aby wkraść się do systemów i sieci. Niektóre z obowiązków specjalistów ds. bezpieczeństwa sieci to:

- Znajdź luki w aplikacjach internetowych, bazach danych i szyfrowaniu.

- Łagodź ataki, naprawiając problemy z bezpieczeństwem

- Przeprowadzaj okresowe audyty, aby zapewnić najlepsze praktyki bezpieczeństwa

- Wdrażaj narzędzia do zapobiegania i wykrywania punktów końcowych, aby zapobiegać złośliwym atakom

- Wdrażaj systemy do zarządzania lukami w zasobach w chmurze i lokalnie

- Zajmij się sprzątaniem na wypadek ataków

- Współpracuj z innymi operacjami IT, aby zaplanować odzyskiwanie po awarii.

- Współpracuj z kierownikami zespołów i działem HR, aby edukować wszystkich pracowników w zakresie wykrywania podejrzanych działań.

Kilka najlepszych praktyk bezpieczeństwa w celu zabezpieczenia aplikacji internetowych

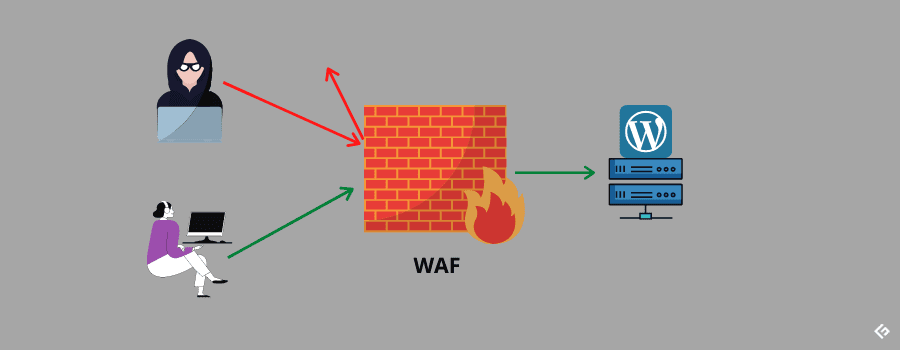

Korzystanie z zapór aplikacji internetowych (WAF)

WAF pomaga w ochronie aplikacji internetowych przed złośliwymi żądaniami HTTP. Umieszcza barierę między atakującym a twoim serwerem. Może chronić warstwę siódmą przed zagrożeniami, takimi jak XSS, CSRF, SQL injection itp.

Łagodzenie ataków DDoS

Jak sama nazwa wskazuje, służy do łagodzenia ataków DDoS aplikacji i warstwy sieciowej, a tym samym zabezpieczania stron internetowych, aplikacji i infrastruktury serwerowej.

Bot 🤖 filtrowanie

Jest zaimplementowany w celu odfiltrowania złego ruchu botów.

Ochrona DNS

Ma to na celu ochronę żądania DNS przed przejęciem przez ataki on-path i zatruwanie pamięci podręcznej DNS.

Korzystanie z HTTPS

HTTPS szyfruje wszystkie dane wymieniane między serwerem a klientem, aby chronić dane logowania, informacje nagłówka, pliki cookie, dane żądań itp.

Jeśli więc zdecydowałeś się nauczyć bezpieczeństwa aplikacji internetowych, możesz skorzystać z poniższych zasobów edukacyjnych i podszkolić swoje umiejętności 🧑💻.

PortSwigger

Ucz się od twórców pakietu Burp Suite — wiodącej platformy dla różnych narzędzi cyberbezpieczeństwa przez PortSwigger. Jest to BEZPŁATNE szkolenie online, które może przyspieszyć Twoją karierę w dziedzinie cyberbezpieczeństwa.

Dzięki interaktywnym laboratoriom możesz uczyć się w dowolnym czasie i z dowolnego miejsca oraz śledzić swoje postępy w czasie. Zapewnia szkolenia w zakresie luk w logice biznesowej, ujawniania informacji, zatruwania pamięci podręcznej sieci Web, niezabezpieczonej deserializacji, wstrzykiwania SQL, XSS, CSRF, wstrzykiwania XXE i innych.

Materiały edukacyjne PortSwigger są tworzone przez doświadczonych profesjonalistów, zespół badawczy i ich założyciela – Dafydda Stuttarda. Jest także autorem słynnej książki zatytułowanej Web Application Hacker’s Handbook.

Samouczki są szczegółowo wyjaśnione w treści tekstowej i wideo, aby ułatwić zapamiętanie kluczowych punktów. Ich interaktywne laboratoria sprawiają, że cały kurs jest ekscytujący i to tam zadają realistyczne łamigłówki, aby sprawdzić twoje umiejętności hakerskie.

EdX

Podstawy bezpieczeństwa sieci Web autorstwa EdX jest świetny do zrozumienia podstawowych zasad. Zapewnia przegląd typowych ataków i środków zaradczych odpowiednich dla każdego z nich tylko teatralnie i praktycznie.

Uczą również najlepszych praktyk bezpieczeństwa stosowanych obecnie do zabezpieczania aplikacji internetowych. Jeśli chcesz dołączyć do kursu, nie musisz koniecznie posiadać wcześniejszej wiedzy z zakresu bezpieczeństwa. Ale jeśli to zrobisz, pomoże ci to lepiej zrozumieć rzeczy, takie jak HTTP, JavaScript, HTML itp.

Kurs trwa 5 tygodni, w tym 4-6 godzin tygodniowo. Nauka jest całkowicie BEZPŁATNA; jednak jeśli chcesz, możesz zapłacić 48,97 USD, aby uzyskać zweryfikowany i podpisany przez instruktora certyfikat z logo instytucji. Ten certyfikat może być używany do zwiększania perspektyw zatrudnienia i można go udostępniać na LinkedIn lub można go włączyć do CV lub CV.

Stanford

Kurs CS 253 Web Security autorstwa Stanford oferuje pełne podsumowanie bezpieczeństwa w sieci i ma na celu uświadomienie uczniom typowych ataków internetowych i sposobów ich zapobiegania. Kurs obejmuje nie tylko podstawy, ale także zaawansowane zagadnienia związane z bezpieczeństwem sieci.

Niektóre z tematów obejmują:

- Zasady bezpieczeństwa w sieci

- Ataki i środki zaradcze

- Luki w aplikacjach internetowych

- Model zabezpieczeń przeglądarki

- Ataki typu Injection, DoS i TLS

- Odcisk palca, prywatność, polityka tego samego pochodzenia, uwierzytelnianie, cross-site scripting, zabezpieczenia JavaScript

- Obrona w głębi

- Pojawiające się zagrożenia

- Techniki pisania bezpiecznych kodów, luki w zabezpieczeniach

- Wdrażanie rozwijających się standardów internetowych i obrona słabych aplikacji internetowych

Aby wziąć udział w tym kursie, musisz mieć ukończone CS 142 lub inne równoważne doświadczenie w tworzeniu stron internetowych. Tutaj obecność jest obowiązkowa, a ocena opiera się na:

- 75% na zadaniach

- 25% na egzaminie końcowym

Aby lepiej się przygotować, możesz przeczytać rozwiązanie dla Egzamin końcowy 2019 i inne przykładowe pytania dla CS 253.

Przyjazny dla początkujących

Niewątpliwie, Udemy jest jednym z najlepszych miejsc do nauki online na różne kursy; Jednym z nich jest bezpieczeństwo aplikacji internetowych. Jeśli jesteś początkujący, ten kurs jest dla Ciebie świetny, ponieważ nie wymaga wcześniejszej znajomości kodowania.

Na tym kursie nauczysz się:

- Identyfikacja 10 najlepszych zagrożeń wykrytych przez OWASP lub Open Web Application Security Project

- Zrozumienie, w jaki sposób można złagodzić te zagrożenia

- Wpływ każdego zagrożenia na Twój biznes

- Jak atakujący wykonują te zagrożenia

Kurs jest wyjaśniony w najprostszym języku, aby każdy, kto ma niewiele informacji w Internecie i na komputerze, mógł go zrozumieć. Obejmuje również dogłębną obronę, wyjaśnienie podszywania się, ujawniania informacji, manipulowania, odrzucania, podnoszenia uprawnień i DoS.

Doświadczeni korepetytorzy nauczą Cię wszystkiego, czego potrzebujesz do opanowania podstaw bezpieczeństwa w sieci.

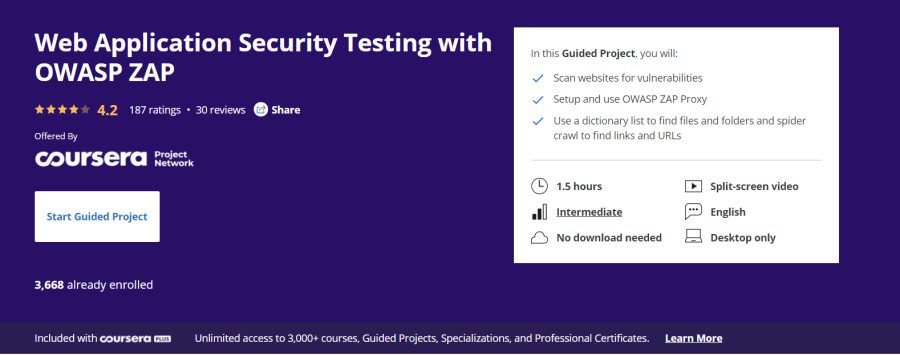

Coursera

Kolejną bardzo dobrą opcją na liście jest Coursera, który uczy, jak korzystać z OWASP ZAP lub Zed Attack Proxy. To narzędzie pomaga specjalistom ds. bezpieczeństwa oraz testerom penetracyjnym w znajdowaniu luk w zabezpieczeniach.

- Uczą, jak można skanować w poszukiwaniu luk, analizować wyniki skanowania, generować z nich raporty itp.

- Dowiesz się również, jak skonfigurować serwer proxy przeglądarki do pasywnego skanowania odpowiedzi i żądań podczas przeglądania witryn internetowych.

- Krótkie wyjaśnienie, jak przeglądać, przechwytywać, przekazywać i modyfikować żądania internetowe występujące między aplikacją internetową a przeglądarką.

- Ponadto nauczysz się wykorzystywać listy słowników do wyszukiwania folderów i plików na serwerze WWW.

- Poza tym możesz zrozumieć, w jaki sposób możesz przeszukiwać witryny przez pająki, aby znaleźć adresy URL i linki.

Instruktorzy kursu poprowadzą Cię krok po kroku przez każdy temat w filmie na podzielonym ekranie, a ponieważ jest on dostępny w chmurze, nie musisz tracić czasu na pobieranie. Coursera zapewnia certyfikaty dołączone do każdego programu bez dodatkowych kosztów.

PentesterLab

PentesterLab obejmuje od podstaw do poziomów zaawansowanych. Nauczą Cię, jak ręcznie znaleźć, a następnie wykorzystać luki w zabezpieczeniach. Wszystkie ich ćwiczenia obejmują wspólne słabości lub problemy występujące w różnych systemach.

Aby zapewnić lepszą naukę, zapewniają prawdziwe systemy i prawdziwe luki, dzięki czemu możesz uczyć się w czasie rzeczywistym, bez emulacji. Ich ćwiczenia online pozwalają uzyskać certyfikaty po ukończeniu kursu. Wszystkie ćwiczenia podzielone są na odznaki, które możesz ukończyć, aby otrzymać certyfikat.

Youtube

Youtube jest centrum wiedzy; po prostu musisz z niego korzystać we właściwy sposób!

Jest więc kanał – Google Chrome Developers z 505 tys. subskrybentów na YouTube, który możesz sprawdzić, aby się dowiedzieć.

W tym samouczku można zrozumieć niektóre typowe wektory ataków oraz sposoby ochrony danych, użytkowników i reputacji. Następnie zostaniesz wprowadzony do nowego kursu, który ma na celu zapewnienie zwięzłych wykładów i praktycznych ćwiczeń na tematy obejmujące zarówno obronę, jak i atak.

Mozilla

Przyjdź do Dokumentacja internetowa MDN przez Mozillę i uzyskaj dostęp do przydatnych artykułów na temat bezpieczeństwa w sieci. Wymienione tutaj artykuły obejmują różne tematy, takie jak bezpieczeństwo treści, bezpieczeństwo połączeń, bezpieczeństwo danych, wyciek informacji, integralność danych, ochrona przed kliknięciami, bezpieczeństwo danych użytkownika itp.

Informacje zawarte w tych artykułach pomogą Ci chronić Twoją witrynę i wszystkie jej kody przed kradzieżą danych i atakami. Możesz dowiedzieć się kilku interesujących rzeczy, takich jak sposób naprawy witryny, blokowanie mieszanej zawartości, algorytmy podpisu i nie tylko.

Invicti

Obszerny artykuł autorstwa Invicti jest w stanie wyjaśnić sedno bezpieczeństwa aplikacji internetowych. Jest doskonale napisany, aby pomóc nawet początkującym zrozumieć terminy i technologie używane w bezpieczeństwie sieciowym.

W artykule wyjaśniono mity i podstawy bezpieczeństwa aplikacji internetowych oraz wyjaśniono, w jaki sposób dzisiejsze firmy mogą zwiększyć bezpieczeństwo swoich witryn i aplikacji, aby powstrzymać cyberprzestępców.

Tutaj dowiesz się:

- Jak zabezpieczyć aplikacje internetowe

- Wybór odpowiedniego skanera podatności

- Różnica między darmowym a komercyjnym skanerem podatności w sieci

- Jak przetestować skaner podatności i kiedy go używać

- Kilka najlepszych praktyk, aby zabezpieczyć serwer WWW, a także inne komponenty

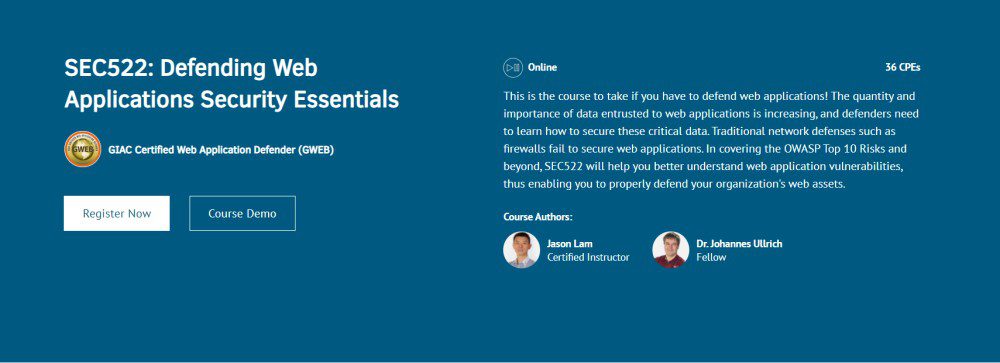

SANS

Podejmij ten kurs – SEC22 od SANS jeśli chcesz bronić aplikacji internetowych. Pomoże Ci zrozumieć wszystkie luki w zabezpieczeniach związane z Twoją aplikacją internetową, dzięki czemu będziesz mógł chronić swoje zasoby internetowe.

Kurs wprowadza do technik łagodzenia skutków dla architektury, infrastruktury i kodowania wraz z metodami w świecie rzeczywistym. Zapoznasz się z naturą tych podatności, aby zrozumieć, dlaczego się zdarzają i jak je złagodzić.

Jest odpowiedni dla osób odpowiedzialnych za zarządzanie, wdrażanie lub ochronę aplikacji internetowych. Może obejmować analityków bezpieczeństwa aplikacji, architektów, programistów, audyty, testerów piórowych itp.

Kurs obejmie takie tematy jak:

- 10 najlepszych zagrożeń OWASP

- Specyficzne problemy z 25 najczęstszymi błędami oprogramowania CWE

- Integracja chmury z aplikacją webową

- Konfiguracja języka aplikacji

- Konfiguracja infrastruktury i zarządzanie bezpieczeństwem

- Mechanizmy uwierzytelniania

- Nagłówki HTTP

- Błędy w logice biznesowej

- Błędy kodowania, takie jak XSS, CSRF, wstrzyknięcie SQL itp.

Jeśli rozumiesz podstawy koncepcji i technologii aplikacji internetowych, takich jak JavaScript i HTML, możesz rozpocząć kurs.

Cloudflare

To kolejny artykuł z listy autorstwa Cloudflare który obejmuje rzeczy o bezpieczeństwie aplikacji internetowych.

Dokładnie wyjaśnia:

- Jakie jest znaczenie tej terminologii,

- Kilka typowych podatności, a następnie

- Najlepsze praktyki zapobiegające lukom w zabezpieczeniach sieci

Przeczytaj ten artykuł, aby wyjaśnić kilka podstawowych pojęć, które będą bardzo pomocne podczas rejestracji w programie zabezpieczającym aplikacje internetowe.

Wniosek

Nauka bezpieczeństwa aplikacji internetowych stała się kluczowa, ponieważ cyberataki gwałtownie rosną.

Wszystkiego najlepszego!