Dezaktywacja konta root w systemie Linux może wydawać się dziwna, ale w rzeczywistości jest to skuteczna strategia ochrony. Wiele osób zajmujących się systemami Linux zgadza się co do tego, że wyłączenie konta root staje się coraz bardziej powszechne.

Choć system bez bezpośredniego dostępu do konta root nie jest całkowicie odporny na ataki, to jednak ryzyko, że intruz zdoła zdobyć pełną kontrolę, znacznie maleje. Dzieje się tak, ponieważ nawet przy dostępie do polecenia sudo, niektóre kluczowe obszary systemu pozostają niedostępne, jeśli konto root jest wyłączone.

Wymagania wstępne

Zanim przystąpimy do dezaktywacji konta root, warto upewnić się, że wszyscy użytkownicy mają dostęp do poleceń za pomocą sudo oraz posiadają silne hasła. Użycie słabego hasła przez użytkownika może podważyć bezpieczeństwo całego systemu, co jest niepożądane.

Najprościej poprawić bezpieczeństwo konta użytkowników to zmienić ich hasła. Aby to zrobić, otwórz terminal i uruchom polecenie passwd z nazwą użytkownika. Spowoduje to wymuszenie na systemie zresetowania hasła na nowe, które poda użytkownik.

sudo passwd nazwa_użytkownika

W polu „wprowadź nowe hasło systemu UNIX” wpisz bezpieczne hasło, które jest łatwe do zapamiętania, ale nie jest słowem ze słownika. Staraj się również unikać powtarzania starych haseł.

Masz problem z wymyśleniem mocnego hasła? Możesz skorzystać z Generatora bezpiecznych haseł, który oferuje możliwość wygenerowania silnych haseł całkowicie za darmo!

Gdy już upewnisz się, że konta użytkowników z dostępem do sudo mają mocne hasła, czas na przegląd pliku sudoers. Możesz skorzystać z naszego przewodnika, aby dowiedzieć się, jak ograniczyć sudo dla kont, które nie powinny mieć uprawnień do wykonywania poleceń administracyjnych.

Dezaktywacja konta root

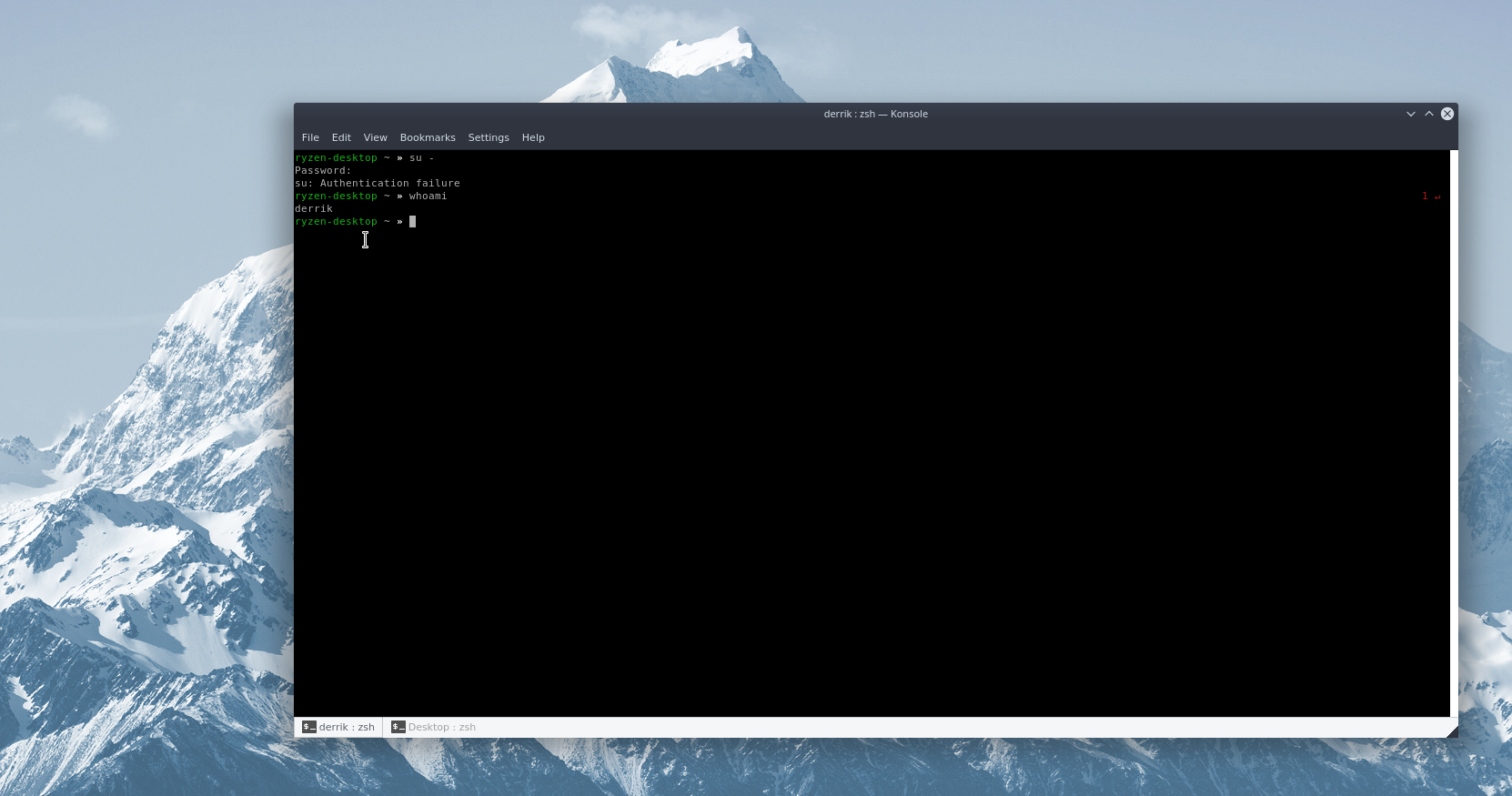

Aby wyłączyć konto root, potrzebujesz dostępu do superużytkownika. Na szczęście, nie musisz logować się bezpośrednio jako root. Każdy użytkownik z uprawnieniami sudo może wykonać tę operację. Aby uzyskać powłokę terminala roota, wpisz w terminalu:

sudo -s

Użycie polecenia sudo -s daje użytkownikowi z odpowiednimi uprawnieniami dostęp do konta root oraz możliwość wykonywania poleceń na poziomie systemowym.

W terminalu wpisz polecenie passwd, aby wyłączyć konto, co uniemożliwi innym użytkownikom logowanie się na to konto.

passwd -l root

Zablokowanie konta to skuteczna metoda zabezpieczenia dostępu do konta root. Jeśli jednak uważasz, że sama blokada nie wystarczy, możesz także zaszyfrować hasło, ustalając je na bezużyteczne. W tym celu wprowadź następujące polecenie w terminalu:

usermod -p '!' root

Operacja szyfrowania hasła następuje natychmiast. Po wykonaniu polecenia usermod hasło roota staje się niedostępne.

Gdy zakończysz proces blokowania konta roota, wyjdź z powłoki superużytkownika, wpisując polecenie exit.

Ponowne aktywowanie konta root

Dezaktywacja konta root jest korzystna z punktu widzenia bezpieczeństwa, ale dostęp do niego może być również przydatny. Jeśli zdecydujesz się na ponowne aktywowanie konta root w swoim systemie Linux, proces ten jest prosty do wykonania.

W terminalu, tak jak poprzednio, uruchom sudo -s, aby uzyskać dostęp do powłoki superużytkownika. Następnie można odblokować hasło.

Użyj polecenia passwd, aby przywrócić dostęp do konta root.

passwd root

Wydanie polecenia passwd root wymusi zresetowanie hasła. Upewnij się, że nowe hasło jest mocne. Po zakończeniu ustawienia hasła, wyloguj się z terminala, korzystając z polecenia exit.

Najlepsze praktyki dotyczące konta root

Dezaktywacja konta root (lub przynajmniej zabezpieczenie jego hasła) to dobry krok, ale nie wystarczający dla pełnego bezpieczeństwa. Aby skutecznie chronić swój system Linux, warto podjąć kilka podstawowych działań:

- Upewnij się, że hasło roota ma co najmniej 14 znaków, co utrudnia jego złamanie.

- Nigdy nie używaj tego samego hasła dla konta użytkownika i konta root.

- Regularnie zmieniaj hasła, co miesiąc, dla wszystkich kont, w tym roota.

- Stosuj hasła zawierające cyfry, wielkie i małe litery oraz symbole.

- Twórz dedykowane konta administratorów z uprawnieniami sudoer dla osób potrzebujących dostępu do poleceń superużytkownika, zamiast udostępniać hasło systemowe.

- Zachowuj klucze SSH w tajemnicy i zezwalaj tylko zaufanym użytkownikom na logowanie jako root przez SSH.

- Włącz uwierzytelnianie dwuskładnikowe dla logowania, aby zapobiec nieautoryzowanym dostępom.

- W pełni wykorzystaj zaporę ogniową w systemie Linux.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.