Model Cyber Kill Chain, opracowany przez Lockheed Martin w 2011 roku, przedstawia kolejne fazy ataku cybernetycznego. Jego celem jest ułatwienie zrozumienia, identyfikacji oraz obrony przed różnego rodzaju zagrożeniami.

Jeśli chcesz dowiedzieć się więcej o firmie, Lockheed Martin to międzynarodowe przedsiębiorstwo działające w sektorze lotniczym, obronnym, zbrojeniowym i bezpieczeństwa.

Cyber Kill Chain (CKC) stanowi jeden z często wykorzystywanych modeli bezpieczeństwa, z którego korzystają specjaliści ds. cyberbezpieczeństwa w celu projektowania strategii obrony przed atakami cybernetycznymi i wzmacniania ochrony organizacji.

Dlaczego Cyber Kill Chain jest istotny w cyberbezpieczeństwie?

Nie da się ukryć, że cyberbezpieczeństwo to złożone zagadnienie. Chociaż pewne aspekty mogą wydawać się proste, zwłaszcza podczas udzielania wskazówek użytkownikom końcowym, rzeczywistość cyberataków jest znacznie bardziej skomplikowana.

Aby skutecznie stawiać czoła zagrożeniom, organizacje potrzebują dogłębnej wiedzy technicznej. Nie można oczekiwać, że kilka podstawowych porad dotyczących bezpieczeństwa wystarczy do ochrony przed zaawansowanymi atakami.

Konieczne jest zatem posiadanie ram lub modelu, który umożliwi zrozumienie etapów ataku cybernetycznego i opracowanie odpowiedniej strategii obrony.

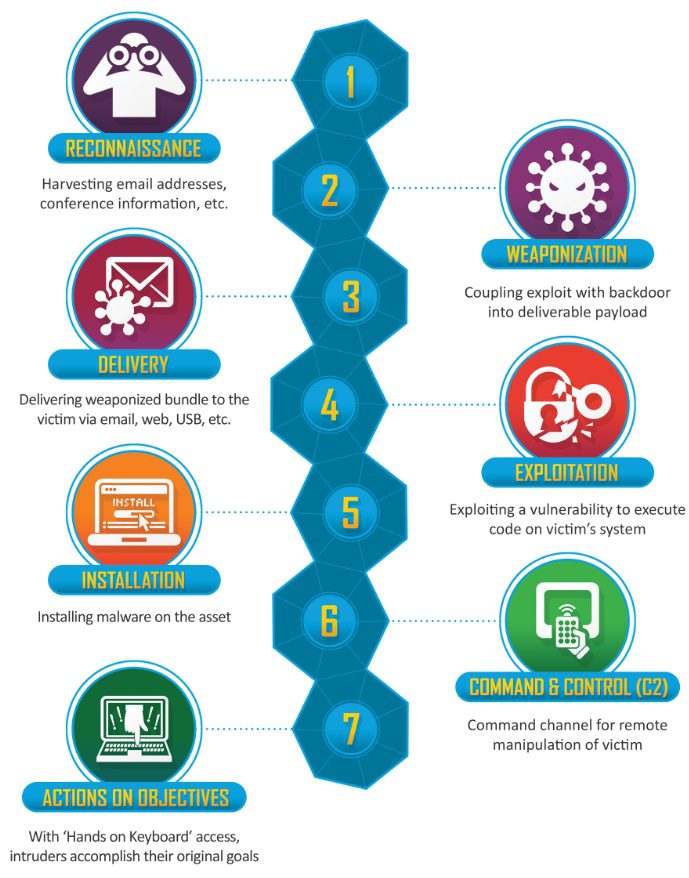

Cyber Kill Chain to powszechnie stosowany model, który opisuje kolejne kroki ataku. Składa się z siedmiu faz, które zostaną omówione poniżej.

Rola łańcucha cyberzabójstw w cyberbezpieczeństwie

Cyber Kill Chain nie tylko dostarcza informacji o samym cyberataku, ale również pomaga organizacjom w identyfikacji metod stosowanych przez atakujących, zapobieganiu nieautoryzowanemu dostępowi, neutralizowaniu trwającego ataku oraz powstrzymywaniu przestępców w sieci.

Model ten ułatwia organizacjom i ekspertom ds. cyberbezpieczeństwa opracowanie skutecznych strategii.

Należy jednak pamiętać, że Cyber Kill Chain nie jest uniwersalnym rozwiązaniem. Istnieje wiele czynników, zarówno wewnątrz, jak i na zewnątrz organizacji, które nie są objęte tym modelem.

Etapy łańcucha cyberzabójstw

Źródło obrazu: Lockheed Martin

Źródło obrazu: Lockheed Martin

Model CKC składa się z siedmiu etapów, które opisują przebieg cyberataku. Są to:

- Rekonesans

- Uzbrojenie

- Dostarczenie

- Wykorzystanie

- Instalacja

- Dowodzenie i kontrola

- Działanie

# 1. Rekonesans

Rekonesans to pierwszy etap, w którym atakujący zbiera informacje.

Osoba atakująca analizuje punkty wejścia i słabe punkty sieci, skanując ją w poszukiwaniu luk. Celem jest nie tylko identyfikacja, ale również zebranie adresów e-mail, adresów oraz innych danych dotyczących oprogramowania, które mogą pomóc w opracowaniu strategii przeprowadzenia ataku.

Im więcej informacji posiada atakujący, tym większy może być wpływ ataku. Faza inwigilacji może odbywać się zarówno offline, jak i online. Na tym etapie trudno jest wykryć niebezpieczeństwo.

Aby skutecznie przeciwdziałać tej fazie, organizacje i ich pracownicy muszą skupić się na ochronie prywatności. Należy ograniczyć dostęp do lokalizacji fizycznych, a także przestrzegać zasad nieudostępniania poufnych informacji w internecie.

Ważne jest również korzystanie z narzędzi do ochrony prywatności w celu zabezpieczenia tożsamości online.

#2. Uzbrojenie

W tym etapie atakujący tworzy narzędzie ataku, czyli złośliwe oprogramowanie, które zostanie użyte w cyberataku.

Często wykorzystywane są istniejące narzędzia lub modyfikowane w zależności od celu ataku, przygotowując się do kolejnego kroku – dostarczenia.

Rodzaj użytej broni zależy od zamierzeń osoby atakującej. Niektórzy dążą do zakłócenia działania usług, inni do kradzieży danych, a jeszcze inni żądają okupu za ujawnienie poufnych informacji.

Broń to wszystko, co może posłużyć do osiągnięcia celu ataku.

#3. Dostarczenie

To kluczowy etap, od którego zależy powodzenie ataku.

Jeśli dostarczenie zakończy się sukcesem, złośliwe oprogramowanie dostaje się do systemu i rozpoczyna swoje działanie. W przeciwnym razie cała strategia ataku staje się bezużyteczna.

Atakujący wykorzystuje różne metody, aby dostarczyć złośliwe oprogramowanie, na przykład złośliwe załączniki w e-mailach, wiadomości phishingowe, które mają na celu wyłudzenie danych logowania, czy wiadomości SMS nakłaniające użytkownika do wykonania określonych działań. Osoba atakująca wykorzystuje informacje zebrane w fazie rekonesansu, aby uwiarygodnić swoją wiadomość lub link, skłaniając ofiarę do kliknięcia.

Jeśli organizacja i jej pracownicy są świadomi zagrożeń phishingiem i innymi typowymi atakami, skuteczność dostarczenia złośliwego oprogramowania będzie znacznie niższa.

#4. Wykorzystanie

Atakujący, który zidentyfikował słabe punkty, przeniknął do systemu ofiary.

Na tym etapie wykorzystywana jest znana luka w zabezpieczeniach, aby uruchomić złośliwy kod. Atakujący zdobywa w ten sposób lepszy wgląd w system i poszukuje dodatkowych słabych punktów.

Każdy system podłączony do sieci, który posiada luki w zabezpieczeniach, jest narażony na przejęcie kontroli.

#5. Instalacja

Po dokładnym zbadaniu luk w zabezpieczeniach atakujący koncentruje się na instalacji złośliwego oprogramowania oraz wprowadzeniu dodatkowych kodów, które umożliwią mu dalsze działania w systemie.

W tym momencie infiltracja dobiega końca, a osoba atakująca ma swobodny dostęp do zainfekowanej sieci.

#6. Dowodzenie i kontrola

Po zakończeniu infiltracji, atakujący przejmuje kontrolę nad zaatakowanym systemem lub siecią.

Mogą zdalnie monitorować informacje, zakłócać działanie systemu i usług, przeprowadzać ataki DDoS lub tworzyć tzw. „backdoory”, które umożliwią im ponowne wejście do systemu w dowolnym momencie, bez wzbudzania podejrzeń.

#7. Działanie na cele

W zależności od zamierzonego celu ataku, atakujący podejmuje ostateczne kroki, aby osiągnąć zamierzony rezultat.

Mogą szyfrować dane i żądać okupu, infekować system w celu rozprzestrzeniania złośliwego oprogramowania, zakłócać działanie usług lub kraść dane w celu ich ujawnienia lub modyfikacji. Możliwości działania są różnorodne.

W jaki sposób Cyber Kill Chain pomaga chronić przed atakami?

Zrozumienie metod, jakimi atakujący dostają się do sieci i systemów, pozwala organizacjom i ich pracownikom skuteczniej bronić się przed cyberatakami.

Dzięki analizie Cyber Kill Chain można na przykład zauważyć, że luki w sieci ułatwiają atakującym infiltrację. W konsekwencji organizacje mogą rozważyć wdrożenie narzędzi Endpoint Detection and Response, aby wprowadzić techniki wczesnego wykrywania zagrożeń.

Podobnie, można zdecydować się na zastosowanie zapór sieciowych do ochrony infrastruktury chmurowej oraz usług przed atakami DDoS, w celu zwiększenia poziomu bezpieczeństwa.

Należy także pamiętać o możliwości wykorzystania sieci VPN do zabezpieczania połączeń w firmie.

Organizacje mogą efektywnie wykorzystywać model Cyber Kill Chain, wybierając rozwiązania, które przeciwdziałają każdemu etapowi ataku.

Czy łańcuch cyberzabójstw wystarczy?

Odpowiedź brzmi: tak i nie.

Jak już wcześniej wspomniano, Cyber Kill Chain skupia się jedynie na pewnych podstawowych aspektach cyberataku. Obrona przed wszystkimi elementami objętymi tym modelem jest już dużym sukcesem.

Jednak niektórzy eksperci ds. cyberbezpieczeństwa rozszerzyli model o ósmy etap.

Ósmy etap obejmuje monetyzację:

Ta faza pokazuje, w jaki sposób osoby atakujące zarabiają na udanym ataku, np. żądając okupu lub korzystając z kryptowalut. Organizacje muszą również być przygotowane na radzenie sobie z takimi sytuacjami.

Model ten jest uważany za nieco przestarzały w kontekście rozwoju technologii cyfrowych. Cyberataki stają się coraz bardziej skomplikowane, chociaż podstawy pozostają niezmienne. Przykładowo, Cyber Kill Chain opisuje głównie ataki z wykorzystaniem złośliwego oprogramowania i nie obejmuje wszystkich rodzajów ataków.

Ponadto model nie uwzględnia zagrożeń wewnętrznych, takich jak działania nieuczciwych pracowników, które również mogą negatywnie wpływać na organizację.

Biorąc pod uwagę rosnącą złożoność cyberataków, wykorzystanie chmury i sztucznej inteligencji, warto rozważyć także inne modele, np. MITRE ATT&CK i Unified Kill Chain.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.