Czy wiesz, że za pomocą wyszukiwarki Google możesz dokonywać zaskakujących odkryć? 🤯

To prawda! Ta technika nosi nazwę Google Hacking, znaną też jako Google Dorking.

Jako twórca treści, wielokrotnie korzystałem z Google Dorks w celach SEO i badawczych. Pomaga mi to w identyfikacji konkretnych wpisów konkurencji oraz w odkrywaniu niszowych tematów, które mogę wykorzystać w mojej strategii contentowej.

Podobnie, możesz używać poleceń Google Dorking w zależności od swoich potrzeb.

Zanim jednak zanurzysz się w świat Google Dorkingu, powinieneś poznać kluczowe terminy, takie jak „dorks”, „recon” i inne. Istotne jest również, abyś znał granice.

Google Dorking samo w sobie nie jest nielegalne, pod warunkiem, że zdobyte informacje służą celom badawczym. Jeśli jednak użyjesz tych danych do szantażowania, Google Dorking szybko przekształci się w nielegalną działalność ⚠️.

A Google tego nie toleruje. Może ukarać nawet adres IP, z którego pochodzą zapytania Dorking. Ty również możesz ponieść odpowiedzialność karną, więc bądź ostrożny.

Dlatego w tym przewodniku o Google Dorking, czyli hakowaniu Google, wyjaśnię wszystko, co powinieneś wiedzieć o tej niezwykłej i etycznej technice hakowania oraz jak ją wykorzystać z korzyścią.

Czym jest Google Dorking?

Google Dorking to metoda wyszukiwania, która pozwala na dotarcie do informacji, które zwykle nie pojawiają się w standardowych wynikach wyszukiwania Google. Umożliwiają to zaawansowane operatory i specjalne ciągi znaków, zwane „dorks”.

Mówiąc prościej, Google Dorking to swego rodzaju „tylne drzwi”, które omijają standardowy algorytm Google, aby znaleźć informacje niedostępne w zwykłych wynikach wyszukiwania – na przykład stronę administracyjną firmy lub stronę logowania.

Możesz nawet natknąć się na poufne dokumenty, takie jak pliki PDF, arkusze Excel, wykorzystując odpowiednie komendy Google Dorking.

Użyty w dobrej wierze, Google Dorking może pomóc Ci w znalezieniu konkretnych dokumentów lub stron internetowych, eliminując nieistotne wyniki i oszczędzając Twój czas.

Jednak w nieodpowiednich rękach, może ułatwić hakerom dostęp do niezabezpieczonych danych i plików firm lub osób, które zostały przypadkowo umieszczone w Internecie.

Dlatego wszystko zależy od Twojej odpowiedzialności!

Jak działa Google Dorking?

Osoby takie jak my mogą używać Google Dorking do celów badawczych. Jednak najczęściej korzystają z niego eksperci ds. cyberbezpieczeństwa, aby zidentyfikować luki w systemach. Są to zazwyczaj etyczni hakerzy, znani również jako „białe kapelusze”.

Niestety, Google Dorking jest również wykorzystywany przez „czarne kapelusze” do identyfikowania stron internetowych z lukami w zabezpieczeniach. Lokalizują oni wrażliwe dane i pliki swoich „celów” i wykorzystują je w złośliwy sposób.

(Fani „Mr. Robot”, czy ktoś tu jest? 😃)

Od początku XXI wieku wyszukiwarki internetowe są narzędziem wykorzystywanym w Google Dorking. Zaawansowane możliwości przeszukiwania internetu przez Google czynią Dorking niezwykle skutecznym.

Dzięki odpowiednio sformułowanemu zapytaniu Google Dork, osoba atakująca może uzyskać dostęp do wielu informacji, które byłyby niedostępne podczas standardowego wyszukiwania w Google. Informacje te obejmują:

- Hasła i nazwy użytkowników

- Listy adresów e-mail

- Poufne dokumenty

- Dane osobowe – finansowe, demograficzne, lokalizacyjne itp.

- Luki w zabezpieczeniach witryny

Według statystyk firmy Norton, prawie 88% firm doświadcza ataku cybernetycznego w ciągu roku. Oznacza to, że firmy są celem ataków niemal każdego dnia.

Etyczni hakerzy wykorzystują zebrane informacje do naprawy luk w systemach, podczas gdy nieetyczni hakerzy używają ich do nielegalnych działań, takich jak cyberprzestępczość, cyberterroryzm, szpiegostwo przemysłowe, kradzież tożsamości i cyberstalking.

Hakerzy mogą również sprzedawać te dane innym przestępcom w darknecie za wysokie kwoty. Oto etapy, w których haker używa Google Dorking do pozyskiwania danych osobowych:

#1. Rozpoznanie

Pierwszy krok w hakowaniu to zgromadzenie jak największej ilości informacji o celu. Od poufnych dokumentów po nazwy użytkowników i hasła – wszystko, co hakerzy mogą znaleźć. Ten etap znany jest również jako rozpoznanie, „odcisk stopy” lub „pobieranie odcisków palców”.

Google Dorking jest formą pasywnego rozpoznania, co oznacza, że hakerzy uzyskują dostęp do publicznie dostępnych plików online.

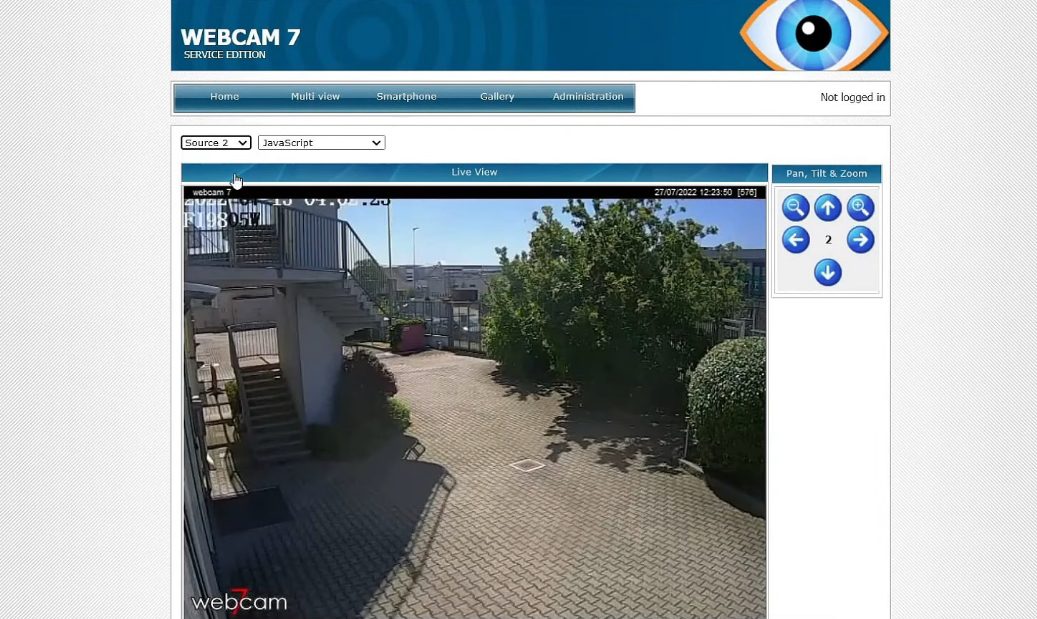

Pliki publicznie dostępne mogą zostać udostępnione w sieci przez przypadek. Na przykład, ktoś może omyłkowo opublikować plik PDF z nazwami użytkowników i hasłami lub pozostawić swoją kamerę internetową otwartą na połączenie z internetem.

#2. Skanowanie

W tym momencie haker zgromadził dane – adresy URL stron internetowych, pliki PDF, arkusze Excel, listy e-mailowe itp. Skanuje je, przeglądając pliki, weryfikując linki lub używając narzędzi skanujących, aby znaleźć poszukiwane informacje.

#3. Uzyskanie dostępu

Na tym etapie haker wykorzystuje zgromadzone informacje i uzyskuje dostęp do systemu lub bazy danych.

#4. Utrzymanie dostępu

Haker nawiązuje połączenie (tymczasowe lub stałe) z systemem lub bazą danych, aby w razie potrzeby móc łatwo ponownie się z nią połączyć.

Jeśli połączenie zostanie przerwane lub haker będzie chciał później wrócić do systemu lub bazy danych, może to zrobić za pomocą tego połączenia.

#5. Wyjście

Na tym etapie haker zaciera ślady i opuszcza system lub bazę danych bez pozostawiania po sobie śladów. Usuwa wszelkie wykorzystane exploity i tylne drzwi oraz kasuje logi.

Legalność Google Dorking

Jak już wspomniałem, Google Dorking nie jest nielegalne, o ile jest wykorzystywane wyłącznie do celów badawczych.

W rzeczywistości, jedynie faza 1 (rozpoznanie) wpisuje się w definicję Google Dorking, czyli wyszukiwanie informacji za pomocą zaawansowanych ciągów wyszukiwania i operatorów.

Kiedy klikniesz wyniki wyszukiwania, uzyskasz dostęp do adresu URL, pobierzesz dokument lub uzyskasz dostęp do linków bez stosownego pozwolenia, przechodzisz do fazy 2.

Po tym etapie możesz zostać pociągnięty do odpowiedzialności karnej za przestępstwa komputerowe.

Dlatego klikaj z rozwagą i w dobrej wierze 👍.

Ponadto, w Google Dorking używasz zaawansowanych zapytań i ciągów wyszukiwania, aby odfiltrować nieistotne wyniki i znaleźć dokładnie to, czego szukasz.

Zapytania Google Dork – znaczenie i przykłady

Niektóre popularne operacje w Google Dorking mogą pomóc w znalezieniu konkretnych informacji przy jednoczesnym odfiltrowaniu nieistotnych wyników.

Często używam zapytań Google Dork, takich jak allintitle, inurl, typ pliku itp., podczas analizy wyników wyszukiwania dla danego tematu. Pomaga mi to w precyzyjnym określeniu strategii treści dla konkretnego zagadnienia.

Podzielę się kilkoma najbardziej przydatnymi zapytaniami Google Dork. Omówię ich funkcje, wyniki i sposób, w jaki można je wykorzystać. Oto niektóre z najczęściej używanych operatorów w Google Dorking:

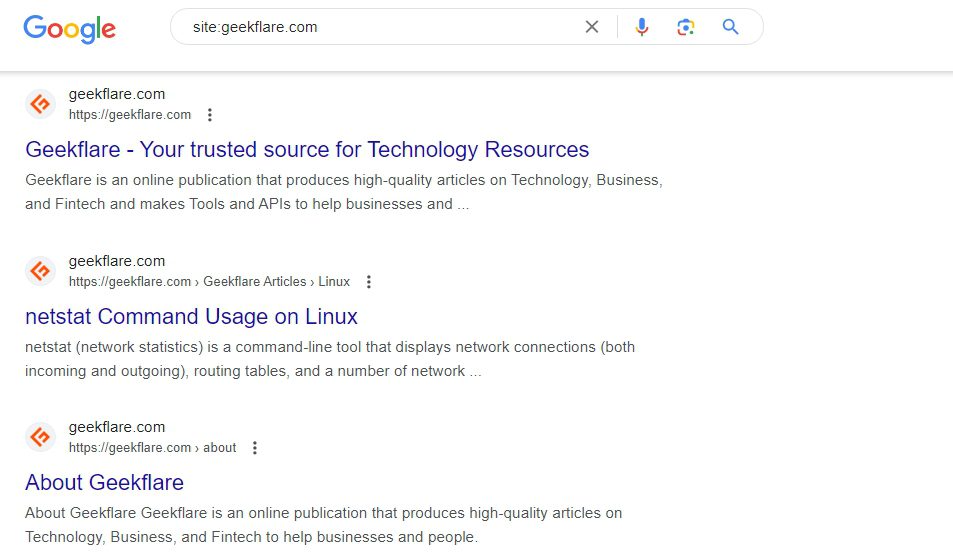

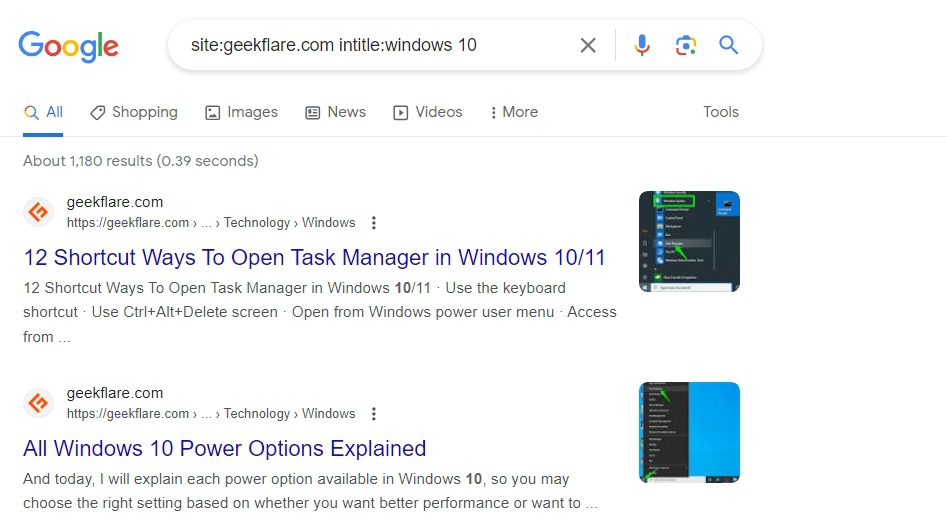

#1. Strona

Jeśli chcesz wyszukać strony tylko z określonej witryny, użyj operatora `site:`. To zapytanie ogranicza wyszukiwanie do konkretnej strony internetowej, domeny najwyższego poziomu lub subdomeny.

To zapytanie wyświetli publiczne strony internetowe tej konkretnej strony, domeny najwyższego poziomu lub subdomeny. Możesz połączyć to zapytanie z innymi, aby jeszcze bardziej zawęzić wyniki wyszukiwania.

#2. Tytuł / cały tytuł

Umieszczanie głównego słowa kluczowego w tytule SEO (inaczej meta tytule) jest jedną z najstarszych i najskuteczniejszych praktyk SEO. Używając zapytania `intitle:`, możesz znaleźć strony internetowe z danymi słowami kluczowymi w ich tytułach SEO.

Możesz nawet połączyć to z zapytaniem `site:`, aby uzyskać jeszcze bardziej konkretne wyniki. Na przykład, jeśli chcesz znaleźć artykuły z newsblog.pl, ale tylko o systemie Windows 10, możesz wprowadzić takie zapytanie.

Ta metoda Google Dorking jest bardzo przydatna, gdy chcesz znaleźć wyniki związane z konkretnym wyszukiwanym hasłem. W połączeniu z innymi zapytaniami możesz znacząco usprawnić swoją analizę wyników wyszukiwania.

Możesz również użyć zapytania `allintitle:` jeśli masz wiele słów kluczowych i chcesz, aby wszystkie pojawiły się w tytułach wyników. W takim przypadku, zamiast `intitle:`, użyj `allintitle:`.

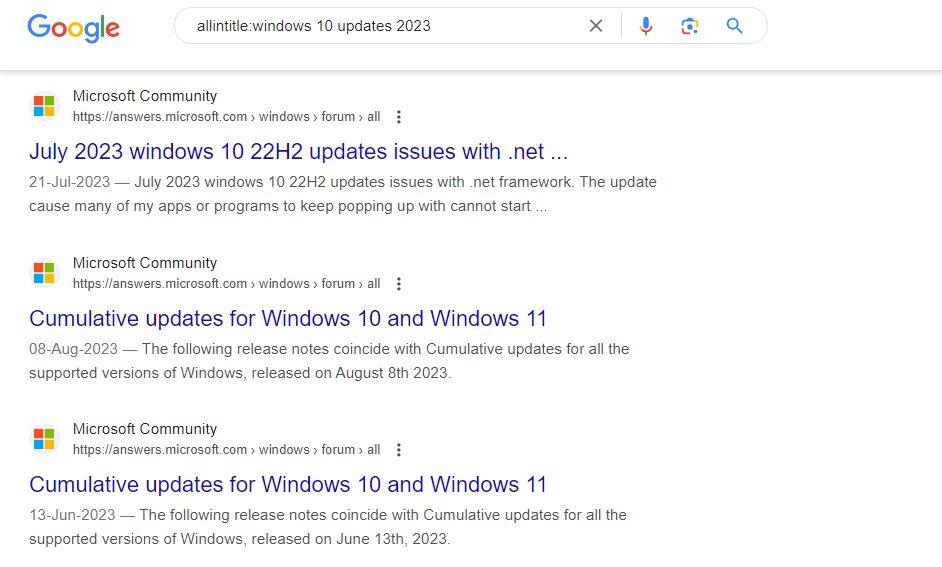

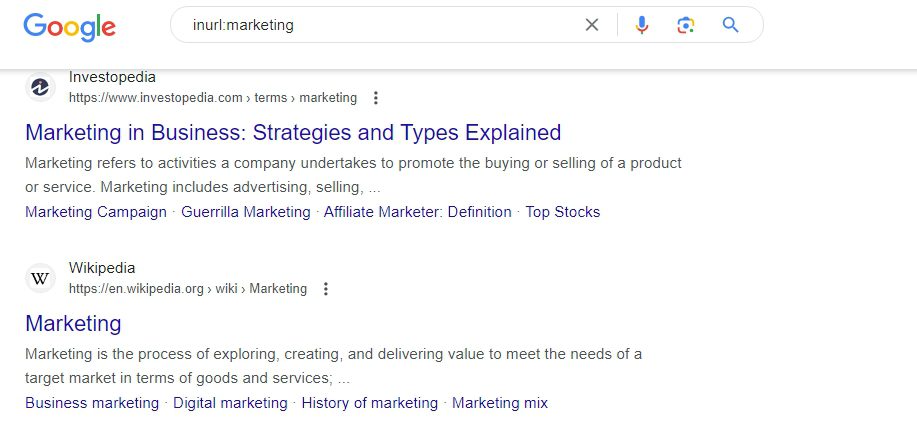

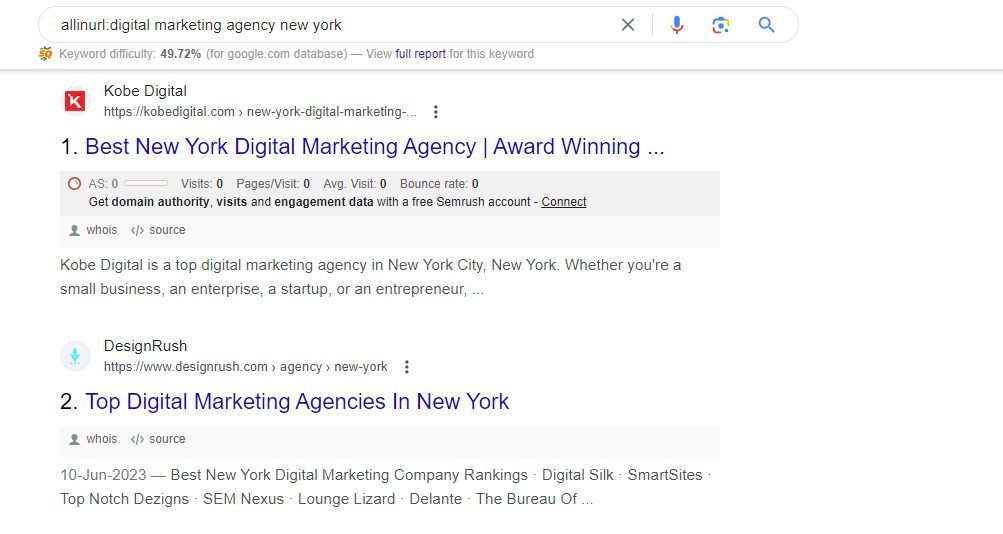

#3. Inurl/Allinurl

Polecenie `inurl:` działa podobnie do polecenia `intitle:`. Różnica polega na tym, że to zapytanie szuka danego słowa kluczowego w adresach URL witryn.

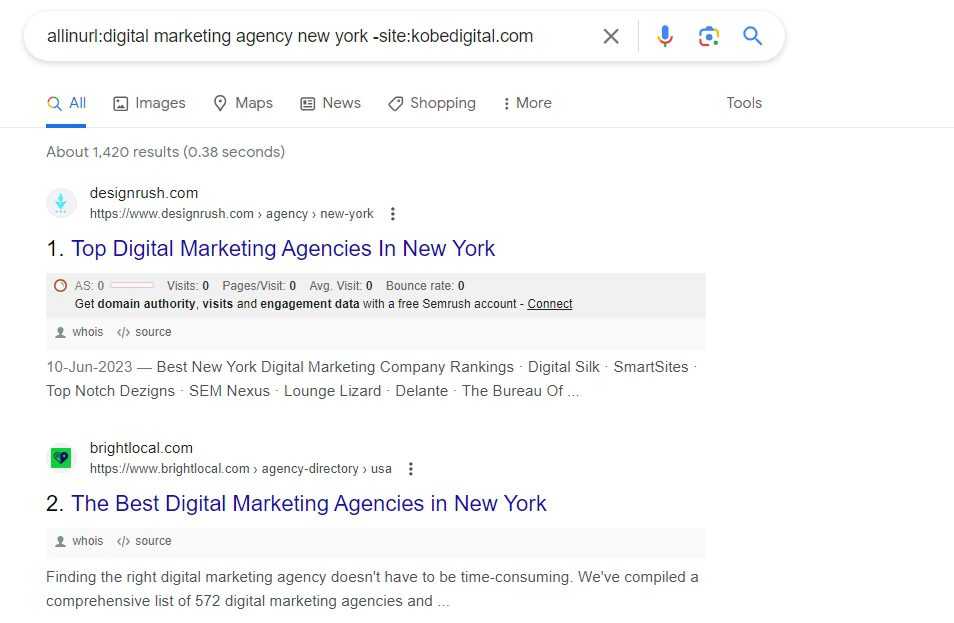

Możesz również użyć zapytania `allinurl:`, aby znaleźć adresy URL zawierające kilka słów kluczowych. To zapytanie wyświetli adresy URL, w których znajdują się wszystkie wyszukiwane hasła.

Na przykład, umieszczenie głównego słowa kluczowego w adresie URL oraz zoptymalizowana struktura adresu URL są istotne w rankingu w Google. Jeśli więc otwieram agencję marketingu cyfrowego w Nowym Jorku i chcę zobaczyć lokalną konkurencję, mogę to łatwo zrobić za pomocą polecenia `allinurl:`.

Możesz także dodać dodatkowy operator, taki jak „– (minus)”, aby wykluczyć wyniki z określonego źródła. To samo możesz zrobić z zapytaniem `allintitle:`. Oto przykład:

Zapytanie `inurl:` / `allinurl:` jest bardzo przydatne do oszacowania, z iloma stronami będziesz rywalizować o pozycję w rankingu dla danego hasła, a co najważniejsze, jaką autorytet domeny musisz mieć, aby się na nią dostać.

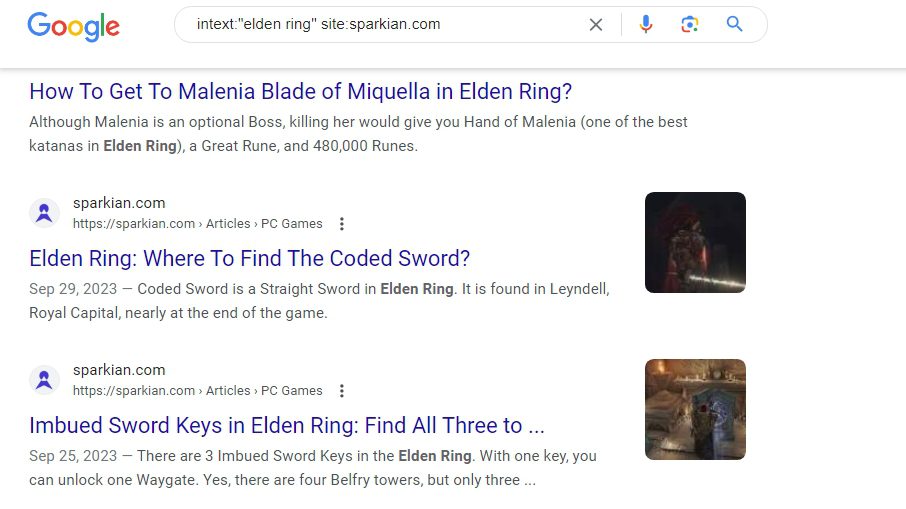

#4. W tekście

Zapytanie `intext:` wyszukuje strony zawierające szukane hasło w treści. Dla specjalistów SEO jest to bardzo pomocne przy znajdowaniu stron konkurencji używających określonych słów kluczowych.

Możesz nawet użyć dodatkowego operatora, takiego jak cudzysłów („”), aby znaleźć strony z dokładnym szukanym hasłem w treści. Możesz połączyć to z zapytaniem `site:`, aby uzyskać wyniki z konkretnej witryny.

To jeden z trików wyszukiwania Google, z którego korzysta większość specjalistów SEO 😉.

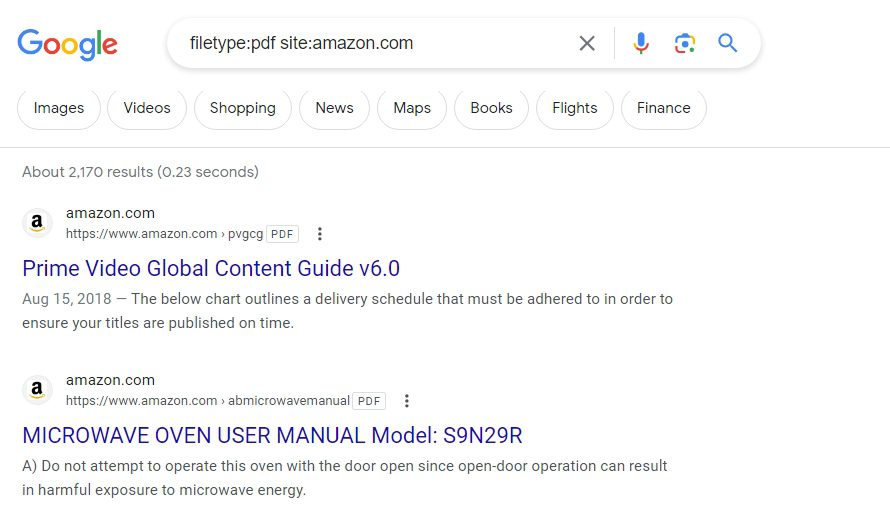

#5. Typ pliku

Używając operatora `filetype:`, możesz wyszukiwać pliki w formatach takich jak PDF, XLS, DOC itp. To zapytanie jest niezwykle przydatne, gdy szukasz konkretnych raportów, podręczników lub analiz.

W Google Dorking, polecenie `filetype:` jest jednym z najczęściej używanych przez hakerów w celu znalezienia przypadkowo wyciekłych poufnych dokumentów. Mogą one zawierać wrażliwe informacje, takie jak adresy IP, hasła itp.

Hakerzy używają tych informacji do testów penetracyjnych (pentestingów) i omijania barier dostępu w celu uzyskania dostępu do zasobów.

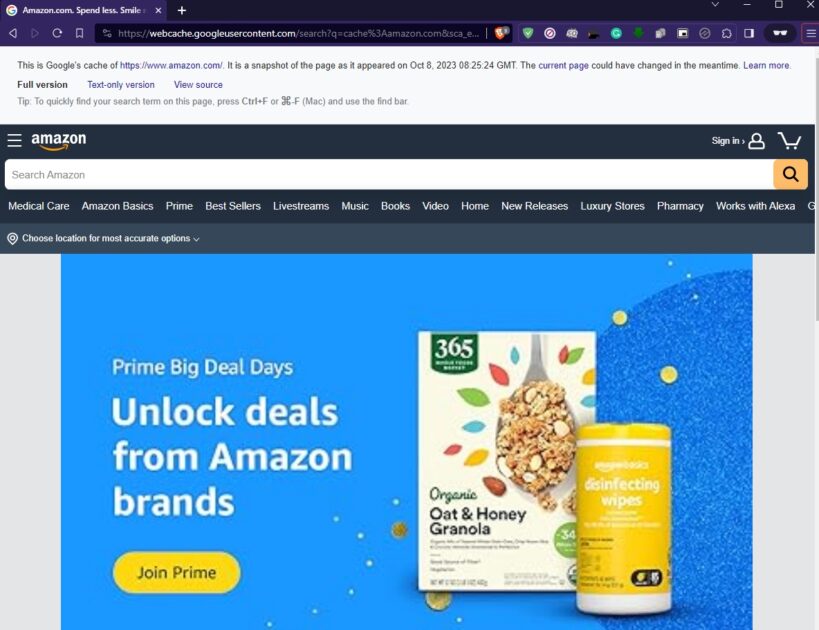

#6. Pamięć podręczna

Za pomocą polecenia `cache:`, Google wyświetli ostatnią zapisaną kopię witryny (pamięć podręczna Google), jeśli taka istnieje. Jest to przydatne, gdy chcesz zobaczyć stronę przed jej wyłączeniem lub ostatnią aktualizacją.

Za każdym razem, gdy użytkownik uzyskuje dostęp do strony za pomocą Google, tworzona jest wersja tej strony w pamięci podręcznej Google. Do tej wersji zapisanej w pamięci podręcznej możesz uzyskać dostęp za pomocą polecenia `cache:`, jeśli oryginalna strona jest tymczasowo niedostępna lub jeśli chcesz zobaczyć starszą wersję witryny.

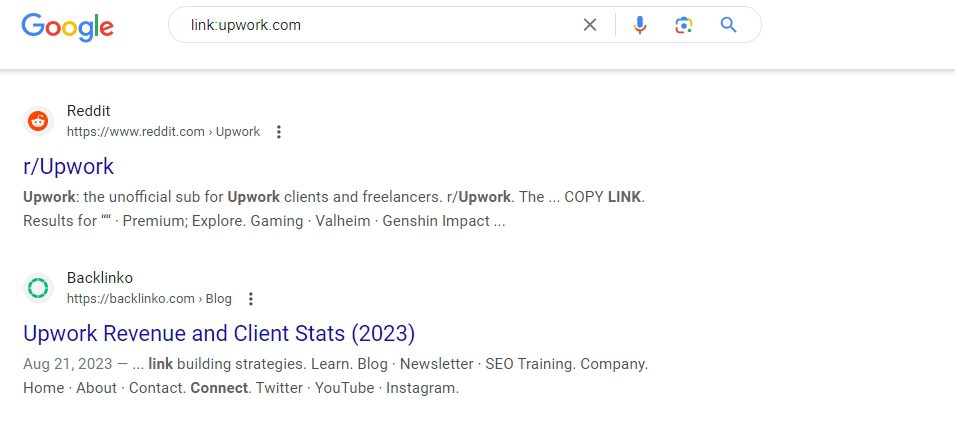

#7. Link

Zapytanie `link:` w Google Dorking jest przydatne, jeśli chcesz dowiedzieć się, które strony odsyłają do konkretnego adresu URL.

Jeśli chcesz przeanalizować linki zwrotne do swojej witryny, możesz skorzystać z narzędzi takich jak Semrush lub Ahrefs.

Jeśli jednak nie chcesz inwestować w narzędzie do analizy linków zwrotnych, ta metoda Google Dorking to darmowy i przydatny sposób na analizę źródeł Twoich linków zwrotnych.

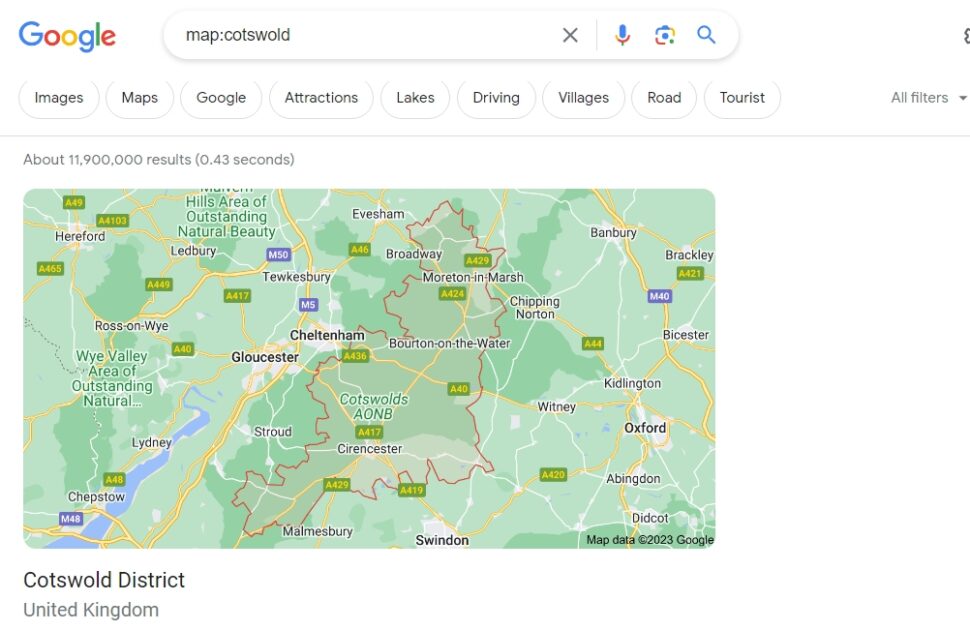

#8. Mapa

Użycie polecenia `map:` umożliwia znalezienie mapy danej lokalizacji. Google wyświetli mapę bezpośrednio, zamiast stron internetowych.

W systemie macOS może pojawić się prośba o otwarcie aplikacji Mapy. To zapytanie jest przydatne do szybkiego znalezienia mapy konkretnej lokalizacji.

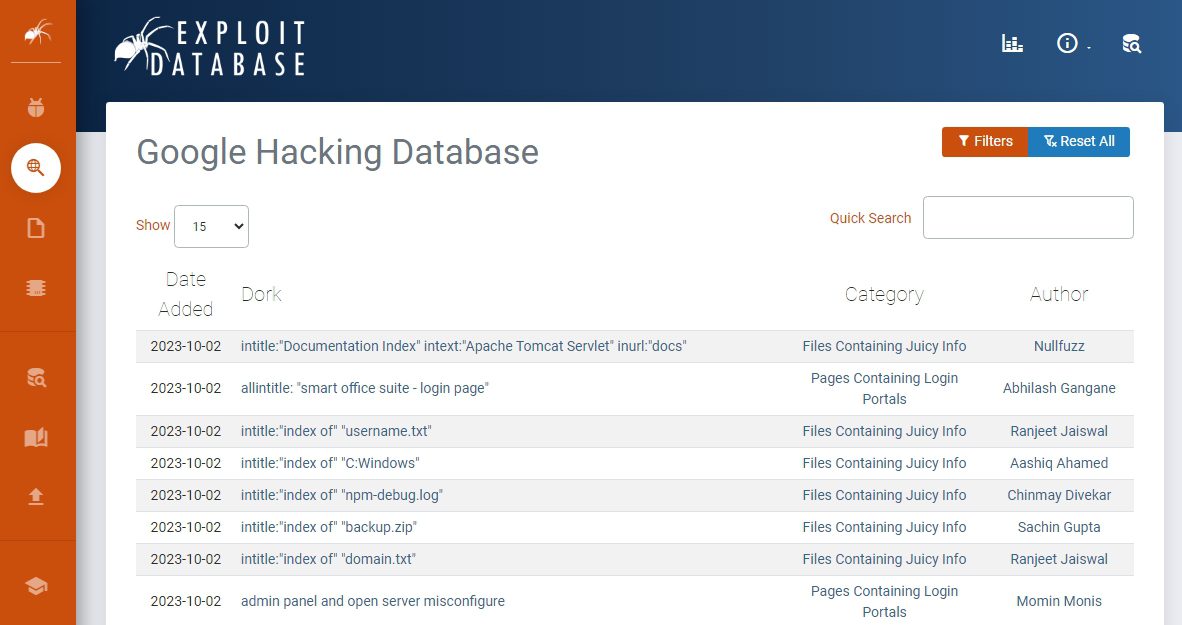

Baza danych hakerów Google to repozytorium, w którym użytkownicy publikują różne ciągi operatorów wyszukiwania, które możesz wykorzystać, aby zacząć korzystać z Google Dorking.

Zalecam jednak ostrożność przy korzystaniu z tych ciągów wyszukiwania, ponieważ niektóre z nich prowadzą do kamer internetowych i firmowych stron logowania.

Jak chronić się przed Google Dorking?

Niezależnie od tego, czy jesteś osobą fizyczną, czy firmą, musisz chronić się przed Google Dorking. Oto kroki, które możesz podjąć, aby upewnić się, że Twoje dane w Internecie są bezpieczne:

- Upewnij się, że prywatne strony i dokumenty są chronione hasłem.

- Wprowadź ograniczenia oparte na adresach IP.

- Szyfruj poufne informacje – nazwy użytkowników, hasła, adresy e-mail, numery telefonów itp.

- Wyszukuj i wyłączaj Google Dorks za pomocą narzędzi do skanowania podatności.

- Regularnie sprawdzaj swoje strony internetowe, aby znaleźć i naprawić luki, zanim zostaną one wykorzystane przez osoby atakujące.

- Użyj Google Search Console, aby usunąć poufne treści ze swojej strony.

- Użyj pliku robots.txt, aby ukryć i zablokować botom dostęp do wrażliwych plików.

Chociaż 100% bezpieczeństwo w Internecie to mit, możesz podjąć te kroki, aby zminimalizować ryzyko stania się ofiarą nieetycznego hakowania.

Kary Google Dorking nakładane przez Google

Google Dorking może dostarczyć Ci ogromną ilość informacji, eliminując niepotrzebne lub niezwiązane wyniki wyszukiwania. Jednak w nieetycznym użyciu, może zwrócić na Ciebie uwagę organów ścigania.

W większości przypadków Google ostrzeże Cię, gdy będziesz przesadzał z Dorkingiem. Może zacząć weryfikować Twoje zapytania. Jeśli dalej będziesz nadużywał tej metody, Google może nawet zablokować Twój adres IP.

Dorkować czy nie dorkować?

W tym przewodniku omówiliśmy wszystkie aspekty Google Dorking – potężnej techniki wyszukiwania, która umożliwia znajdowanie konkretnych informacji i publicznie ujawnionych luk w zabezpieczeniach. Dla testerów penetracyjnych to chleb powszedni.

Dodatkowo, dzięki bazie danych Google Hacking Database, masz dostęp do gotowych Google Dorks. Pamiętaj jednak, aby korzystać z Dorkingu w sposób etyczny i za zgodą.

Postępuj zgodnie z etycznymi wytycznymi i poproś o zgodę, jeśli używasz Dorkingu do audytów bezpieczeństwa.

Jeśli fascynuje Cię etyczne hakowanie, sprawdź także, jak zostać łowcą nagród w 2023 roku?

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.