Wireshark jest de facto standardem do analizy ruchu sieciowego. Niestety, wraz ze wzrostem przechwytywania pakietów staje się on coraz bardziej opóźniony. Rondo rozwiązuje ten problem tak dobrze, że zmieni Twój przepływ pracy w Wireshark.

Spis treści:

Wireshark jest świetny, ale. . .

Wireshark to wspaniałe oprogramowanie typu open source. Jest używany przez amatorów i profesjonalistów na całym świecie do badania problemów z siecią. Przechwytuje pakiety danych, które są przesyłane przewodami lub przez eter sieci. Po przechwyceniu ruchu Wireshark umożliwia filtrowanie i przeszukiwanie danych, śledzenie rozmów między urządzeniami sieciowymi i wiele więcej.

Chociaż Wireshark jest świetny, ma jeden problem. Pliki przechwytywania danych sieciowych (nazywane śladami sieci lub przechwytywaniem pakietów) mogą bardzo szybko uzyskać bardzo duże rozmiary. Jest to szczególnie ważne, jeśli problem, który próbujesz zbadać, jest złożony lub sporadyczny lub sieć jest duża i zajęta.

Im większe przechwytywanie pakietów (lub PCAP), tym bardziej opóźniony staje się Wireshark. Samo otwarcie i załadowanie bardzo dużego (powyżej 1 GB) śladu może zająć tak długo, że można by pomyśleć, że Wireshark przewrócił się i zrezygnował z ducha.

Praca z plikami o takim rozmiarze to prawdziwy ból. Za każdym razem, gdy wykonujesz wyszukiwanie lub zmieniasz filtr, musisz poczekać, aż efekty zostaną zastosowane do danych i zaktualizowane na ekranie. Każde opóźnienie zakłóca koncentrację, co może utrudniać postępy.

Rondo jest lekarstwem na te nieszczęścia. Działa jako interaktywny preprocesor i interfejs dla Wireshark. Kiedy chcesz zobaczyć, jaki poziom szczegółowości zapewnia Wireshark, Brim natychmiast otwiera go dla Ciebie dokładnie na tych pakietach.

Jeśli wykonujesz dużo przechwytywania sieci i analizy pakietów, Brim zrewolucjonizuje Twój przepływ pracy.

Instalowanie Brim

Rondo jest bardzo nowe, więc nie trafiło jeszcze do repozytoriów oprogramowania dystrybucji Linuksa. Jednak w Strona pobierania ronda, znajdziesz pliki pakietów DEB i RPM, więc zainstalowanie ich na Ubuntu lub Fedorze jest dość proste.

Jeśli używasz innej dystrybucji, możesz pobierz kod źródłowy z GitHub i samodzielnie stwórz aplikację.

Brim używa zq, narzędzia wiersza poleceń dla platformy Zeek logi, więc musisz również pobrać plik ZIP zawierający pliki binarne zq.

Instalowanie Brim na Ubuntu

Jeśli używasz Ubuntu, musisz pobrać plik pakietu DEB i plik ZIP zq Linux. Kliknij dwukrotnie pobrany plik pakietu DEB, a otworzy się aplikacja Ubuntu Software. Licencja Brim jest omyłkowo wymieniona jako „Zastrzeżona” – używa rozszerzenia 3-klauzulowa licencja BSD.

Kliknij „Zainstaluj”.

Po zakończeniu instalacji kliknij dwukrotnie plik zq ZIP, aby uruchomić aplikację Archive Manager. Plik ZIP będzie zawierał pojedynczy katalog; przeciągnij go i upuść z „Archive Manager” do lokalizacji na komputerze, takiej jak katalog „Downloads”.

Wpisz następujące polecenie, aby utworzyć lokalizację plików binarnych zq:

sudo mkdir /opt/zeek

Musimy skopiować pliki binarne z wyodrębnionego katalogu do właśnie utworzonej lokalizacji. Zastąp ścieżkę i nazwę wyodrębnionego katalogu na komputerze w następującym poleceniu:

sudo cp Downloads/zq-v0.20.0.linux-amd64/* /opt/Zeek

Musimy dodać tę lokalizację do ścieżki, więc zmodyfikujemy plik BASHRC:

sudo gedit .bashrc

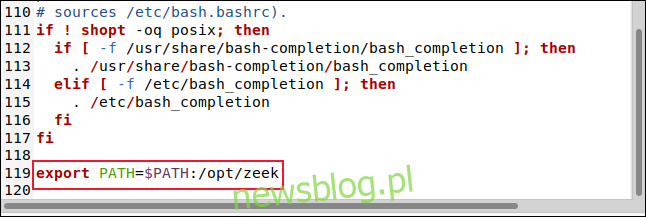

Otworzy się edytor gedit. Przewiń do końca pliku, a następnie wpisz ten wiersz:

export PATH=$PATH:/opt/zeek

Zapisz zmiany i zamknij edytor.

Instalowanie Brim w Fedorze

Aby zainstalować Brim w Fedorze, pobierz plik pakietu RPM (zamiast DEB), a następnie wykonaj te same kroki, które omówiliśmy powyżej dla instalacji Ubuntu.

Co ciekawe, kiedy plik RPM otwiera się w Fedorze, jest poprawnie identyfikowany jako posiadający licencję typu open source, a nie zastrzeżoną.

Uruchomienie Brim

Kliknij „Pokaż aplikacje” w doku lub naciśnij Super + A. Wpisz „brzeg” w polu wyszukiwania, a następnie kliknij „brzeg”, gdy się pojawi.

Brim uruchamia się i wyświetla główne okno. Możesz kliknąć „Wybierz pliki”, aby otworzyć przeglądarkę plików lub przeciągnąć i upuścić plik PCAP w obszarze otoczonym czerwonym prostokątem.

Brim wykorzystuje wyświetlacz z zakładkami i możesz mieć jednocześnie otwartych wiele kart. Aby otworzyć nową kartę, kliknij znak plus (+) u góry, a następnie wybierz inny PCAP.

Brim Basics

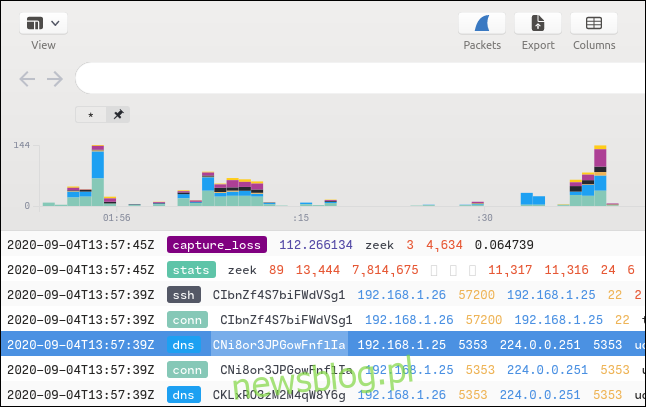

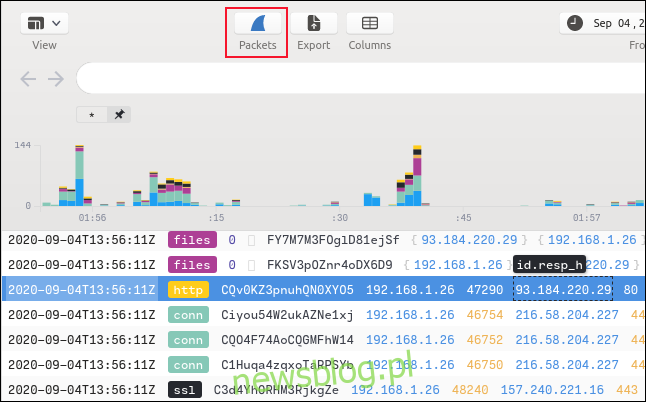

Brim ładuje i indeksuje wybrany plik. Indeks jest jednym z powodów, dla których Brim jest tak szybki. Główne okno zawiera histogram ilości pakietów w czasie oraz listę „przepływów” sieci.

Plik PCAP zawiera uporządkowany w czasie strumień pakietów sieciowych dla bardzo wielu połączeń sieciowych. Pakiety danych dla różnych połączeń są przeplatane, ponieważ niektóre z nich zostaną otwarte jednocześnie. Pakiety dla każdej „konwersacji” sieciowej są przeplatane pakietami innych rozmów.

Wireshark wyświetla strumień sieciowy pakiet po pakiecie, podczas gdy Brim używa koncepcji zwanej „przepływami”. Przepływ to pełna wymiana sieciowa (lub konwersacja) między dwoma urządzeniami. Każdy typ przepływu jest podzielony na kategorie, oznaczony kolorami i oznaczony według typu przepływu. Zobaczysz przepływy oznaczone „dns”, „ssh”, „https”, „ssl” i wiele innych.

Jeśli przewiniesz ekran podsumowania przepływu w lewo lub w prawo, wyświetlonych zostanie znacznie więcej kolumn. Możesz także dostosować przedział czasu, aby wyświetlić podzbiór informacji, które chcesz zobaczyć. Poniżej znajduje się kilka sposobów przeglądania danych:

Kliknij słupek na histogramie, aby przybliżyć aktywność sieci w jego obrębie.

Kliknij i przeciągnij, aby podświetlić zakres wyświetlania histogramu i przybliżyć. Rondo wyświetli dane z podświetlonej sekcji.

Możesz również określić dokładne okresy w polach „Data” i „Godzina”.

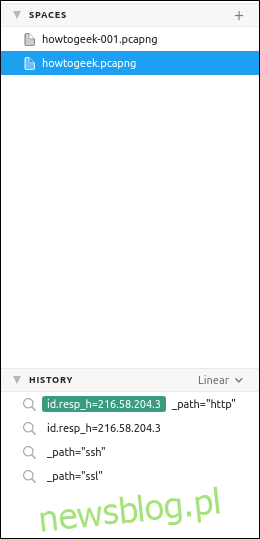

Rondo może wyświetlać dwa panele boczne: jeden po lewej i jeden po prawej. Mogą być ukryte lub pozostać widoczne. Okienko po lewej stronie pokazuje historię wyszukiwania i listę otwartych PCAP, zwanych spacjami. Naciśnij Ctrl +[ to toggle the left pane on or off.

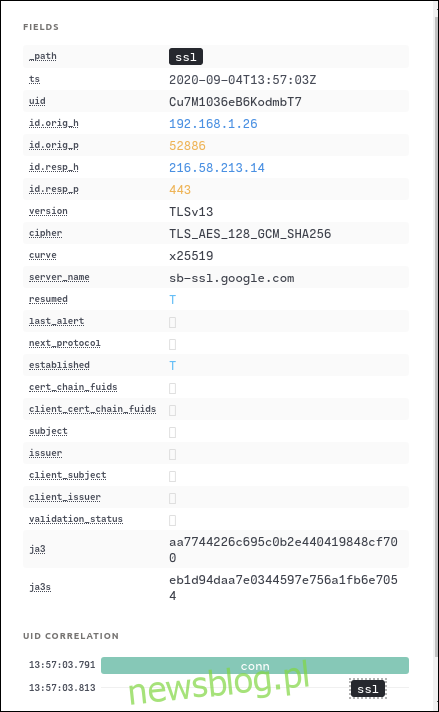

The pane on the right contains detailed information about the highlighted flow. Press Ctrl+] aby włączyć lub wyłączyć prawy panel.

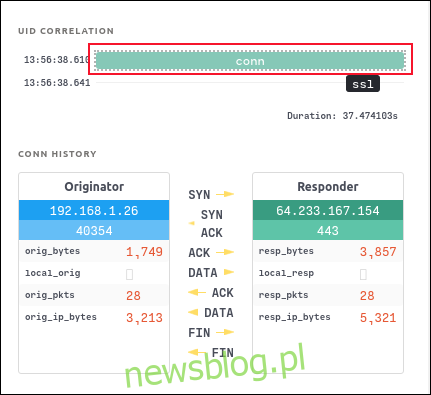

Kliknij „Conn” na liście „UID Correlation”, aby otworzyć schemat połączeń dla podświetlonego przepływu.

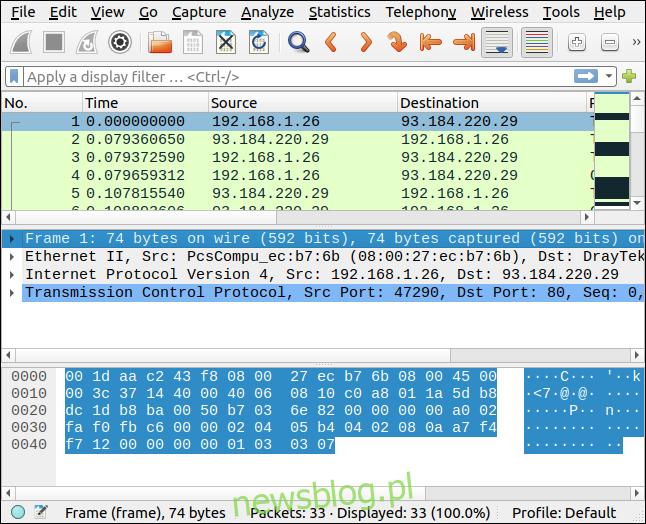

W oknie głównym możesz również zaznaczyć przepływ, a następnie kliknąć ikonę Wireshark. Spowoduje to uruchomienie Wireshark z wyświetlonymi pakietami dla podświetlonego przepływu.

Otworzy się Wireshark, wyświetlając interesujące pakiety.

Filtrowanie po brzegach

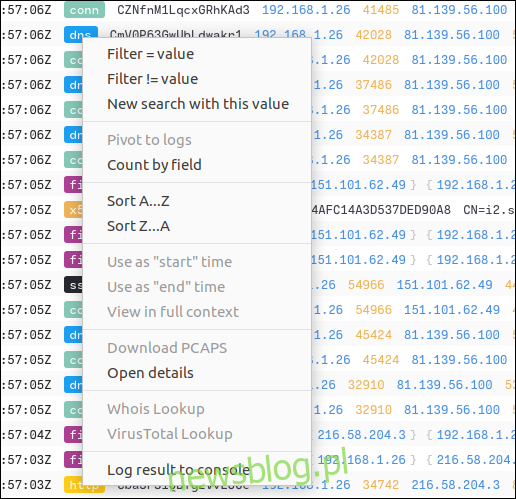

Wyszukiwanie i filtrowanie w Brim są elastyczne i wszechstronne, ale nie musisz uczyć się nowego języka filtrowania, jeśli nie chcesz. Możesz zbudować poprawny składniowo filtr w Brim, klikając pola w oknie podsumowania, a następnie wybierając opcje z menu.

Na przykład na poniższej ilustracji kliknęliśmy prawym przyciskiem myszy pole „dns”. Następnie z menu kontekstowego wybierzemy „Filtr = wartość”.

Następują wtedy rzeczy:

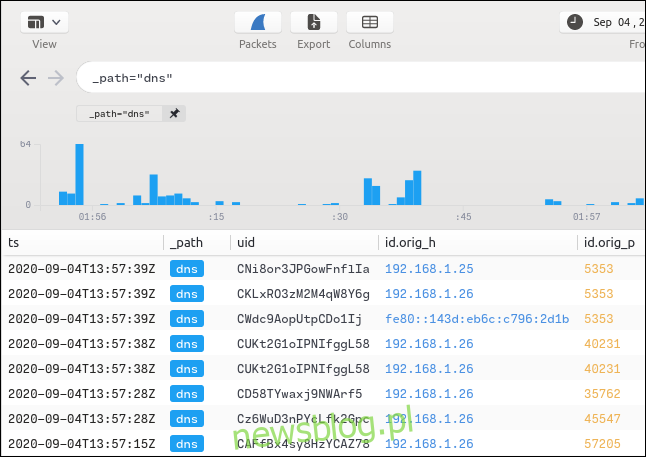

Tekst _path = „dns” zostanie dodany do paska wyszukiwania.

Ten filtr jest stosowany do pliku PCAP, więc wyświetla tylko przepływy będące przepływami usługi nazw domen (DNS).

Tekst filtru jest również dodawany do historii wyszukiwania w lewym okienku.

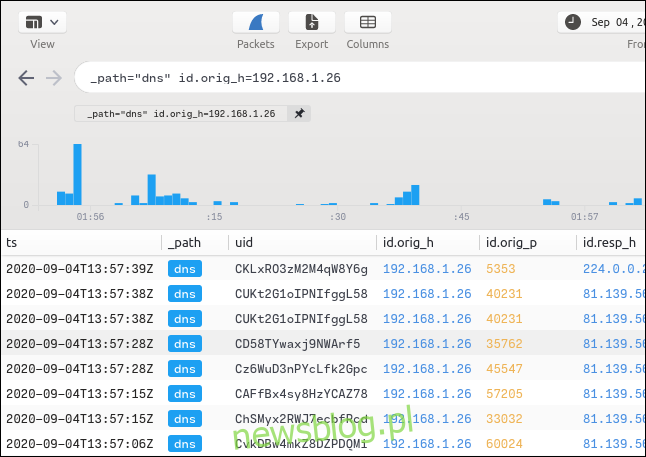

W ten sam sposób możemy dodać kolejne klauzule do wyszukiwanego hasła. Prawym przyciskiem myszy klikniemy pole adresu IP (zawierające „192.168.1.26”) w kolumnie „Id.orig_h”, a następnie z menu kontekstowego wybierzemy „Filtr = wartość”.

Spowoduje to dodanie dodatkowej klauzuli jako klauzuli AND. Wyświetlacz jest teraz filtrowany, aby pokazać przepływy DNS pochodzące z tego adresu IP (192.168.1.26).

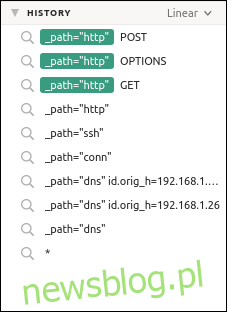

Nowy termin filtru zostanie dodany do historii wyszukiwania w lewym okienku. Możesz przechodzić między wyszukiwaniami, klikając elementy na liście historii wyszukiwania.

Docelowy adres IP dla większości naszych filtrowanych danych to 81.139.56.100. Aby zobaczyć, które przepływy DNS zostały wysłane na różne adresy IP, klikamy prawym przyciskiem myszy „81.139.56.100” w kolumnie „Id_resp_h”, a następnie z menu kontekstowego wybieramy „Filtr! = Wartość”.

Tylko jeden przepływ DNS, który pochodzi z 192.168.1.26, nie został wysłany do 81.139.56.100 i znaleźliśmy go bez konieczności wpisywania czegokolwiek, aby utworzyć nasz filtr.

Przypinanie klauzul filtrów

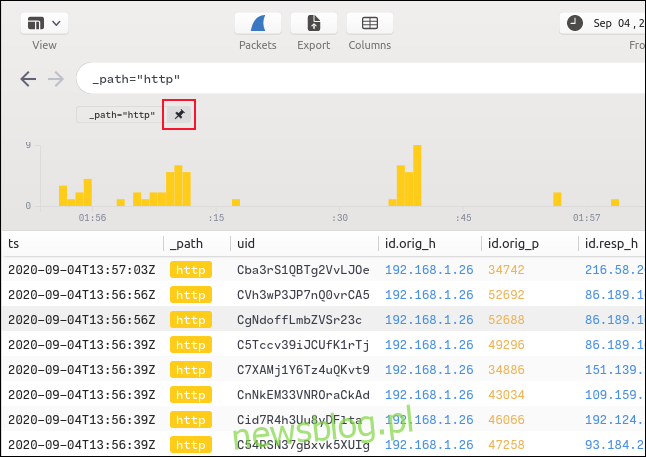

Kiedy klikniemy prawym przyciskiem myszy przepływ „HTTP” i wybierzemy „Filtr = wartość” z menu kontekstowego, panel podsumowania wyświetli tylko przepływy HTTP. Następnie możemy kliknąć ikonę Pin obok klauzuli filtru HTTP.

Klauzula HTTP jest teraz przypięta, a wszelkie inne filtry lub wyszukiwane hasła, których używamy, będą wykonywane z dołączoną do nich klauzulą HTTP.

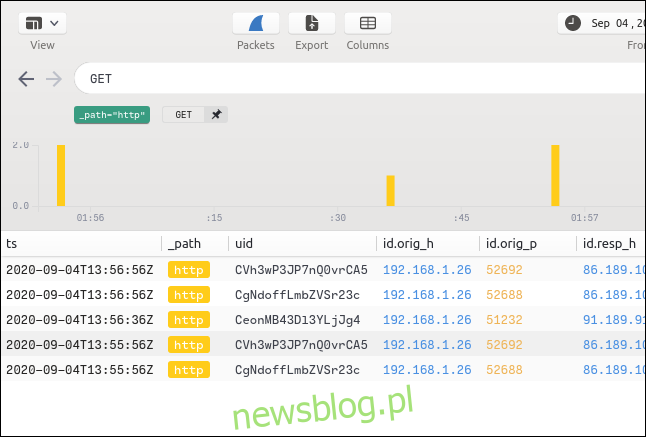

Jeśli wpiszemy „GET” w pasku wyszukiwania, wyszukiwanie zostanie ograniczone do przepływów, które zostały już przefiltrowane przez przypiętą klauzulę. Możesz przypiąć dowolną liczbę klauzul filtru.

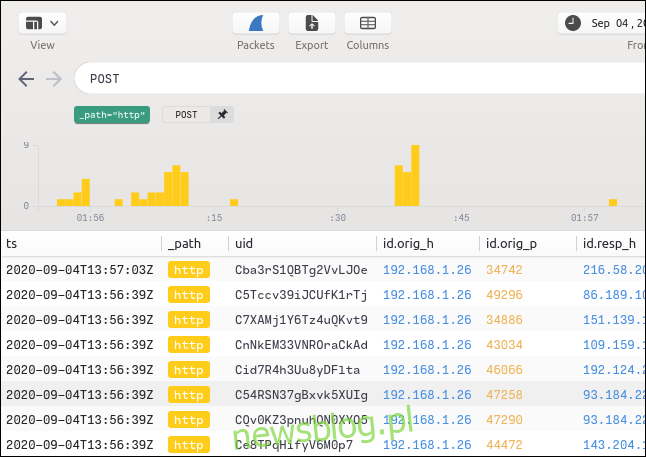

Aby wyszukać pakiety POST w przepływach HTTP, po prostu wyczyść pasek wyszukiwania, wpisz „POST”, a następnie naciśnij Enter.

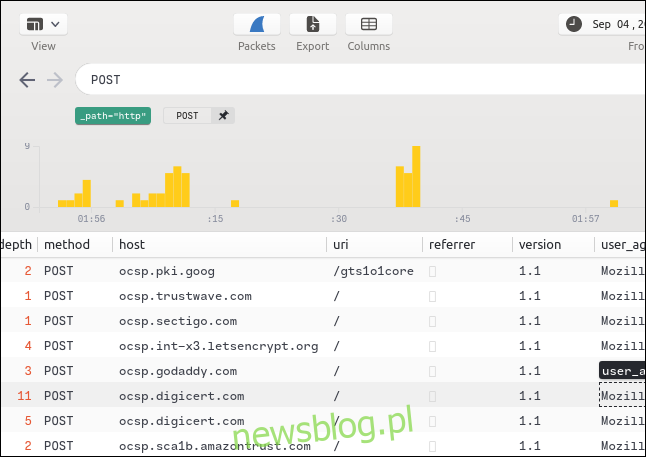

Przewijanie w bok ujawnia identyfikator zdalnego hosta.

Wszystkie terminy wyszukiwania i filtrowania są dodawane do listy „Historia”. Aby ponownie zastosować dowolny filtr, po prostu go kliknij.

Możesz także wyszukać zdalnego hosta według nazwy.

Edycja wyszukiwanych haseł

Jeśli chcesz coś wyszukać, ale nie widzisz przepływu tego typu, możesz kliknąć dowolny przepływ i edytować wpis w pasku wyszukiwania.

Na przykład wiemy, że musi istnieć co najmniej jeden przepływ SSH w pliku PCAP, ponieważ użyliśmy rsync wysłać jakieś pliki do innego komputera, ale ich nie widzimy.

Dlatego klikniemy prawym przyciskiem myszy inny przepływ, wybierzemy „Filtr = wartość” z menu kontekstowego, a następnie edytujemy pasek wyszukiwania, tak aby mówił „ssh” zamiast „dns”.

Naciskamy Enter, aby wyszukać przepływy SSH i znajdujemy tylko jeden.

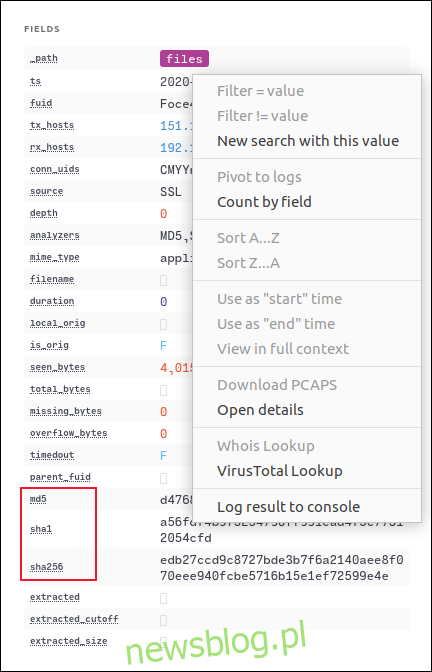

Naciśnięcie Ctrl +]otwiera prawe okienko, które pokazuje szczegóły tego przepływu. Jeśli plik został przesłany podczas przepływu, rozszerzenie MD5, SHA1, i SHA256 pojawiają się skróty.

Kliknij prawym przyciskiem myszy dowolną z nich, a następnie wybierz „VirusTotal Lookup” z menu kontekstowego, aby otworzyć przeglądarkę w VirusTotal stronie internetowej i przekazać hash do sprawdzenia.

VirusTotal przechowuje skróty znanych złośliwych programów i innych złośliwych plików. Jeśli nie masz pewności, czy plik jest bezpieczny, możesz to łatwo sprawdzić, nawet jeśli nie masz już do niego dostępu.

Jeśli plik jest niegroźny, zobaczysz ekran pokazany na poniższym obrazku.

Idealne uzupełnienie Wireshark

Brim sprawia, że praca z Wireshark jest jeszcze szybsza i łatwiejsza, umożliwiając pracę z bardzo dużymi plikami przechwytywania pakietów. Przetestuj go już dziś!