Ostatnie postępy w technologii przyniosły ogromne innowacje, aby zaspokoić potrzeby nowoczesnych firm i użytkowników.

Technologia, narzędzia oraz produkty i usługi internetowe zmieniły nasz sposób pracy i życia. Uprościły nasze życie i zwiększyły wygodę we wszystkich aspektach, zarówno w życiu zawodowym, jak i osobistym.

Jednak technologia stwarza również wiele obaw i zagrożeń związanych z cyberbezpieczeństwem, które mogą zrujnować obie sfery naszego życia.

Firmy poniosły miliony strat wraz z zaufaniem klientów i reputacją branży. Podobnie ludzie byli terroryzowani z powodu przestępstw i zagrożeń w wyniku ujawnienia danych osobowych.

Hakerzy i ich metody hakerskie ewoluują, ponieważ są również wykwalifikowanymi profesjonalistami. Niektórzy wykorzystują swoje umiejętności do popełniania przestępstw, podczas gdy niektórzy są zatrudniani przez organizacje do zwalczania złych hakerów.

A jeśli chcesz chronić siebie i swoją firmę przed hakerami i hakerami, ważne jest, aby wiedzieć, co dzieje się w branży cyberbezpieczeństwa oraz rodzaje hakerów i hakerów.

W tym artykule poznamy różne rodzaje włamań i hakerów, aby je rozróżnić i wdrożyć odpowiednie środki bezpieczeństwa, aby pozostać po bezpiecznej stronie.

Spis treści:

Co to jest hack?

Włamanie to czynność wykonywana przez osobę (osoby) lub hakerów w celu naruszenia bezpieczeństwa organizacji poprzez uzyskanie dostępu do danych, sieci, systemów i aplikacji oraz przeprowadzanie ataków. Niewłaściwe korzystanie z urządzeń i systemów niszczy biznes pod względem finansowym i reputacyjnym.

Hakowanie pochodzi z systemu używanego przez hakera, który posiada umiejętności kodowania oraz zaawansowane oprogramowanie i sprzęt komputerowy.

W nowoczesnych hackach hakerzy stosują metody niejawne, które mają na celu ominięcie oczu zespołów IT i zespołów zajmujących się oprogramowaniem do cyberbezpieczeństwa w celu przeprowadzenia ataków. Mogą nakłonić użytkowników do otwarcia złośliwych linków i załączników, co dodatkowo skutkuje ujawnieniem poufnych informacji.

Przykładami włamań mogą być wdrażanie wirusów i złośliwego kodu, ataki typu man-in-the-middle, DDoS, DoS, phishing, ransomware itp.

Różne rodzaje hacków

Oto różne rodzaje hacków:

Wyłudzanie informacji

Phishing to podjęta przez cyberprzestępców próba kradzieży Twojej tożsamości i pieniędzy za pośrednictwem wiadomości e-mail. Hakerzy zmuszają Cię do ujawnienia swoich danych osobowych, w tym danych bankowych, haseł, danych karty itp.

Atakujący wysyła wiadomość e-mail do osoby, używając podchwytliwych słów, które wydają się bardzo prawdziwe. Zachowują się jak osoba, której można zaufać, na przykład ankieter, kierownik banku, współpracownik serwisowy i nie tylko. Łączy się z innymi atakami, takimi jak wstrzykiwanie kodu, ataki sieciowe i złośliwe oprogramowanie, aby umożliwić włamanie.

Istnieją różne rodzaje ataków phishingowych, takich jak phishing e-mailowy, spear phishing, wielorybnictwo, smishing, vishing i phishing wędkarski.

DoS i DDoS

Atak typu Denial of Service (DoS) koncentruje się na sieci lub maszynie, aby ją zamknąć i uczynić niedostępną dla użytkowników końcowych.

W tym przypadku cyberprzestępcy zakłócają funkcjonalność urządzenia, zalewając sieć lub maszynę nieograniczoną liczbą żądań, przez co normalny ruch nie może uzyskać do niego dostępu.

DoS jest dwojakiego rodzaju:

Ataki przepełnienia bufora: ten atak jest wymierzony w czas procesora, miejsce na dysku twardym i pamięć i zużywa je wszystkie, aby spowodować awarię systemu i wpłynąć na zachowanie serwera.

Ataki typu Flood: Ten atak jest wymierzony w serwery z zalewającą ilością pakietów danych. Atakujący przesyca pojemność serwera, co skutkuje atakami DoS. Aby ataki typu DoS były skuteczne, atakujący musi mieć większą przepustowość niż atakowana maszyna.

W ataku DDoS zalewanie ruchu pochodzi z różnych źródeł. Ten atak jest bardziej krytyczny niż DoS, ponieważ nie można jednocześnie zamknąć różnych źródeł.

Przynęta i przełącznik

Bait and Switch to technika wykorzystywana przez oszustów do kradzieży danych osobowych i danych logowania za pośrednictwem zaufanych reklam i sposobów. Nakłaniają użytkowników do odwiedzenia złośliwych witryn i zabierają wszystkie szczegóły pod ich nosa.

Ataki te pochodzą głównie z powierzchni reklamowej sprzedawanej przez strony internetowe. Gdy atakujący wykupią przestrzeń reklamową, natychmiast zastępują reklamę złośliwym linkiem, co skutkuje zablokowaniem przeglądarki i przejęciem systemów.

Marketing treści w Internecie jest głównym kanałem ataków, w których użytkownicy są nakłaniani do otwierania linków, które później okazują się złośliwe.

Kradzież ciasteczek

Kradzież plików cookie to taktyka porwania, w której atakujący uzyskuje dostęp do informacji o użytkowniku. W tym przypadku strona trzecia kopiuje niezabezpieczone dane sesji i wykorzystuje je do podszywania się pod użytkownika. Zwykle występuje, gdy użytkownik odwiedza zaufane witryny za pośrednictwem publicznej sieci Wi-Fi lub niezabezpieczonej sieci.

Gdy tak się stanie, atakujący może wykorzystać te informacje lub konto do publikowania fałszywych wiadomości, przesyłania pieniędzy lub robienia innych złośliwych rzeczy.

Można temu zapobiec, jeśli użytkownik używa połączeń SSL do logowania i unika korzystania z niezabezpieczonych sieci w celu uzyskania dostępu do witryn.

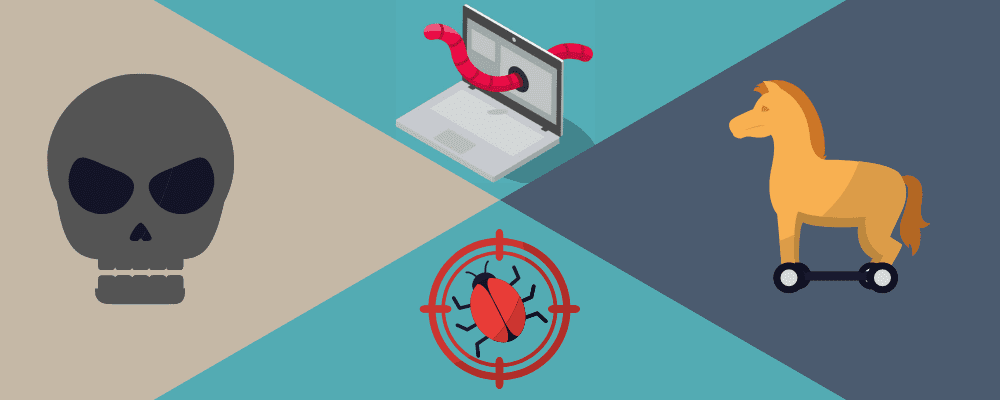

Wirus, trojan, złośliwe oprogramowanie

Wirus to program komputerowy, który łączy się z innym komputerem lub programem w celu uszkodzenia systemu. Hakerzy wstawiają kod do programu i czekają, aż ktoś uruchomi program. W ten sposób infekują inne programy na komputerze.

Trojan wykonuje program, który twierdzi, że jest nieszkodliwy i użyteczny. W rzeczywistości robi złośliwe rzeczy, podobnie jak konie trojańskie były używane przez Greków do atakowania wrogów w nocy.

Zamiast atakować system oprogramowania, trojan obiera za cel instalację innego złośliwego oprogramowania w systemie, co powoduje oszukiwanie użytkowników.

Robak jest podobnym złośliwym oprogramowaniem jak wirus. Wykonuje złośliwy ładunek i samoreplikuje się w systemach komputerowych. Jedyna różnica polega na ich technice rozprowadzania. Wirus potrzebuje programu-żywiciela, ale robak żyje we własnym, niezależnym programie. Czasami rozprzestrzeniają się same, bez ingerencji człowieka.

Ponadto istnieje wiele innych złośliwych zagrożeń, takich jak oprogramowanie ransomware, adware, spyware, rootkity, boty i wiele innych.

Ataki typu ClickJacking

ClickJacking, znany jako atak naprawiający interfejs użytkownika, atakuje użytkowników za pomocą wielu nieprzezroczystych lub przezroczystych warstw, aby ich oszukać. Gdy użytkownik kliknie przycisk lub link, nie wiedząc, że klika niewłaściwy, traci swoje informacje w niepowołane ręce.

Załóżmy, że odwiedzasz witrynę i przewijasz, aby sprawdzić stronę. Nagle, gdy klikniesz jakiś link, możesz zobaczyć inne reklamy, które pozwolą Ci kliknąć ten link. W ten sposób osoby atakujące przekierowują Cię na inną stronę. Tak działają osoby atakujące ClickJacking.

Na przykład, gdy odwiedzasz witrynę www.wyz.com i widzisz arkusze stylów lub pola tekstowe na stronie, otrzymasz bezpłatne oferty i inne odpowiednie oferty, które zachęcą Cię do otwarcia linku. W ten sposób tracisz swoje dane logowania i dane osobowe.

Fałszywy WAP

Bezprzewodowy punkt dostępu (WAP) to technika wykorzystywana do łączenia wielu użytkowników jednocześnie za pośrednictwem kanału publicznego. Fałszywy WAP oznacza robienie tego samego poprzez sfałszowanie techniki.

Tutaj haker zazwyczaj wybiera miejsce publiczne, w którym jest bezpłatne Wi-Fi, takie jak lotnisko, centra handlowe i lokalne kawiarnie.

Czasami ustawiają Wi-Fi dla użytkowników, umożliwiając swobodny dostęp i zabawę jak ninja. W takim przypadku dobrowolnie podajesz wszystkie swoje informacje podczas logowania na konto Wi-Fi i inne popularne witryny. W ten sposób hakują również Twoje konta na Facebooku, Instagramie, Twitterze i innych.

Keylogger

Keylogger, zwany także przechwytywaniem klawiatury lub rejestratorem naciśnięć klawiszy, to technika używana do rejestrowania każdego naciśnięcia klawisza na urządzeniu lub komputerze. Posiada również oprogramowanie, z którego można korzystać na smartfonach.

Hakerzy często używają keyloggera do kradzieży danych logowania, poufnych danych przedsiębiorstwa i nie tylko. W rzeczywistości jest to oprogramowanie, które rejestruje każdą aktywność, w tym kliknięcia myszą. Można również znaleźć keyloggery sprzętowe, w których między procesorem a klawiaturą znajduje się urządzenie, które zapewnia wiele funkcji do przechwytywania rekordów.

Hakerzy wykorzystują tę technikę, aby uzyskać dostęp do numerów kont, kodów PIN, identyfikatorów e-mail, haseł i innych poufnych informacji.

Podsłuchiwanie

Podsłuchiwanie to stare zagrożenie bezpieczeństwa, w którym atakujący uważnie nasłuchuje komunikacji sieciowej, aby uzyskać prywatne informacje, takie jak aktualizacje tras, dane aplikacji, numery identyfikacyjne węzłów i wiele innych.

Haker wykorzystuje dane, aby naruszyć węzły, zakłócając routing, obniżając wydajność aplikacji i sieci. Jego wektory obejmują pocztę e-mail, sieci komórkowe i linie telefoniczne.

Ataki wodopoju

Wodopoj to atak komputerowy, podczas którego haker obserwuje lub odgaduje strony internetowe, z których często korzysta organizacja lub osoba. Atakujący następnie infekują te witryny za pomocą złośliwego oprogramowania, a tym samym niektórzy członkowie również zostają zainfekowani tym atakiem.

Ta technika jest trudniejsza do wykrycia, ponieważ hakerzy szukają konkretnego adresu IP, aby zaatakować i uzyskać określone informacje. Celem jest ukierunkowanie na system użytkownika i uzyskanie dostępu do stron internetowych do celu.

Wstrzyknięcie SQL

Wstrzyknięcie SQL (SQLi) to atak, w którym osoba atakująca używa złośliwego kodu do manipulacji bazą danych. W ten sposób uzyskują dostęp do informacji przechowywanych w bezpiecznej bazie danych organizacji. Kolidują z zapytaniami aplikacji, aby wyświetlić dane, w tym dane użytkowników, dane biznesowe i inne.

Po uzyskaniu dostępu mogą albo usunąć dane, albo je zmodyfikować, powodując zmiany w zachowaniu aplikacji. W niektórych przypadkach haker uzyskuje prawa administracyjne, które są bardzo szkodliwe dla organizacji.

SQLi jest przeznaczony dla aplikacji internetowych lub witryn internetowych korzystających z baz danych SQL, takich jak Oracle, SQL Server, MySQL i innych. Jest to najstarszy i najniebezpieczniejszy atak, który po udanym ataku umożliwia hakerom dostęp do tajemnic handlowych, danych osobowych i własności intelektualnej firmy.

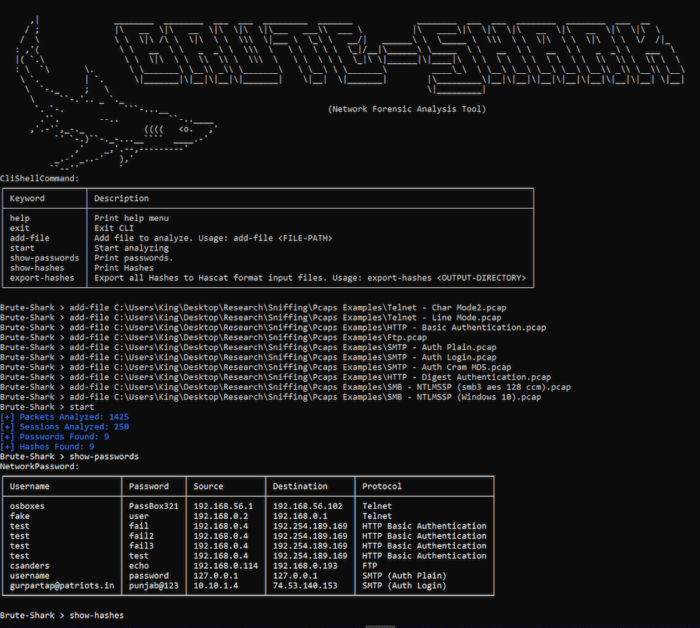

Ataki Brute Force

Atak brute force to łatwy sposób hakowania, który koncentruje się na metodach prób i błędów w celu łamania haseł, kluczy szyfrowania, danych logowania i nie tylko. Atakujący sprawdzają wszystkie możliwe przypadki, aby uzyskać właściwy.

W tym przypadku brutalna siła oznacza, że hakerzy używają siłowych prób włamania się do prywatnych kont. Jest to stara metoda ataku, ale nadal jest popularna i skuteczna wśród hakerów. Hakerzy czerpią zyski z reklam, kradną prywatne dane, rozprzestrzeniają złośliwe oprogramowanie, przechwytują Twój system w celu złośliwej aktywności, rujnują reputację witryny i nie tylko.

Istnieją różne rodzaje brutalnej siły, których atakujący używają, aby uzyskać dostęp. Niektóre z nich to proste ataki brute force, ataki słownikowe, hybrydowe ataki brute force, odwrócone ataki brute force i upychanie poświadczeń.

Podszywanie się pod DNS (zatruwanie pamięci podręcznej DNS)

W tym przypadku atakujący używa alternatywnych rekordów DNS do przekierowywania ruchu do złośliwej witryny.

Na przykład jesteś nowy w swojej uczelni, a twoi seniorzy zmieniają numery klas. Więc kończysz w złej klasie. Dzieje się tak, dopóki nie uzyskasz prawidłowego katalogu kampusu.

Spoofing DNS działa w ten sam sposób. Haker wprowadza do pamięci podręcznej fałszywe dane, przez co zapytania DNS dają niepoprawną odpowiedź, co skutkuje wejściem na niewłaściwe strony internetowe. Ten atak jest objęty zwodniczym zagrożeniem cybernetycznym.

Łamanie haseł

Łamanie haseł to sposób, w jaki hakerzy uzyskują dane logowania. Atak brute force to także technika łamania haseł.

W tym przypadku wszystkie hasła muszą być przechowywane z funkcją Key Derivation Function (KDF). Jeśli jest przechowywany jako zwykły tekst, atakujący włamujący się do bazy danych otrzyma wszystkie informacje o koncie. Używają różnych technik do łamania haseł, takich jak phishing, złośliwe oprogramowanie, atak tęczy, zgadywanie, przeszukiwanie słownika i inne.

Kim jest haker?

Haker to osoba, która ma umiejętności sieciowe, programistyczne, komputerowe i inne, aby rozwiązywać problemy lub powodować problemy.

Włamują się do systemu komputerowego, aby zainstalować złośliwe oprogramowanie, zniszczyć dane, wykraść informacje, zakłócić działanie urządzeń i wiele więcej.

Nie oznacza to, że wszyscy hakerzy są złymi aktorami. Mogą być zarówno dobre, jak i złe.

W niektórych przypadkach legalne osoby wykorzystują hakowanie jako procedurę prawną w celu zabezpieczenia ich systemów i danych lub kraju.

Jednak maksymalna liczba hakerów wykorzystuje swoje umiejętności techniczne, aby wyrządzić szkodę organizacjom i osobom, kradnąc lub ujawniając ich informacje, żądając okupu, niszcząc ich wizerunek w branży i tak dalej.

Hakerzy przełamują barierę bezpieczeństwa organizacji, aby uzyskać nieautoryzowany dostęp do telefonów, urządzeń IoT, całych systemów komputerowych, sieci, tabletów i komputerów. Wykorzystują słabość sieci lub systemu do wprowadzania i przeprowadzania ataków. Te słabości są dwojakiego rodzaju – techniczne i społeczne.

Różne typy hakerów

Wiesz, czym jest hakowanie i jakie są jego rodzaje.

Ale kto stoi za tym całym hakerstwem i jak możesz je zidentyfikować i rozróżnić?

Ponieważ wszyscy hakerzy nie są przestępcami, zrozummy różne typy hakerów i rozróżnijmy ich.

Hakerzy w białych kapeluszach

Hakerzy White Hat to autoryzowani hakerzy, którzy posiadają wiedzę techniczną umożliwiającą znajdowanie luk w sieciach i systemach. Mają prawo włamywać się do systemów w celu sprawdzenia luk w zabezpieczeniach, aby chronić się przed hakerami kryminalnymi.

Naprawiają luki i słabości w systemie bezpieczeństwa oraz chronią organizację przed naruszeniami danych oraz różnego rodzaju atakami zewnętrznymi i wewnętrznymi.

Hakerzy Black Hat

Hakerzy w czarnych kapeluszach mają takie same umiejętności jak hakerzy w białych kapeluszach, ale wykorzystują je do niewłaściwych celów. Nazywani są cyberprzestępcami, którzy włamują się do systemów z zamiarem przestępczym lub złośliwym.

Hakerzy Black Hat mają zaawansowane zestawy umiejętności do przeprowadzania możliwych ataków. Wyszukują luki w zabezpieczeniach i luki w zabezpieczeniach, aby przeprowadzać ataki, które wyrządzają organizacji poważne szkody finansowe i reputacyjne.

Hakerzy w szarym kapeluszu

Haker w szarym kapeluszu to znowu ekspert ds. bezpieczeństwa, który znajduje łatwy sposób na hakowanie systemów i sieci. Są między hakerami w czarnych kapeluszach a hakerami w białych kapeluszach.

Jak?

Angażują się w te działania, aby pomóc właścicielowi witryny poznać luki lub ukraść informacje. Zgodnie z ich działalnością są one skategoryzowane. Niektórzy hakerzy z szarych kapeluszy dokonują hakowania dla własnej przyjemności. Nie mają uprawnień, ale wybierają, jak wykorzystać swoje umiejętności.

Skryptowe dzieciaki

Skryptowe dzieciaki znane są również jako hakerzy amatorzy, ponieważ nie mają zaawansowanych umiejętności hakerskich. Podążają za skryptami doświadczonych hakerów, aby włamywać się do systemów i sieci.

Ogólnie rzecz biorąc, dzieciaki skryptowe wykonują te czynności tylko po to, by zwrócić na siebie uwagę doświadczonych hakerów. Nie mają pełnej wiedzy o procesie, ale wystarczającej, aby zalać adres IP nadmiernym ruchem.

Na przykład skryptowe dzieciaki mogą włamać się podczas zakupów w Czarny piątek.

Haktywista

Haktywiści to grupa ludzi, którzy prowadzą działalność haktywistyczną, aby atakować terrorystów, pedofilów, handlarzy narkotyków, organizacje religijne i nie tylko.

Haktywiści wykonują określone działania w celu wspierania spraw politycznych. Ich celem jest cała organizacja lub konkretna branża, która ich zdaniem nie jest zgodna z ich praktykami i poglądami.

Złośliwy haker wtajemniczonych / informujący o nieprawidłowościach

Złośliwy insider to osoba, taka jak kontrahent, były pracownik, partner itp., która ma dostęp do sieci, danych lub systemu organizacji. Celowo nadużywa i bezprawnie przekracza limity dostępu do danych.

Są trudniejsze do wykrycia, ponieważ mają autoryzowany dostęp do danych i bardzo wyraźnie znają wszystkie ścieżki, aby przeprowadzić włamanie w zaplanowany sposób. Bezpieczeństwo chmury jest również zagrożone z powodu złośliwych osób z wewnątrz.

Hakerzy w zielonym kapeluszu

Hakerzy z zielonych kapeluszy to nowicjusze, lub można powiedzieć, niedoświadczeni w dziedzinie hakowania. Nie są zaznajomieni z mechanizmami bezpieczeństwa i wewnętrznym działaniem sieci.

Hakerom zielonych kapeluszy brakuje doświadczenia, ale mają głęboki głód, aby nauczyć się technik, które pozwolą im awansować na liście rankingowej. Niekoniecznie są podmiotami zagrażającymi, ale mogą wyrządzić krzywdę podczas praktykowania swojego projektu.

Czasami są niebezpieczne, ponieważ nie znają wyników. Mogą one spowodować najgorszy przypadek, który może być trudny do rozwiązania.

Hakerzy w Niebieskim Kapeluszu

Hakerzy Blue Hat różnią się od innych hakerów, ponieważ nie atakują sieci i systemu organizacji, aby coś ukraść. Są poszukiwaczami zemsty, którzy włamują się do systemów komputerowych, aby dokonać osobistej zemsty na organizacji.

Używają technik, aby uzyskać dostęp do różnych kont lub e-maili. Po uzyskaniu informacji zaczynają wykorzystywać profile, wysyłając nieodpowiednie wiadomości itp. Czasami byli pracownicy włamują się do serwerów firm, aby wykraść informacje, takie jak poufne dane, i ujawnić je opinii publicznej, aby zaszkodzić reputacji.

Hakerzy w czerwonych kapeluszach są trochę tacy sami jak hakerzy w białych kapeluszach, ale nie są upoważnieni do wykonywania operacji hakerskich. Hakerzy Red Hat robią wszystko i robią wszystko, aby powstrzymać hakerów Black Hat lub innych hakerów.

Znani są z tego, że rozpoczynają wojnę z nielegalnymi hakerami i niszczą swoje serwery i zasoby.

Czasami wybierają nielegalny sposób zaplanowania włamania. Krótko mówiąc, hakerzy czerwonych kapeluszy postępują słusznie, podążając niewłaściwą ścieżką. Zwykle infekują systemy strasznych facetów, przeprowadzają ataki DDoS i używają narzędzi, aby uzyskać dostęp do systemu złego hakera, aby go zniszczyć.

Elitarni hakerzy

Hakerzy elitarni to najbardziej wykwalifikowani hakerzy w dziedzinie hakowania. Wybierają swoją ścieżkę albo jako haker w białym kapeluszu, albo jako haker w czarnym kapeluszu. Włamywanie się do systemów i zbieranie informacji to dla nich duże zadanie, ponieważ są wyjątkowo wykwalifikowani.

Elitarni hakerzy piszą swoje własne exploity na podstawie umiejętności i zrozumienia, jakie mają na temat systemów. Często korzystają z dystrybucji Linuksa stworzonej przez siebie zgodnie z ich potrzebami, gdzie mają wszystkie narzędzia do hakowania.

Niezależnie od tego, czy jest to system operacyjny Windows, Unix, Mac czy Linux, elitarni hakerzy są ekspertami w każdym zakresie.

Cyberterroryści

Cyberterroryści atakują ludność, zamykając wszystkie główne infrastruktury, takie jak operacje rządowe, transport, energia itp. Każdy cyberatak, który szkodzi ludności w sposób pośredni, jest znany jako cyberterroryzm.

Chcą osiągnąć ideologiczne lub polityczne korzyści poprzez zastraszanie lub groźby. Doświadczeni cyberterroryści mogą spowodować masowe zniszczenia systemów rządowych, wykorzystując swoje umiejętności. Mogą zostawić wiadomość terrorystyczną dla dalszych ataków.

Wniosek

Wiedza o różnych włamaniach i hakerach będzie Cię informować o bieżących zagrożeniach cyberbezpieczeństwa. Pomoże to również rozróżnić hakerów, ponieważ nie są oni złymi aktorami. Dzięki temu możesz we właściwym czasie podjąć odpowiednie środki bezpieczeństwa, aby zapobiec atakom i zminimalizować ryzyko.