Dynamiczny rozwój pracy zdalnej i adaptacja hybrydowych modeli zatrudnienia znacząco skomplikowały zarządzanie infrastrukturą IT. W odpowiedzi na te wyzwania, oprogramowanie Unified Endpoint Management (UEM) oferuje skuteczne rozwiązanie. UEM stanowi scentralizowaną platformę, za pomocą której organizacje mogą kontrolować wszystkie punkty końcowe, urządzenia oraz aplikacje.

Zamiast korzystać z rozproszonych narzędzi, każde przeznaczone dla konkretnego typu urządzenia, UEM łączy je w jedną, intuicyjną platformę. Takie podejście nie tylko upraszcza pracę zespołów IT, ale również pozwala zaoszczędzić czas i zasoby. Oprócz centralnego zarządzania, oprogramowanie UEM oferuje także zaawansowane funkcje, takie jak mechanizmy bezpieczeństwa, integrację z systemami zewnętrznymi, analitykę i wiele innych.

W niniejszym artykule szczegółowo przeanalizujemy korzyści, jakie niesie ze sobą wdrożenie oprogramowania UEM. Omówimy także kluczowe funkcje, na które warto zwrócić uwagę przy wyborze odpowiedniego rozwiązania. Przedstawimy również przegląd czołowych platform UEM dostępnych na rynku. Dzięki temu, dobór idealnego narzędzia dla Twojej organizacji stanie się prostszy i mniej czasochłonny.

Korzyści biznesowe wynikające z wykorzystania oprogramowania UEM

Niezależnie od rozmiaru przedsiębiorstwa czy branży, w jakiej działa, oprogramowanie UEM umożliwia optymalizację procesów zarządzania IT. Przyjrzyjmy się konkretnym korzyściom biznesowym, jakie organizacje mogą osiągnąć, decydując się na wdrożenie narzędzi UEM:

Uproszczona administracja urządzeniami

Dzięki scentralizowanemu panelowi, firmy mogą monitorować i zarządzać wszystkimi swoimi urządzeniami z jednego miejsca. Konsolidacja punktów końcowych w jednym systemie UEM znacznie upraszcza proces zarządzania. W efekcie, usprawnia przepływ pracy, redukuje koszty i odciąża zespoły IT.

Wzmocniona ochrona

Wraz z rosnącą popularnością pracy zdalnej i wykorzystywaniem prywatnych urządzeń w celach służbowych, bezpieczeństwo stało się kluczowym priorytetem dla firm. Narzędzia UEM umożliwiają monitorowanie i zabezpieczanie wszystkich urządzeń podłączonych do firmowej sieci. Oferują zaawansowane mechanizmy bezpieczeństwa, takie jak uwierzytelnianie wieloskładnikowe, szyfrowanie oraz opcje zdalnego czyszczenia danych.

Zaawansowane analizy

Oprogramowanie UEM dostarcza szczegółowych analiz dotyczących wydajności i wykorzystania urządzeń. Firmy mogą śledzić parametry pracy sprzętu oraz sposób korzystania z aplikacji. Takie dane pozwalają na optymalizację wydajności, oszczędności kosztów oraz podejmowanie trafnych decyzji dotyczących polityki użytkowania urządzeń. Ponadto, systemy UEM generują raporty zgodności, co ułatwia identyfikację problemów bezpieczeństwa i szybką reakcję.

Zarządzanie zgodnością

Firmy z wielu sektorów są zobowiązane do przestrzegania różnorodnych przepisów i regulacji. Narzędzia UEM ułatwiają zarządzanie zgodnością, weryfikując, czy wszystkie urządzenia spełniają obowiązujące normy i standardy prawne. Dotyczy to zarówno przepisów o ochronie danych, takich jak RODO i HIPAA, jak i standardów branżowych, na przykład PCI-DSS i SOX.

Kluczowe cechy, na które należy zwrócić uwagę przy wyborze oprogramowania UEM

Wybierając oprogramowanie UEM dla swojej organizacji, warto zwrócić uwagę na następujące elementy:

Wsparcie dla różnych urządzeń: Idealne rozwiązanie UEM powinno obsługiwać wszystkie typy urządzeń, włączając w to komputery stacjonarne, smartfony, tablety i inne. Nie powinno również ograniczać się do wsparcia tylko jednego systemu operacyjnego.

Bezpieczne zarządzanie urządzeniami: Oprogramowanie UEM musi zapewniać bezpieczne zarządzanie urządzeniami i chronić przed naruszeniami danych. Wymaga to nowoczesnych funkcji bezpieczeństwa, takich jak szyfrowanie danych, VPN i ochrona antywirusowa.

Proste wdrożenie i skalowalność: Narzędzie powinno być łatwe w instalacji, konfiguracji i adaptacji do zmieniających się potrzeb biznesowych. Zespół IT powinien mieć możliwość zarządzania urządzeniami zdalnie.

Intuicyjny interfejs użytkownika: Przyjazny interfejs powinien ułatwiać zarządzanie urządzeniami. Powinien również minimalizować czas potrzebny zespołowi IT na naukę obsługi systemu.

Rozbudowane raportowanie i analiza: System powinien umożliwiać monitorowanie wykorzystania urządzeń, identyfikowanie problemów z wydajnością oraz wykrywanie zagrożeń bezpieczeństwa. Powinien dostarczać szczegółowe raporty i funkcje analityczne.

Możliwości integracji: Dla zapewnienia kompleksowego zarządzania, system powinien bezproblemowo współpracować z innymi aplikacjami i platformami biznesowymi. Dotyczy to na przykład systemów zarządzania informacjami o bezpieczeństwie i zdarzeniach (SIEM) oraz systemów zarządzania tożsamością i dostępem (IAM).

Zarządzanie zgodnością: Narzędzie powinno zawierać funkcje wspierające zarządzanie zgodnością z regulacjami, takimi jak HIPAA, PCI-DSS i RODO.

Mając już ogólne pojęcie o cechach idealnego narzędzia UEM, przejdźmy do przeglądu wybranych, najlepszych rozwiązań dostępnych na rynku.

Endpoint Central

Endpoint Central, wcześniej znany jako Desktop Central, to zaawansowane rozwiązanie UEM i bezpieczeństwa. Zostało zaprojektowane, aby uprościć zarządzanie bezpieczeństwem serwerów i różnorodnych urządzeń, takich jak komputery stacjonarne i smartfony.

To narzędzie umożliwia firmom zarządzanie wszystkimi punktami końcowymi z jednej centralnej lokalizacji. Dzięki bogatej funkcjonalności, automatyzuje rutynowe zadania administracyjne.

Kluczowe cechy:

- Funkcja zarządzania poprawkami, która automatyzuje instalację aktualizacji, wdrażanie oprogramowania, systemów operacyjnych i tworzenie obrazów.

- Funkcja zarządzania zasobami, umożliwiająca kontrolę urządzeń USB, monitorowanie wykorzystania oprogramowania oraz zarządzanie zasobami i licencjami.

- Zdalne zarządzanie pulpitem, które pozwala firmom kontrolować oddalone stacje robocze.

- Zarządzanie urządzeniami mobilnymi, pozwalające firmom kontrolować sposób korzystania z urządzeń mobilnych, ustanawiać profile, reguły, konfiguracje Wi-Fi, VPN, kont e-mail i inne.

- Nowoczesne funkcje bezpieczeństwa, takie jak zarządzanie funkcją BitLocker i zapobieganie utracie danych. Narzędzie zapewnia bezpieczeństwo aplikacji i urządzeń oraz chroni przed ransomware.

- Dzięki zarządzaniu systemem operacyjnym firmy mogą automatyzować jego wdrażanie oraz instalację aplikacji.

- Zarządzanie urządzeniami USB ułatwia monitorowanie i kontrolowanie sposobu korzystania z nich.

- Zarządzanie energią pozwala firmom kontrolować zużycie energii i redukować koszty.

- Automatyzuje zarządzanie zgodnością i ułatwia organizacjom przestrzeganie norm i przepisów branżowych.

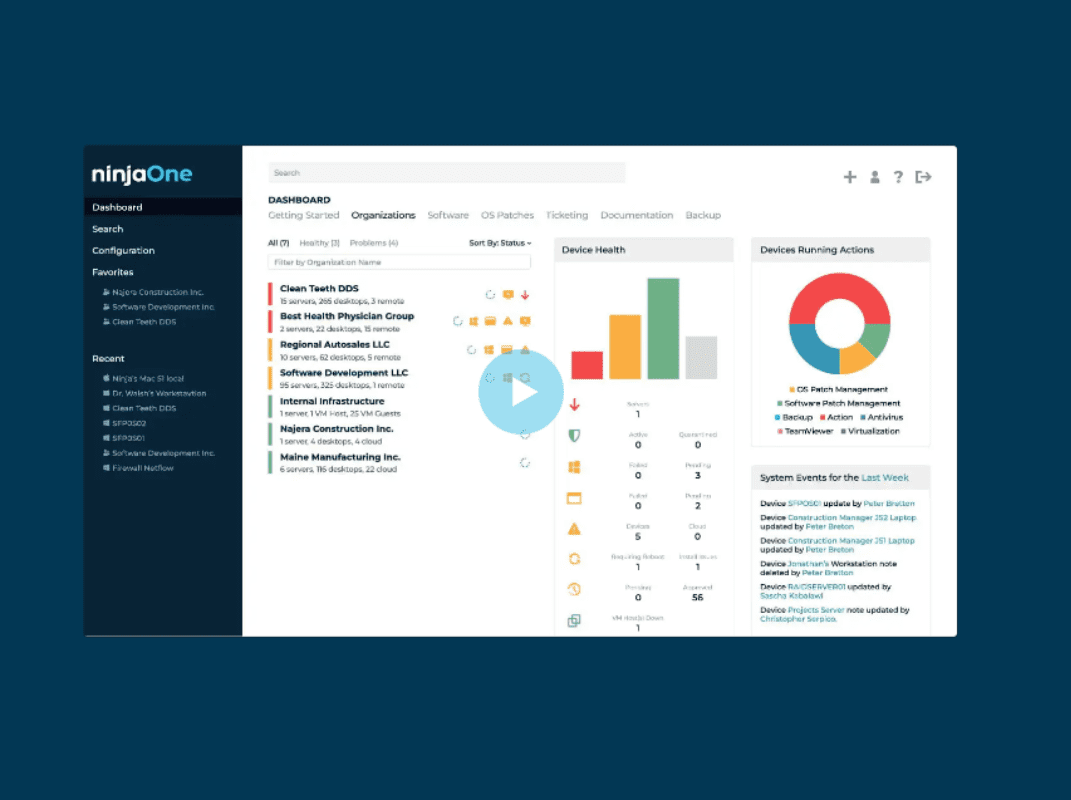

NinjaOne

NinjaOne to ujednolicony system zarządzania punktami końcowymi, zaprojektowany, aby wspomóc użytkowników w centralnym i wydajnym zarządzaniu. Zapewnia kompleksowy wgląd i kontrolę nad punktami końcowymi, zwiększając produktywność techników. Dzięki niemu uzyskasz ujednolicone zarządzanie urządzeniami, automatyzację zadań i wzrost efektywności.

Kluczowe cechy:

- Oferuje monitorowanie w czasie rzeczywistym i automatyczne alerty dla techników, umożliwiające szybkie rozwiązywanie problemów.

- Zapewnia bezpieczny dostęp zdalny do zarządzanych punktów końcowych, umożliwiając zdalne wsparcie techniczne.

- Umożliwia wykonanie czynności jednym kliknięciem, rozwiązywanie problemów, zatrzymywanie zadań i uruchamianie sesji terminala bez zakłócania pracy użytkowników.

- Automatyzuje powtarzalne zadania, standaryzując wyniki.

- Automatyczne korygowanie błędów z wykorzystaniem skryptów warunkowych dla zatrzymanych usług, pominiętych ponownych uruchomień i brakujących aplikacji.

- Umożliwia instalowanie i odinstalowywanie aplikacji za pomocą jednego kliknięcia.

- Nieskończona skalowalność dzięki infrastrukturze opartej na chmurze. System jest szybki, bezpieczny i może zarządzać od 50 do 15 000 punktów końcowych.

- Intuicyjny interfejs, który pomaga technikom w produktywnej pracy.

Citrix

Citrix, wcześniej znany jako XenMobile, to kompleksowe rozwiązanie UEM do zarządzania punktami końcowymi. Umożliwia firmom kontrolę i ochronę urządzeń mobilnych, aplikacji i danych. To oprogramowanie umożliwia menedżerom IT zapewnienie niezawodnego i bezpiecznego środowiska pracy na różnych platformach i urządzeniach.

Kluczowe cechy:

- Zarządzanie urządzeniami za pomocą pojedynczej konsoli, umożliwiającej centralną kontrolę. Administratorzy mogą łatwo wdrażać aplikacje, konfigurować reguły i ustawienia oraz egzekwować zgodność.

- Zarządzanie aplikacjami, które pozwala kontrolować aplikacje na różnych platformach. Administratorzy mogą dystrybuować i zarządzać aplikacjami, dbać o ich bezpieczeństwo oraz umożliwiać logowanie.

- Bezpieczny dostęp do zasobów biznesowych dla użytkowników mobilnych, w tym dostęp warunkowy i uwierzytelnianie wieloskładnikowe.

- Funkcja ochrony danych, umożliwiająca administratorom blokowanie wrażliwych informacji na wybranych urządzeniach mobilnych. Administratorzy mogą wymuszać szyfrowanie i stosować funkcje zapobiegania utracie danych (DLP).

- Intuicyjne zarządzanie administracyjne, które pozwala użytkownikom zarządzać punktami końcowymi z jednego miejsca.

Hexnode

Hexnode to czołowe oprogramowanie UEM, stworzone z myślą o uproszczeniu zarządzania urządzeniami. Charakteryzuje się łatwością działania na różnych platformach i w różnych środowiskach. Dzięki temu narzędziu zespoły IT mogą zdalnie monitorować, zarządzać i zabezpieczać punkty końcowe, takie jak smartfony, tablety, laptopy i komputery stacjonarne.

Kluczowe cechy:

- Pełny zakres opcji zdalnego zarządzania urządzeniami OTA (over-the-air). Z poziomu jednego interfejsu można szybko rejestrować urządzenia, konfigurować reguły oraz monitorować ich wydajność.

- Zarządzanie aplikacjami, które pozwala na zdalne zarządzanie ich aktualizacjami i wdrożeniami. Obsługuje zarówno otwarte, jak i zamknięte sklepy z aplikacjami biznesowymi, ułatwiając ich udostępnianie.

- Zaawansowane funkcje bezpieczeństwa, w tym zdalne blokowanie urządzeń i śledzenie lokalizacji. Zapewnia również bezpieczną konteneryzację danych, chroniącą prywatność informacji biznesowych na urządzeniach.

- Zarządzanie treścią, umożliwiające bezpieczny dostęp do danych biznesowych z różnych urządzeń. Platforma ułatwia dystrybucję plików i dokumentów do wybranych urządzeń lub grup użytkowników.

- Konfigurowalny tryb kiosku, umożliwiający ograniczenie dostępu do urządzeń do określonej aplikacji lub ich grupy.

- Szczegółowe analizy i raporty, dotyczące m.in. sposobu korzystania z aplikacji, urządzeń, czy incydentów związanych z bezpieczeństwem.

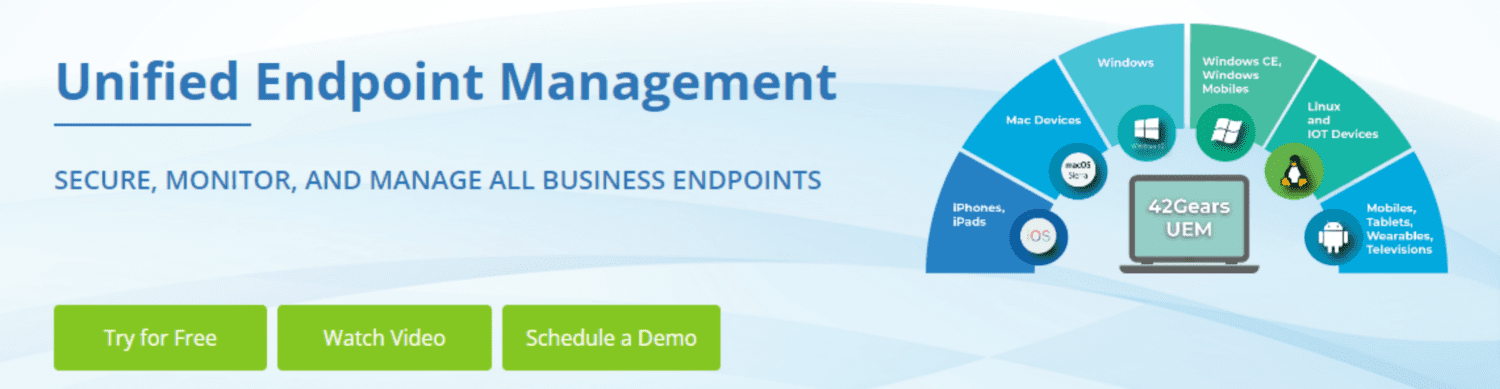

42Gears

Dzięki 42Gears, zespoły IT mogą zarządzać wszystkimi typami punktów końcowych, aplikacjami i treściami wykorzystywanymi w ekosystemie biznesowym. System ten oferuje spójne i holistyczne podejście do usprawniania zarządzania UEM z jednego punktu.

Rozwiązuje problemy związane z zależnościami między platformami oraz zapewnia ochronę i kontrolę dla różnych punktów końcowych. Gwarantuje spójność działania procesów biznesowych i aplikacji.

Kluczowe cechy:

- Obsługa wszystkich głównych systemów operacyjnych, takich jak Android, iOS, MacOS, Windows, Linux i inne.

- Jedna platforma do monitorowania i obsługi wszystkich punktów końcowych, w tym urządzeń BYOD, IoT, sensorów, komputerów stacjonarnych i laptopów.

- Ułatwienie migracji ze starszych platform, takich jak Windows 7, do nowszych wersji, na przykład Windows 10.

- Eliminacja złożoności związanej z zarządzaniem wieloma urządzeniami.

- Zwiększenie produktywności użytkowników, poprzez eliminację problemów z dostępem do zasobów.

- Zapewnienie zgodności z wymogami bezpieczeństwa, poprzez stosowanie standardowych protokołów.

- Ochrona danych za pomocą reguł zapobiegania utracie danych.

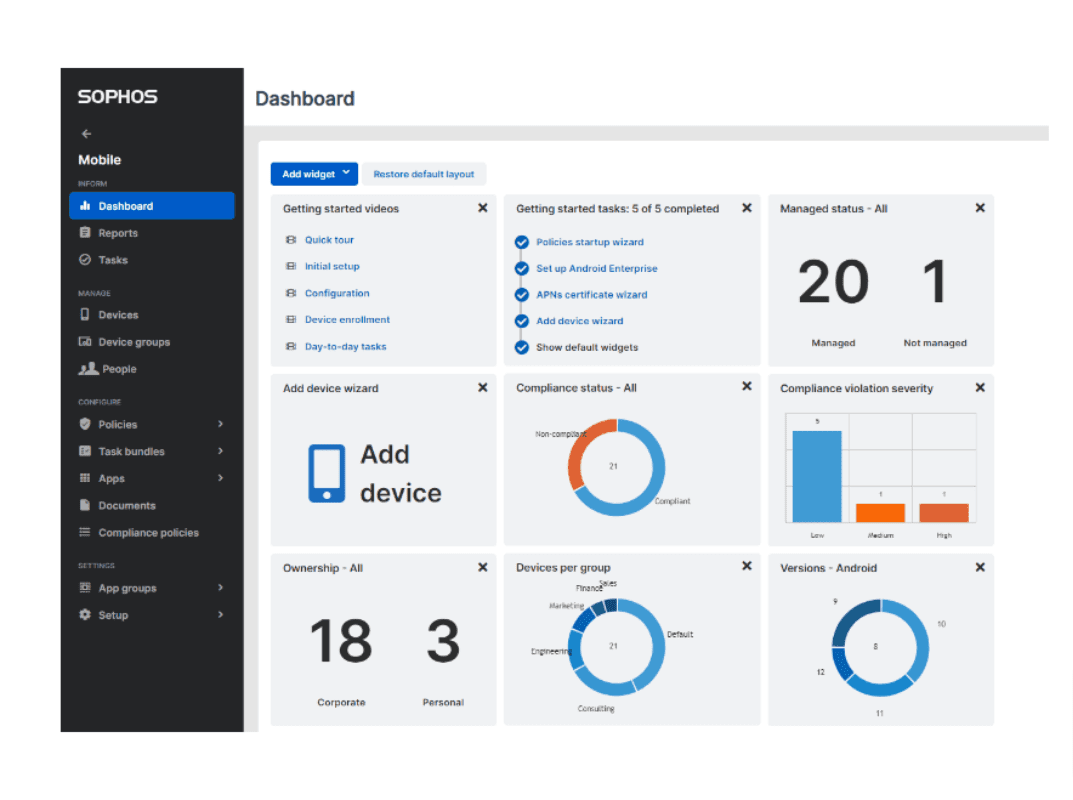

Sophos

Sophos jest uznawany za lidera w dziedzinie bezpiecznego zarządzania urządzeniami. To rozwiązanie UEM pozwala zarządzać i chronić zarówno tradycyjne, jak i mobilne punkty końcowe. Wykorzystuje zaawansowane technologie zabezpieczeń, które bezproblemowo integrują się z urządzeniami z systemem Windows 10, macOS, iOS i Android.

Kluczowe cechy:

- Wsparcie dla środowisk BYOD poprzez tryby zarządzania profilami służbowymi Android Enterprise i rejestracją użytkowników iOS.

- Oddzielenie danych służbowych od prywatnych.

- Zaawansowane funkcje bezpieczeństwa, w tym mechanizmy głębokiego uczenia, chroniące przed znanymi i nieznanymi zagrożeniami.

- Integracja z Sophos Central, który zapewnia bezpieczeństwo punktów końcowych, sieci i serwerów oraz scentralizowane zarządzanie urządzeniami.

- Jeden panel, pozwalający na analizę danych, wykrywanie niezałatanych urządzeń i luk w zabezpieczeniach.

- Integracja z Sophos XDR, który zwiększa widoczność organizacji, ułatwiając wykrywanie zagrożeń i wspierając operacje IT.

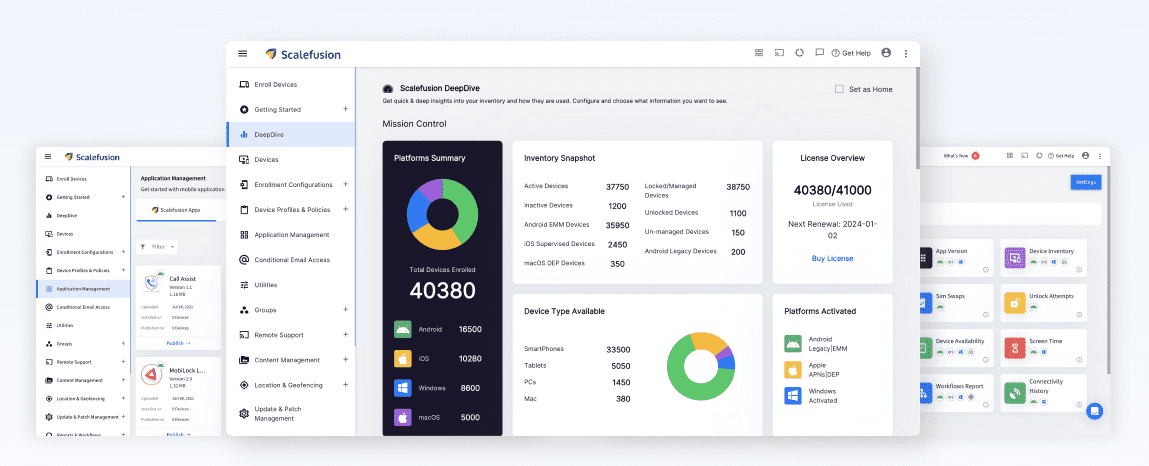

Scalefusion

Scalefusion to oprogramowanie do ujednoliconego zarządzania punktami końcowymi (UEM), przeznaczone dla nowoczesnych miejsc pracy. Zapewnia elastyczność i łatwość zarządzania wieloma punktami końcowymi z dowolnej lokalizacji. Oferuje wiele funkcji, które pomagają w zarządzaniu, kontrolowaniu i zabezpieczaniu aplikacji mobilnych i urządzeń przedsiębiorstwa.

Kluczowe cechy:

- Pełna kontrola nad urządzeniami dzięki funkcji zarządzania urządzeniami mobilnymi. Umożliwia zdalne czyszczenie urządzeń, zarządzanie aplikacjami, konfigurację oraz regułami bezpieczeństwa.

- Jeden pulpit nawigacyjny do zarządzania wszystkimi wdrożonymi aplikacjami i zarejestrowanymi urządzeniami. Zapewnia użytkownikom dostęp do aplikacji ze sklepów Google Play, Apple App Store i innych.

- Zarządzanie dokumentami, obrazami i filmami.

- Tryb kiosku, który ogranicza urządzenia do jednej aplikacji lub grupy aplikacji.

- Monitorowanie lokalizacji urządzeń dzięki funkcji Geofencing.

- Kompleksowa analityka i raportowanie, monitorujące sposób korzystania z aplikacji, stan urządzeń i inne dane.

- Zdalne polecenia, umożliwiające zarządzanie różnymi działaniami na urządzeniach z Androidem.

VMware

Vmware oferuje jedno rozwiązanie natywne w chmurze, które zapewnia UEM dla wszystkich urządzeń. Pozwala zminimalizować koszty zarządzania IT i zwiększyć produktywność.

Workspace One UEM umożliwia bezproblemowe zarządzanie wszystkimi punktami końcowymi, niezależnie od ich platformy. Obsługuje większość popularnych platform, takich jak Android, iOS, macOS i Windows.

Kluczowe cechy:

- Jednakowe doświadczenie użytkownika na wszystkich urządzeniach. Analiza elementów takich jak awarie systemu, wydajność aplikacji i stan urządzenia, co ułatwia identyfikację problemów i ich przyczyn.

- Kompleksowa strategia bezpieczeństwa, obejmująca użytkownika, punkt końcowy, aplikację, dane i sieć.

- Praktyczny wgląd w aktualizacje systemów operacyjnych, wdrażanie poprawek, aktualizacje aplikacji i stan urządzeń.

- Tworzenie kompleksowych przepływów pracy do zarządzania urządzeniami, wdrażania aplikacji za pomocą interfejsu „przeciągnij i upuść”.

- Architektura multitenant, która pozwala na tworzenie unikalnych reguł na każdym poziomie struktury organizacyjnej.

- Sterowanie urządzeniami o znaczeniu krytycznym za pomocą jednego interfejsu. Obsługa urządzeń wzmocnionych, urządzeń do noszenia i punktów końcowych IoT.

- Ochrona z wykorzystaniem modelu Zero Trust. Dostęp może być łatwo odmówiony, a sprzęt można zdalnie lub automatycznie wyczyścić.

- Kompleksowe zarządzanie cyklem życia aplikacji. Wszystkie aplikacje mają dostęp do jednego katalogu aplikacji samoobsługowych za pośrednictwem Intelligent Hub.

- Tworzenie ról dla określonych użytkowników i grup oraz nadawanie im określonych poziomów dostępu do platformy.

Podsumowanie

Wybierając rozwiązanie UEM, firmy powinny wziąć pod uwagę wiele kluczowych funkcji. Możliwości zarządzania urządzeniami, integracja z infrastrukturą IT oraz funkcje bezpieczeństwa to jedne z najważniejszych kryteriów. Po przeanalizowaniu wielu rozwiązań UEM, przedstawiliśmy niektóre z najlepszych dostępnych na rynku.

Jednak, należy dokładnie ocenić wymagania swojej organizacji i porównać różne rozwiązania, wybierając najlepsze dla swojej firmy. Dzięki odpowiedniemu narzędziu UEM, możliwe jest zmniejszenie kosztów, zwiększenie bezpieczeństwa oraz poprawa wydajności IT.

Zachęcamy również do zapoznania się z artykułem na temat najlepszego oprogramowania do zdalnego monitorowania i zarządzania dla małych i średnich firm.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.