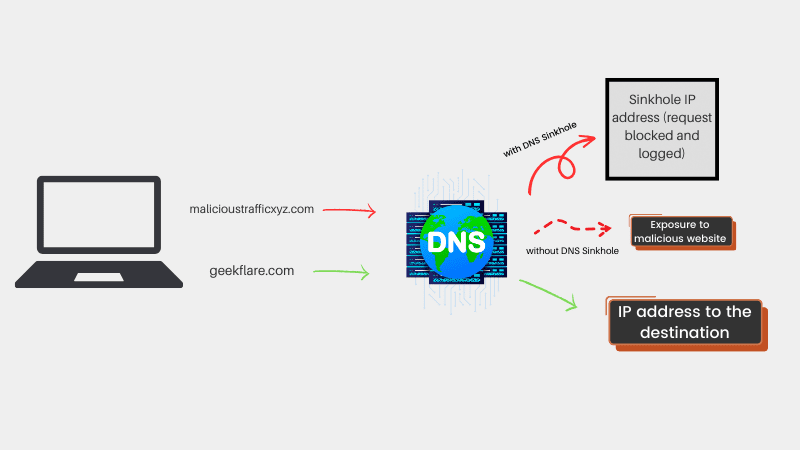

Technika DNS Sinkhole to mechanizm przechwytywania zapytań DNS dotyczących potencjalnie szkodliwego ruchu i kierowania ich na bezpieczny adres IP. W rezultacie żądanie jest blokowane, a jednocześnie poddawane monitorowaniu.

Twój dostawca internetu może stosować tę metodę w celu ochrony swoich klientów. Jednak nic nie stoi na przeszkodzie, aby skonfigurować DNS Sinkhole na swoim komputerze lub zarządzać nim w ramach sieci firmowej.

Pomimo prostoty koncepcji, znajduje ona zastosowanie w różnych aspektach cyberbezpieczeństwa.

W dalszej części artykułu omówię kluczowe informacje dotyczące DNS Sinkhole.

DNS Sinkhole: Cel i zastosowanie

W dziedzinie cyberbezpieczeństwa każda koncepcja ma swoją wartość. Wynika to z faktu, że każdy element przyczynia się do wzmocnienia i udoskonalenia strategii bezpieczeństwa.

Podobnie, warto implementować DNS Sinkhole.

Odgrywa ono istotną rolę w śledzeniu ruchu sieciowego i chroni użytkowników przed nieświadomym połączeniem ze stronami o niebezpiecznej reputacji. Jakie jest jego działanie?

Przede wszystkim, system ten identyfikuje żądania DNS próbujące nawiązać kontakt z domenami znanymi ze szkodliwej aktywności i blokuje je. Często zdarza się, że jest to wynik niewinnej interakcji użytkownika, na przykład kliknięcia w link w e-mailu, który może być elementem kampanii phishingowej.

Ponadto, regularne wykrywanie szkodliwych zapytań DNS może świadczyć o obecności złośliwego oprogramowania lub spyware na jednym z komputerów.

Wszystkie przechwycone żądania są przekierowywane do specjalnego adresu IP, gdzie użytkownik otrzymuje komunikat ostrzegawczy lub powiadomienie.

Ten sam mechanizm DNS Sinkhole może być użyty do blokowania dostępu do niepożądanych domen, takich jak portale społecznościowe czy serwisy rozrywkowe, w obrębie sieci firmowej.

Finalnie, niezależnie od tego, czy chodzi o próbę dostępu do nieautoryzowanych zasobów, czy złośliwych stron, proces przechwytywania żądań pozwala na rejestrowanie podejrzanych działań, co wspomaga monitorowanie całej sieci.

Podsumowując, DNS Sinkhole działa niczym „czarna dziura”, w której ląduje cały niepożądany ruch sieciowy.

Jak działa DNS Sinkhole?

DNS Sinkhole jest umieszczony na serwerze DNS, do którego trafiają zapytania DNS z systemu lub sieci komputerowej.

Serwer DNS pełni rolę „przewodnika” po Internecie, kierując do odpowiedniego miejsca docelowego.

Przypomnijmy, że serwer DNS przekształca nazwy domen na odpowiadające im adresy IP, umożliwiając załadowanie szukanej strony internetowej. Jeśli temat ten jest dla Ciebie nowy, warto dowiedzieć się, jak dokładnie działa DNS.

Zatem, DNS Sinkhole jest skonfigurowany na serwerze DNS w taki sposób, aby przechwytywać żądania i przekierowywać potencjalnie szkodliwy ruch do zdefiniowanego adresu IP, zwiększając poziom bezpieczeństwa. DNS Sinkhole zawsze zawiera listę stron internetowych i adresów IP, które są klasyfikowane jako niebezpieczne. Czasami taka lista jest tworzona ręcznie, a czasami korzysta z zewnętrznych usług bezpieczeństwa, zapewniających lepszą ochronę.

Przykładowo, strona xyz.com próbuje nawiązać połączenie z adresem IP 192.158.1.XX. Jednak dany adres IP jest znany ze szkodliwej działalności. W takiej sytuacji, po przechwyceniu żądania, użytkownik zostaje przekierowany do połączenia ze specjalnie przypisanym adresem IP (tzw. „dziurą”), gdzie otrzymuje ostrzeżenie, a połączenie zostaje zablokowane.

W przypadku braku skonfigurowanego DNS Sinkhole, użytkownik uzyskałby dostęp do niebezpiecznej strony, co mogłoby prowadzić do zainfekowania komputera i narażenia sieci na ryzyko.

DNS Sinkhole chroni więc nie tylko pojedynczych użytkowników, ale także całą sieć przed potencjalnymi zagrożeniami.

Jak skonfigurować DNS Sinkhole?

DNS Sinkhole można skonfigurować na komputerze osobistym, stacji roboczej w firmie lub w środowisku zapory sieciowej.

Proces konfiguracji w przypadku zapory sieciowej będzie różny w zależności od konkretnego oprogramowania.

Na przykład, w przypadku korzystania z zapory Palo Alto Networks należy zapoznać się z jej instrukcją obsługi w celu dodania odpowiedniego adresu IP jako „sinkhole”. Należy także upewnić się, że używana zapora wspiera funkcję DNS Sinkhole.

W przypadku konfiguracji DNS Sinkhole na własnym komputerze, należy wykonać następujące kroki:

Szczegóły procesu konfiguracji będą zależeć od wybranego rodzaju DNS Sinkhole.

Przyjrzyjmy się różnym typom DNS Sinkhole, spośród których możesz wybierać.

Rodzaje DNS Sinkhole

Istnieją trzy główne typy DNS Sinkhole:

- Stworzenie własnego serwera od podstaw, dedykując do tego osobny komputer jako serwer przekierowujący.

- Wykorzystanie funkcji DNS Sinkhole w ramach zapory sieciowej.

- Skorzystanie z usług hostowanego w chmurze dostawcy DNS, który udostępnia funkcję DNS Sinkhole.

Pierwszy typ, czyli samodzielne utworzenie serwera od podstaw, wymaga sporej wiedzy technicznej i dużego nakładu pracy przy konfiguracji.

Zapewnia on jednak pełną kontrolę i możliwość dowolnej modyfikacji, lecz jego utrzymanie może być problematyczne. Nie oferuje on żadnego wsparcia, a lista blokowanych domen musi być na bieżąco aktualizowana.

Należy zdecydować się na to rozwiązanie tylko w przypadku posiadania odpowiednich umiejętności i czasu.

Drugi typ DNS Sinkhole, czyli konfiguracja w ramach zapory sieciowej, jest stosunkowo prosty w implementacji. Dostępnych jest wiele zapór sieciowych, oferujących ochronę sieci. Należy wybrać odpowiednią i sprawdzić, czy obsługuje ona funkcję DNS Sinkhole.

Po upewnieniu się, że zapora obsługuje tę funkcję, wystarczy przejść do odpowiednich ustawień i postępować zgodnie z instrukcjami.

Trzeci typ DNS Sinkhole jest najłatwiejszy i najwygodniejszy. Serwer DNS „sinkhole” jest w całości zarządzany przez zewnętrznego dostawcę. Wystarczy postępować zgodnie z instrukcjami, aby zintegrować go z siecią.

Korzystając z usług hostowanych, nie trzeba dokonywać żadnych zmian w infrastrukturze sieciowej.

Jednym z przykładów jest Amazon Route 53, która jest kluczowym elementem oferty AWS.

Najlepsze praktyki wdrożenia DNS Sinkhole

Jako administrator systemu lub sieci, wdrażając DNS Sinkhole, należy zadbać o jego maksymalną efektywność. Kilka istotnych wskazówek:

- Wykorzystuj dynamicznie aktualizowane listy złośliwych domen.

- Upewnij się, że cały złośliwy ruch jest przekierowywany do adresu „sinkhole”.

- Regularnie analizuj logi, aby sprawdzać zablokowane połączenia i identyfikować ewentualne problemy w sieci.

- „Dziura” DNS powinna być odizolowana od sieci (i odpowiednio zabezpieczona), aby żaden napastnik nie mógł przejąć nad nią kontroli ani jej wykryć.

Korzyści z używania DNS Sinkhole

Zastosowanie DNS Sinkhole niesie za sobą liczne korzyści:

- Wzmocnienie monitorowania sieci poprzez wykrywanie podejrzanych połączeń i ich analizę.

- Uzyskanie wglądu w to, które komputery lub użytkownicy są najbardziej narażeni na złośliwe działania.

- Możliwość blokowania dostępu do nieautoryzowanych stron internetowych, podobnie jak w przypadku filtrowania DNS.

- Zmniejszenie ryzyka infekcji złośliwym oprogramowaniem poprzez blokowanie połączeń z niebezpiecznymi adresami URL.

Podsumowanie

DNS Sinkhole to stosunkowo proste rozwiązanie, oferujące wiele korzyści. Może być wdrażane na różne sposoby, zarówno przez użytkowników indywidualnych, jak i firmy.

Chociaż DNS Sinkhole blokuje złośliwy ruch, nie usuwa złośliwego oprogramowania z komputera. Należy również pamiętać, że blokuje on tylko znane, niebezpieczne żądania i nie zastępuje w pełni zapory sieciowej.

W zależności od wielkości firmy i jej wymagań, należy połączyć zastosowanie zapory ogniowej, zabezpieczeń punktów końcowych i takich narzędzi jak DNS Sinkhole w celu uzyskania kompleksowej ochrony.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.