Prawdopodobnie słyszałeś, że publiczne Wi-Fi jest niebezpieczne. Rady dotyczące unikania tego są prawie tak powszechne, jak samo publiczne Wi-Fi. Niektóre z tych porad są nieaktualne, a publiczne Wi-Fi są bezpieczniejsze niż kiedyś. Ale nadal istnieje ryzyko.

Spis treści:

Czy publiczne Wi-Fi jest bezpieczne, czy nie?

To skomplikowany temat. To prawda, że przeglądanie publicznych sieci Wi-Fi jest znacznie bezpieczniejsze i bardziej prywatne niż kiedyś, dzięki powszechnemu wykorzystaniu protokołu HTTPS w Internecie. Inne osoby w publicznej sieci Wi-Fi nie mogą po prostu podsłuchiwać wszystkiego, co robisz. Ataki typu man-in-the-middle nie są już tak trywialne, jak kiedyś.

EFR Niedawno stanął po stronie bezpieczeństwa publicznego Wi-Fi, pisząc: „W życiu jest wiele rzeczy, o które warto się martwić. Możesz skreślić „publiczne Wi-Fi” ze swojej listy ”.

To brzmi jak rozsądna rada. Byłoby wspaniale, gdyby publiczne Wi-Fi było całkowicie bezpieczne! Z pewnością sami korzystaliśmy z publicznego Wi-Fi i nie martwimy się o to tak bardzo, jak kiedyś.

Ale jeśli pytasz nas, czy Wi-Fi jest całkowicie bezpieczne, nie możemy tego powiedzieć. David Lindner at Bezpieczeństwo kontrastu napisał kontrapunkt do argumentu EFF, wskazując na ryzyko związane ze złośliwymi hotspotami. Społeczność o godz Hacker News miał też sporo przemyśleń na temat niebezpieczeństw związanych z publicznym Wi-Fi. Poniżej próbowaliśmy wyjaśnić zagrożenia.

Oto podsumowanie: przypadkowi ludzie nie będą już podsłuchiwać Twoich działań w publicznych sieciach Wi-Fi. Ale złośliwy hotspot mógłby zrobić kilka złych rzeczy. Korzystanie z VPN w publicznej sieci Wi-Fi lub unikanie publicznego Wi-Fi na korzyść komórkowej sieci danych jest bezpieczniejsze.

Dlaczego publiczne Wi-Fi jest bezpieczniejsze niż kiedykolwiek

Powszechne szyfrowanie HTTPS w Internecie rozwiązało główny problem bezpieczeństwa w publicznych sieciach Wi-Fi. Zanim protokół HTTPS stał się powszechny, większość witryn korzystała z niezaszyfrowanego protokołu HTTP. Gdy wchodzisz na standardową stronę internetową przez HTTP w publicznej sieci Wi-Fi, inne osoby w sieci mogą podsłuchiwać Twój ruch, przeglądając dokładnie tę stronę internetową, którą przeglądałeś i monitorując wszelkie wiadomości i inne wysłane przez Ciebie dane.

Co gorsza, publiczny hotspot Wi-Fi może sam przeprowadzić atak typu „człowiek pośrodku”, modyfikując wysyłane do Ciebie strony internetowe. Hotspot może zmienić dowolną stronę internetową lub inną zawartość dostępną przez HTTP. Jeśli pobrałeś oprogramowanie przez HTTP, złośliwy publiczny punkt dostępu Wi-Fi może zamiast tego udostępnić złośliwe oprogramowanie.

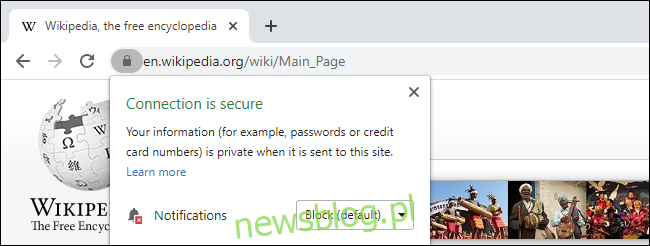

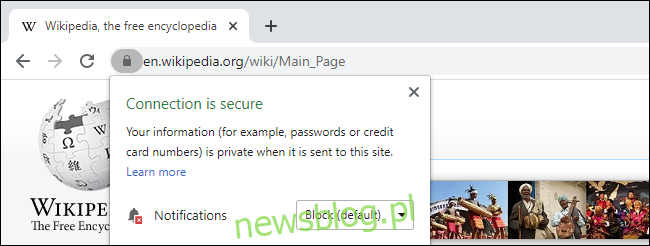

Obecnie protokół HTTPS stał się powszechny, a przeglądarki internetowe określają tradycyjne witryny HTTP jako „niezabezpieczone”. Jeśli łączysz się z publiczną siecią Wi-Fi i uzyskujesz dostęp do witryn internetowych przez HTTPS, inne osoby w publicznej sieci Wi-Fi mogą zobaczyć nazwę domeny witryny, z którą jesteś połączony (na przykład newsblog.pl.com), ale to wszystko . Nie mogą zobaczyć konkretnej strony internetowej, którą przeglądasz, iz pewnością nie mogą modyfikować niczego w witrynie HTTPS podczas przesyłania.

Ilość danych, które ludzie mogą podsłuchiwać, znacznie spadła i nawet złośliwej sieci Wi-Fi trudniej byłoby manipulować ruchem.

Niektóre podsłuchiwanie jest nadal możliwe

Chociaż publiczne Wi-Fi jest teraz znacznie bardziej prywatne, nadal nie jest całkowicie prywatne. Na przykład, jeśli przeglądasz Internet, możesz w końcu znaleźć się na stronie HTTP. Złośliwy punkt dostępu mógł majstrować przy tej stronie internetowej, gdy została ona wysłana do Ciebie, a inne osoby w publicznej sieci Wi-Fi będą mogły monitorować Twoją komunikację z tą witryną – na której stronie przeglądasz, dokładną treść oglądanej strony internetowej oraz wszelkie przesłane wiadomości i inne dane.

Nawet przy korzystaniu z HTTPS wciąż istnieje pewien potencjał do szpiegowania. Zaszyfrowany DNS nie jest jeszcze rozpowszechniony, więc inne urządzenia w sieci mogą zobaczyć żądania DNS Twojego urządzenia. Kiedy łączysz się z witryną internetową, Twoje urządzenie kontaktuje się ze skonfigurowanym serwerem DNS za pośrednictwem sieci i znajduje adres IP połączony z witryną internetową. Innymi słowy, jeśli masz połączenie z publiczną siecią Wi-Fi i przeglądasz Internet, ktoś w pobliżu może monitorować odwiedzane witryny.

Jednak snooper nie byłby w stanie zobaczyć konkretnych stron internetowych, które ładowałeś w tej witrynie HTTPS. Na przykład wiedzieliby, że masz połączenie z newsblog.pl.com, ale nie wiedzą, który artykuł czytasz. Mogliby również zobaczyć inne informacje, takie jak ilość danych przesyłanych tam iz powrotem – ale nie zawartość danych.

W publicznych sieciach Wi-Fi nadal występują zagrożenia bezpieczeństwa

Istnieją również inne potencjalne zagrożenia bezpieczeństwa związane z publicznym Wi-Fi.

Złośliwy hotspot Wi-Fi może przekierować Cię do złośliwych witryn. Jeśli połączysz się ze złośliwym hotspotem Wi-Fi i spróbujesz połączyć się z bankofamerica.com, może to spowodować przekierowanie Cię na adres witryny phishingowej podszywającej się pod Twój prawdziwy bank. Hotspot może wykonać atak typu „man in the middle”, ładując prawdziwy bankofamerica.com i przedstawiając jego kopię przez HTTP. Kiedy się logujesz, wysyłasz swoje dane logowania do złośliwego punktu dostępowego, który może je przechwycić.

Ta witryna phishingowa nie byłaby witryną HTTPS, ale czy naprawdę zauważysz HTTP w pasku adresu przeglądarki? Techniki takie jak HTTP Strict Transport Security (HSTS) pozwalają witrynom informować przeglądarki, że powinny łączyć się tylko przez HTTPS i nigdy nie używać protokołu HTTP, ale nie każda witryna korzysta z tego.

Generalnie aplikacje mogą również stanowić problem – czy wszystkie aplikacje na smartfonie prawidłowo weryfikują certyfikaty? Czy każda aplikacja na komputerze jest skonfigurowana do przesyłania danych przez HTTPS w tle, czy też niektóre aplikacje automatycznie używają protokołu HTTP? Teoretycznie aplikacje powinny poprawnie walidować certyfikaty i unikać HTTP na korzyść HTTPS. W praktyce trudno byłoby potwierdzić, że każda aplikacja działa poprawnie.

Inne urządzenia w sieci również mogą stanowić problem. Na przykład, jeśli używasz komputera lub innego urządzenia z niezałatanymi lukami w zabezpieczeniach, Twoje urządzenie może zostać zaatakowane przez inne urządzenia w sieci. Właśnie dlatego komputery z systemem Windows są domyślnie wyposażone w zaporę ogniową i dlaczego ta zapora jest bardziej restrykcyjna, gdy powiesz systemowi Windows, że masz połączenie z publiczną siecią Wi-Fi zamiast z prywatną siecią Wi-Fi. Jeśli powiesz komputerowi, że jesteś podłączony do sieci prywatnej, foldery udostępnione w sieci mogą zostać udostępnione innym komputerom w publicznej sieci Wi-Fi.

Jak mimo wszystko się chronić

Chociaż publiczne Wi-Fi jest bezpieczniejsze i bardziej prywatne niż kiedyś, obraz bezpieczeństwa jest nadal bardziej bałaganiarski, niż byśmy chcieli.

Aby zapewnić maksymalną ochronę w publicznych sieciach Wi-Fi, nadal zalecamy VPN. Korzystając z VPN, łączysz się z pojedynczym serwerem VPN, a cały ruch w Twoim systemie jest kierowany przez zaszyfrowany tunel do serwera. Publiczna sieć Wi-Fi, z którą się łączysz, widzi jedno połączenie – połączenie VPN. Nikt nie może nawet zobaczyć, z którymi witrynami się łączysz.

To duży powód, dla którego firmy używają VPN (wirtualnych sieci prywatnych). Jeśli Twoja organizacja udostępnia taką, powinieneś poważnie rozważyć połączenie się z nią, gdy jesteś w publicznych sieciach Wi-Fi. Możesz jednak zapłacić za usługę VPN i przekierować tam swój ruch, gdy używasz sieci, którym nie do końca ufasz.

Możesz także całkowicie pominąć publiczne sieci Wi-Fi. Na przykład, jeśli masz abonament komórkowy z funkcjami hotspotu bezprzewodowego (tetheringu) i stabilnym połączeniem komórkowym, możesz podłączyć laptopa do hotspotu telefonu w miejscu publicznym i uniknąć potencjalnych problemów związanych z publicznym Wi-Fi.