Kryptografia to technika zabezpieczania informacji i komunikacji za pomocą zestawu obliczeń opartych na regułach zwanych algorytmami i niektórych pojęć matematycznych, dzięki czemu może ją zrozumieć tylko właściwa osoba.

Przydatne jest zapobieganie nieautoryzowanemu dostępowi do informacji.

Słowo „kryptografia” pochodzi od greckiego słowa kryptos, co oznacza ukryty. Słowo „krypto” oznacza „ukryty”, a „grafia” oznacza „pisanie”.

W tym artykule omówię podstawy zasad kryptografii, przeanalizuję różne typy na przykładach, omówię wyzwania i spojrzę w przyszłość na przyszłe trendy. Moim celem jest przedstawienie kompleksowego przeglądu, obejmującego zarówno główne, jak i mniejsze koncepcje.

Kryptografia zabezpiecza cyfrową komunikację i informacje w różnych systemach i aplikacjach, zapewniając poufność i bezpieczeństwo danych. Chroni dane przed nieuprawnionym dostępem.

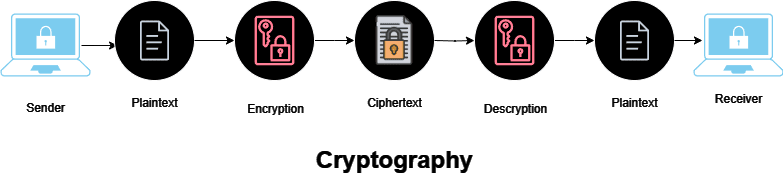

Zobaczmy, co dzieje się w kryptografii:

Przyjrzyjmy się teraz podstawowym zasadom kryptografii.

Spis treści:

Podstawowe zasady kryptografii

Istnieją cztery główne zasady kryptografii:

#1. Poufność: dostęp do informacji ma wyłącznie zamierzony odbiorca; pozostaje prywatna dla innych.

#2. Integralność: Informacje nie mogą zostać zmienione podczas przechowywania lub przesyłania bez wykrycia jakichkolwiek zmian.

#3. Niezaprzeczalność: Nadawca nie może odmówić późniejszego przesłania informacji.

#4. Uwierzytelnianie: potwierdza tożsamość zarówno nadawcy, jak i odbiorcy oraz weryfikuje źródło i miejsce docelowe informacji.

Zanim przejdziemy dalej, przyjrzyjmy się podstawowemu słownictwu.

Słowniczek:

SłowoZnaczenieKryptografiaTo technika zabezpieczania informacji i komunikacji za pomocą zestawu obliczeń opartych na regułach zwanych algorytmami i pewnych pojęć matematycznych, dzięki czemu tylko właściwa osoba może to zrozumieć. Szyfr Szyfr to metoda lub algorytm używany do szyfrowania i deszyfrowania danych SzyfrowanieProces konwersji zwykłego tekstu na tekst zaszyfrowanyZwykły tekstOryginalna, niezaszyfrowana forma danych lub tekstZaszyfrowany tekstZaszyfrowane dane (zakodowana forma danych) lub tekstOdszyfrowanieOdwrotny proces konwersji tekstu zaszyfrowanego z powrotem na zwykły tekst za pomocą klucza deszyfrującegoKluczKlucz to informacja, zwykle sekwencja bitów, która służy do kontrolowania proces szyfrowania i deszyfrowania.Wymiana kluczyBezpieczny transfer kluczy szyfrujących pomiędzy nadawcą a odbiorcą.Słownik kryptografii

Istnieją trzy podstawowe typy kryptografii:

Kryptografia klucza symetrycznego

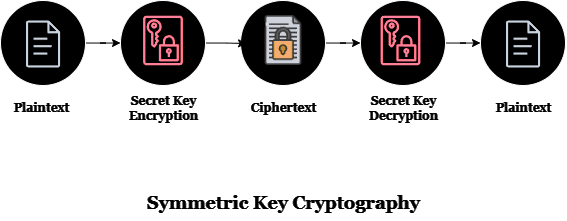

Kryptografia z kluczem symetrycznym, nazywana także szyfrowaniem pojedynczym kluczem, to technika szyfrowania, która opiera się na jednym tajnym kluczu zarówno do szyfrowania, jak i deszyfrowania danych.

W tej metodzie zarówno nadawca, jak i odbiorca muszą używać dokładnie tego samego tajnego klucza, aby zrozumieć dane. Działa poprzez zmianę normalnych danych na tajny kod (tekst zaszyfrowany) przy użyciu tajnego klucza i określonego procesu matematycznego.

Kiedy odbiorca, który również zna tajny klucz, otrzyma zaszyfrowaną wiadomość, może zastosować ten sam proces matematyczny, aby zamienić ją z powrotem w normalne dane. W ten sposób odbiorca otrzymuje oryginalne informacje z tajnego kodu.

Kryptografia symetryczna

Kryptografia symetryczna

Rozumiemy proces w następujących krokach:

- Algorytm konwertuje tekst oryginalny (tekst jawny) na tekst zaszyfrowany przy użyciu tajnego klucza.

- Następnie nadawca wysyła ten zaszyfrowany tekst do odbiorcy za pośrednictwem kanału komunikacyjnego. Ten kanał komunikacji może być prywatny lub publiczny.

- Odbiorcy używają tego samego tajnego klucza do odszyfrowania tekstu zaszyfrowanego i przekształcenia go w tekst oryginalny.

Ten proces szyfrowania symetrycznego gwarantuje, że komunikacja pomiędzy nadawcą a odbiorcą pozostaje bezpieczna. Ale tajny klucz musi być poufny.

Aby zachować poufność i integralność, obie strony muszą bezpiecznie zarządzać tym tajnym kluczem i chronić go.

Istnieją dwa typy szyfrów symetrycznych:

Stream CipherBlock CipherSzyfruj dane w blokach o stałej długości Podczas szyfrowania danych system przechowuje je w pamięci, czekając, aż całe bloki będą gotowe do przetworzenia. Szyfruje dane bit lub bajt na raz. Szyfruje dane w blokach o stałej długości. Używa 8 bitów klucza. Używa 64. bitów lub więcej niż 64 bity klucza Bardziej złożony niż szyfr blokowy Prostszy niż szyfr strumieniowy Szyfruj dane w blokach o stałej długości Powolny i odpowiedni do aplikacji offline Używa trybów CFB i OFB Używa trybów ECB i CBC. Szyfr strumieniowy a szyfr blokowy

Niektóre przykłady algorytmów szyfrowania symetrycznego obejmują:

- AES (Advanced Encryption Standard): Jest znany ze swojego bezpieczeństwa i wydajności. Jest powszechnie używany do zabezpieczania wrażliwych danych, takich jak bezpieczeństwo sieci bezprzewodowej, przetwarzanie w chmurze, bankowość i handel elektroniczny.

- DES (Standard szyfrowania danych): Jest to starsza metoda szyfrowania, która została zastąpiona przez AES i 3DES. Używa klucza 56-bitowego.

- IDEA (International Data Encryption Algorithm): Wykorzystuje 128-bitowy klucz i jest używany w różnych aplikacjach.

- Blowfish: Algorytm zaprojektowany jako bezpośredni zamiennik DES lub IDEA.

- RC4 (Rivest Cipher 4): opracowany przez Rona Rivesta. Jest znany ze swojej prostoty i szybkości, ale w niektórych implementacjach ma pewne obawy dotyczące bezpieczeństwa.

- RC5 (Rivest Cipher 5): Został zaprojektowany tak, aby był wydajny i bezpieczny, ze zmiennym rozmiarem bloku i rozmiarem klucza.

- RC6 (Rivest Cipher 6): Został zaprojektowany w celu zapewnienia większego bezpieczeństwa i wydajności w porównaniu do wcześniejszych wersji.

AES, DES, IDEA, Blowfish, RC5 i RC6 to szyfry blokowe.

RC4 to szyfr strumieniowy.

Zalety kryptografii klucza symetrycznego

- Jest szybsza i wydajniejsza niż kryptografia asymetryczna

- Rozmiar klucza jest niewielki, co pozwala na generowanie silniejszych szyfrów.

- Wytwarzanie silnych kluczy do szyfrów jest stosunkowo opłacalne.

- AES jest jednym z bezpiecznych algorytmów.

Wady kryptografii klucza symetrycznego

- Bezpieczne udostępnianie kluczy szyfrujących wszystkim stronom, które muszą się bezpiecznie komunikować, jest głównym wyzwaniem kryptografii symetrycznej.

- Bezpieczeństwo całego systemu może zostać naruszone, jeśli klucz zostanie przechwycony lub naruszony przez osobę atakującą podczas transmisji.

- Systemy szyfrowania symetrycznego wymagają ostrożnych praktyk zarządzania kluczami. Obejmuje to generowanie, przechowywanie, aktualizowanie i unieważnianie kluczy. Niewłaściwe zarządzanie kluczami może prowadzić do naruszeń bezpieczeństwa.

- Atakujący mogą przechwycić klucze wymieniane za pośrednictwem niezabezpieczonego kanału, co może prowadzić do naruszenia bezpieczeństwa komunikacji.

Mimo to szyfrowanie symetryczne jest istotną częścią współczesnej kryptografii i jest szeroko stosowane w wielu zastosowaniach, pomimo swoich wad.

Solidne praktyki zarządzania kluczami i bezpieczne metody wymiany kluczy mogą pomóc w pokonaniu niektórych wyzwań związanych z kryptografią symetryczną.

Kryptografia klucza asymetrycznego

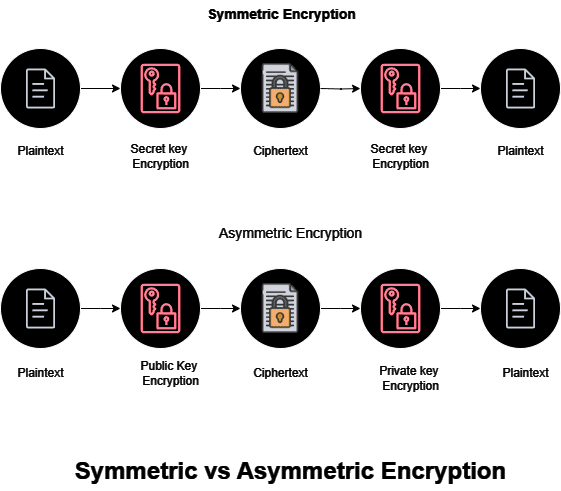

Kryptografia asymetryczna wykorzystuje pary kluczy – prywatny utrzymywany w tajemnicy i publiczny, udostępniany otwarcie. Możesz użyć czyjegoś klucza publicznego do zaszyfrowania wiadomości i tylko ta osoba może ją odszyfrować swoim kluczem prywatnym.

Ta metoda zwiększa bezpieczeństwo cyfrowe, umożliwiając bezpieczną komunikację bez udostępniania tajnych kluczy, co jest kluczowe w naszym internetowym świecie.

Jest to przydatne dla bezpiecznej komunikacji, ponieważ odbiorcy potrzebują jedynie Twojego klucza publicznego. Eliminuje ryzyko udostępnienia tajnego klucza symetrycznego.

Te „algorytmy klucza publicznego” wykorzystują parę kluczy do zabezpieczania danych.

Oto prostszy podział:

Kryptografia symetryczna i asymetryczna

Kryptografia symetryczna i asymetryczna

- Są dwa klucze. Klucz publiczny, do którego każdy może uzyskać dostęp, oraz klucz prywatny, który jest utrzymywany w tajemnicy.

- Klucz publiczny służy do szyfrowania lub blokowania danych.

- Klucz prywatny służy do odszyfrowania lub odblokowania danych.

Ważne jest, aby zrozumieć, że nie można oddzielić klucza prywatnego od klucza publicznego. Ponadto klucze publiczne są zwykle łączone z tożsamościami przez organizacje zwane urzędami certyfikacji.

Bezpieczna komunikacja Nadawca i odbiorca wymienili bezpieczną wiadomość bez naruszania swoich kluczy prywatnych.

Algorytmy te opierają się na problemach matematycznych, takich jak faktoryzacja liczb całkowitych i logarytmy dyskretne, w celu tworzenia podpisów cyfrowych i ustanawiania/dystrybucji kluczy sesji, na przykład w protokole TLS.

Niektóre przykłady algorytmów szyfrowania asymetrycznego obejmują:

- RSA (Rivest-Shamir-Adleman): RSA to jeden z najczęściej używanych algorytmów szyfrowania asymetrycznego. Opiera się na matematycznych właściwościach dużych liczb pierwszych i jest powszechnie używany do bezpiecznej wymiany kluczy i podpisów cyfrowych.

- Kryptografia krzywych eliptycznych (ECC): Opiera się na strukturze algebraicznej krzywych eliptycznych na polach skończonych. ECC oferuje zaletę mniejszych rozmiarów kluczy w porównaniu z kryptografią inną niż EC, która opiera się na zwykłych polach Galois. ECC służy głównie do generowania liczb pseudolosowych i podpisów cyfrowych.

- Wymiana kluczy Diffiego-Hellmana: Algorytm ten służy do bezpiecznej wymiany kluczy. Klucz utworzony tą metodą może zostać wykorzystany do szyfrowania algorytmem symetrycznym. Głównym celem Diffiego-Hellmana jest umożliwienie dwóm stronom utworzenia wspólnego tajnego klucza za pośrednictwem niezabezpieczonego kanału komunikacji.

Zalety kryptografii asymetrycznej

- Szyfrowanie asymetryczne zapewnia większe bezpieczeństwo w porównaniu z kryptografią symetryczną.

- Odbiorca może zweryfikować tożsamość nadawcy.

- Szyfrowanie asymetryczne rozwiązało problem związany z dystrybucją kluczy, o którym wspomniałem w wadach kryptografii z kluczem symetrycznym.

- Odbiorcy wiadomości mogą wykryć, czy wiadomość została zmieniona podczas przesyłania.

Wady kryptografii klucza asymetrycznego

- Szyfrowanie asymetryczne jest procesem wolniejszym niż kryptografia symetryczna.

- Szyfrowanie i deszyfrowanie asymetryczne wymaga więcej zasobów obliczeniowych niż kryptografia symetryczna.

- Kryptografia asymetryczna opiera się na kluczach publicznych i prywatnych. Bezpieczne zarządzanie tymi kluczami może być złożone i trudne, szczególnie w systemach o dużej skali.

- Najbardziej znaczącą potencjalną wadą kryptografii asymetrycznej jest jej podatność na komputery kwantowe. Komputery kwantowe mają potencjał do rozwiązywania niektórych problemów matematycznych, takich jak rozkład na czynniki całkowite i logarytmy dyskretne, znacznie wydajniej niż komputery klasyczne.

Ale nie ma się czym martwić, organizacje i badacze pracują nad przejściem na te techniki kryptograficzne odporne na kwanty.

Przejdźmy w stronę kolejnego rodzaju kryptografii:

Funkcja skrótu

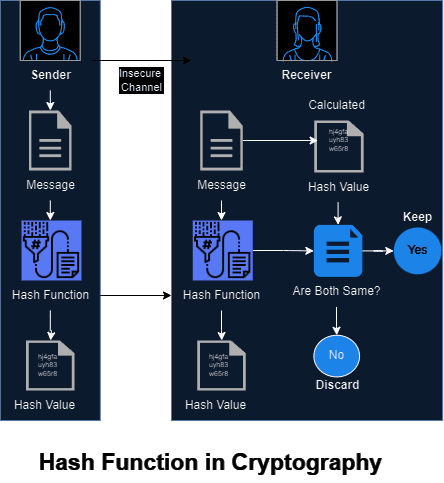

Kryptograficzne funkcje skrótu różnią się od innych typów kryptografii. Nie szyfrują danych. Zamiast tego używają złożonej matematyki, aby przekształcić dowolne dane w unikalny kod składający się z liter i cyfr.

Kody te nazywane są kodami skrótu, wartościami skrótu lub skrótami wiadomości. Są ważne przy sprawdzaniu, czy dane są bezpieczne; gdy dane są wysyłane lub przechowywane, ich kod skrótu jest obliczany i wysyłany lub przechowywany wraz z danymi.

Odbiorca może przeliczyć kod otrzymanych danych i porównać go z przesłanym. Jeśli kody się zgadzają, oznacza to, że dane pozostały bezpieczne podczas transmisji i przechowywania.

Oto proste wyjaśnienie krok po kroku:

Funkcja skrótu

Funkcja skrótu

Strona nadawcy:

Strona odbiorcy:

Wynik:

- Jeśli kody mieszające są zgodne, oznacza to, że wiadomość nie została zmieniona podczas transmisji i jest uważana za bezpieczną.

- Jeśli kody skrótu nie są zgodne, sugeruje to, że wiadomość mogła zostać zmieniona i nie jest uważana za bezpieczną.

Oto niektóre właściwości, dzięki którym funkcje skrótu są przydatne:

Właściwości funkcji skrótu:

Funkcje skrótu mają wiele zastosowań w informatyce i bezpieczeństwie informacji, w tym w kryptografii, sprawdzaniu integralności danych, indeksowaniu danych, odciskach palców danych, przechowywaniu haseł, kryminalistyce cyfrowej i łańcuchu bloków.

Powszechnie używane kryptograficzne funkcje skrótu obejmują:

Istnieją dwie powszechnie stosowane rodziny kryptograficznych funkcji skrótu – rodzina MD (MD = skrót wiadomości) i rodzina SHA (SHA = bezpieczny algorytm skrótu).

- SHA-1 (Secure Hash Algorithm 1): Była to jedna z popularnych funkcji skrótu. Jednak SHA-1 jest obecnie uważany za słaby ze względu na luki, które umożliwiają praktyczne ataki kolizyjne. Nie jest już używany w większości aplikacji związanych z bezpieczeństwem.

- MD5 (Message Digest Algorithm 5): MD5 był popularny w przeszłości, ale obecnie jest uważany za słaby ze względu na podatność na kolizje. Zwykle nie jest używany w aplikacjach wrażliwych na bezpieczeństwo.

- SHA-3: SHA-3 to nowsza rodzina funkcji skrótu wybrana w drodze konkursu przez Narodowy Instytut Standardów i Technologii (NIST). Zapewnia silne bezpieczeństwo i jest zaprojektowany tak, aby był odporny na niektóre rodzaje ataków.

Mimo że funkcje skrótu nie szyfrują wiadomości, stanowią integralną część kryptografii, ponieważ odgrywają kluczową rolę w zabezpieczaniu i uwierzytelnianiu danych, co jest kluczowym celem kryptografii.

Zalety funkcji skrótu

- Bezpieczna funkcja skrótu gwarantuje wysoką odporność na kolizje.

- Dwa pliki można łatwo porównać pod kątem równości poprzez mieszanie.

- Funkcje skrótu są niezwykle szybkie i wydajne.

- W systemie DBMS hashowanie służy do wyszukiwania lokalizacji danych bez użycia struktury indeksu.

Wady funkcji skrótu

- Funkcje skrótu mogą działać mniej skutecznie, gdy występuje wiele kolizji.

- Żadne wartości null nie są dozwolone.

- Wdrażanie tabel skrótów może być trudnym zadaniem ze względu na ich złożoność.

- W praktyce prawie niemożliwe jest całkowite uniknięcie kolizji skrótów w przypadku dużego zestawu potencjalnych kluczy.

Przeczytaj także: Jak uchronić się przed atakiem Rainbow Table

Zastosowania kryptografii w życiu codziennym

- Uwierzytelnianie/podpisy cyfrowe: Uwierzytelnianie to kluczowy proces potwierdzający autentyczność danych, weryfikujący źródło dokumentu, potwierdzający tożsamość nadawcy, dokładność znacznika czasu oraz zapewniający legalność tożsamości komputera lub użytkownika. Podpisy cyfrowe wykorzystują metody kryptograficzne, które obejmują funkcję skrótu i klucz prywatny w celu sprawdzania poprawności i bezpiecznego podpisywania dokumentów.

- Szyfrowanie przechowywania w chmurze: Kryptografia służy do zabezpieczania plików przechowywanych w chmurze oraz podczas przesyłania do i z usług w chmurze.

- Pieniądz elektroniczny: Pieniądz elektroniczny obejmuje elektroniczne transfery środków pomiędzy stronami, które mogą mieć charakter debetowy lub kredytowy i które mogą być anonimowe lub zidentyfikowane. Dla bezpieczeństwa wykorzystuje szyfrowanie, podpisy cyfrowe i kryptografię klucza publicznego, umożliwiając różne typy transakcji.

- Szyfrowanie/odszyfrowywanie wiadomości e-mail: Szyfrowanie wiadomości e-mail zabezpiecza zawartość wiadomości e-mail przed nieautoryzowanym dostępem za pomocą kryptografii klucza publicznego. Każdy użytkownik ma parę kluczy publiczny i prywatny, przy czym klucz publiczny służy do szyfrowania i tylko klucz prywatny może odszyfrować wiadomość.

- Szyfrowanie w WhatsApp: WhatsApp wykorzystuje do szyfrowania protokół sygnałowy, łącząc kryptografię klucza symetrycznego i asymetrycznego w celu zapewnienia poufności, integralności, uwierzytelnienia i niezaprzeczalności. Do wymiany kluczy wykorzystywane są algorytmy oparte na Curve25519.

- Szyfrowanie na Instagramie: Komunikacja na Instagramie jest szyfrowana przy użyciu protokołu SSL/TLS na porcie 443, co zapobiega podsłuchiwaniu danych wymienianych między użytkownikiem a serwerami Instagrama.

- Uwierzytelnianie karty SIM: Uwierzytelnianie karty SIM polega na sprawdzeniu dostępu karty SIM do sieci poprzez wygenerowanie losowej liczby i zastosowanie algorytmów takich jak A3 z tajnym kluczem Ki. Szyfrowanie opiera się na algorytmie A8 i kluczu sesyjnym KC, używanym wraz z algorytmem A5 do szyfrowania/deszyfrowania danych.

Wyzwania w kryptografii

- Zarządzanie kluczami pozostaje wyzwaniem, ponieważ bezpieczna dystrybucja kluczy szyfrujących i zarządzanie nimi jest złożona, szczególnie w systemach o dużej skali. Mechanizmy przechowywania i odzyskiwania kluczy muszą być niezawodne.

- Kryptografia symetryczna może stać się nieefektywna, gdy wielu użytkowników musi się bezpiecznie komunikować. Każda para użytkowników wymaga unikalnego klucza, który może stać się nieporęczny w miarę wzrostu liczby użytkowników.

- Kryptografia asymetryczna zazwyczaj wymaga dłuższych kluczy niż kryptografia symetryczna, aby osiągnąć ten sam poziom bezpieczeństwa. Może to prowadzić do wolniejszego przetwarzania i zwiększonych wymagań dotyczących zasobów.

- Odkrycie luk w funkcjach skrótu może prowadzić do naruszeń bezpieczeństwa. Społeczność kryptograficzna musi stale analizować i dostosowywać funkcje skrótu, aby ograniczyć takie ryzyko.

- W aplikacjach, w których do przechowywania haseł używane są funkcje skrótu, konieczne jest odpowiednie solenie haseł, aby zapobiec atakom na tablicę Rainbow. Wyzwanie polega na zapewnieniu, że sole są wyjątkowe i tajne.

- Pojawienie się obliczeń kwantowych stanowi poważne wyzwanie dla świata kryptografii. Komputery kwantowe wyjątkowo szybko rozwiązują określone problemy matematyczne, wykorzystując szczególne zasady fizyki kwantowej ze względu na ich niezwykłą wydajność obliczeniową.

Ta prędkość zagraża podstawom naszych obecnych systemów kryptograficznych, które w celu zapewnienia bezpieczeństwa danych opierają się na złożoności pewnych wyzwań matematycznych. Komputery kwantowe są w stanie łamać te problemy znacznie szybciej niż komputery konwencjonalne, co może zagrozić bezpieczeństwu naszych metod szyfrowania.

Podstawowe zasady mechaniki kwantowej stosowane w komputerach kwantowych są rzeczywiście niezwykłe, ale zapewniają im moc wykonywania zadań, które są poza zasięgiem klasycznych komputerów.

W związku z tym potrzeba opracowania nowatorskich technik kryptograficznych odpornych na ataki kwantowe staje się coraz bardziej nagląca, co stanowi ciągłe wyzwanie w dziedzinie kryptografii.

Przyszłe trendy w kryptografii

- Istotnym trendem będzie opracowanie i przyjęcie algorytmów kryptografii postkwantowej odpornych na ataki kwantowe. Badane są algorytmy takie jak kryptografia oparta na sieciach.

- Rośnie akceptacja szyfrowania i zarządzania kluczami w chmurze, szczególnie w finansach. Szyfrowanie homomorficzne umożliwia obliczenia na zaszyfrowanych danych bez ich deszyfrowania. Może to zwiększyć prywatność w przetwarzaniu danych w chmurze i przetwarzaniu danych.

- Kryptografia odgrywa kluczową rolę w zabezpieczaniu technologii blockchain i w przyszłości obie te dziedziny będą nadal ze sobą powiązane.

- Wraz ze wzrostem przepisów dotyczących ochrony danych, takich jak RODO, tokenizacja jest coraz częściej stosowana w służbie zdrowia, usługach finansowych i przedsiębiorstwach. Tokenizacja zastępuje rzeczywiste dane tokenem, który jest bezwartościowy dla hakerów.

Ostatnie słowa

Kryptografia to rozległa dziedzina, w której jest wiele do odkrycia, a my zaledwie zarysowaliśmy jej powierzchnię, omawiając podstawy kryptografii.

Omówiliśmy kryptografię, jej zasady, typy kryptografii, funkcje skrótu, wyzwania, przyszłe trendy i praktyczne zastosowania.

Jednak jest o wiele więcej do odkrycia.

Następnie Cloud Cryptography: przewodnik wprowadzający i studium przypadku Google Cloud.