Wiele konsumenckich dysków SSD twierdzi, że obsługuje szyfrowanie, a funkcja BitLocker im wierzy. Jednak, jak dowiedzieliśmy się w zeszłym roku, dyski te często nie służyły do bezpiecznego szyfrowania plików. Microsoft właśnie zmienił system Windows 10, aby przestał ufać tym dyskom SSD i domyślnie stosował szyfrowanie programowe.

Zmiany w szyfrowaniu BitLocker

Dyski półprzewodnikowe i inne dyski twarde mogą twierdzić, że są „samoszyfrujące”. Jeśli tak, funkcja BitLocker nie wykona żadnego szyfrowania, nawet jeśli ręcznie włączysz tę funkcję. Teoretycznie to było dobre: dysk mógł sam wykonać szyfrowanie na poziomie oprogramowania układowego, przyspieszając proces, zmniejszając zużycie procesora i być może oszczędzając trochę energii. W rzeczywistości jednak było źle: wiele dysków miało puste hasła główne i inne poważne awarie bezpieczeństwa. Dowiedzieliśmy się, że konsumenckim dyskom SSD nie można ufać w implementacji szyfrowania.

Nowe podejście Microsoftu

Microsoft zmienił sytuację. Domyślnie funkcja BitLocker ignoruje dyski, które twierdzą, że są samoszyfrujące, i wykonuje szyfrowanie w oprogramowaniu. Nawet jeśli masz dysk, który twierdzi, że obsługuje szyfrowanie, funkcja BitLocker w to nie uwierzy.

Ta zmiana pojawiła się w systemie Windows 10 KB4516071, aktualizacja wydana 24 września 2019 r. Została zauważona przez SwiftOnSecurity na Twitterze:

Microsoft rezygnuje z producentów dysków SSD: system Windows nie będzie już ufał dyskom, które twierdzą, że mogą się szyfrować, zamiast tego funkcja BitLocker domyślnie korzysta z szyfrowania AES przyspieszanego przez procesor. To jest po exposé na temat szerokich problemów z szyfrowaniem opartym na oprogramowaniu. Link do tweetu Link do zdjęcia

– SwiftOnSecurity (@SwiftOnSecurity) 27 września 2019 r.

Jak postępować z istniejącymi systemami

Istniejące systemy z funkcją BitLocker nie zostaną automatycznie zmigrowane i będą nadal używać szyfrowania sprzętowego, jeśli zostały pierwotnie skonfigurowane w ten sposób. Jeśli masz już włączone szyfrowanie BitLocker w swoim systemie, musisz odszyfrować dysk, a następnie zaszyfrować go ponownie, aby upewnić się, że funkcja BitLocker używa szyfrowania programowego, a nie sprzętowego. Ten biuletyn zabezpieczeń firmy Microsoft zawiera polecenie, za pomocą którego można sprawdzić, czy system korzysta z szyfrowania sprzętowego lub programowego.

Jak zauważa SwiftOnSecurity, nowoczesne procesory radzą sobie z wykonywaniem tych działań w oprogramowaniu i nie powinno być zauważalnego spowolnienia, gdy funkcja BitLocker przełącza się na szyfrowanie programowe.

Opcje dla przedsiębiorstw

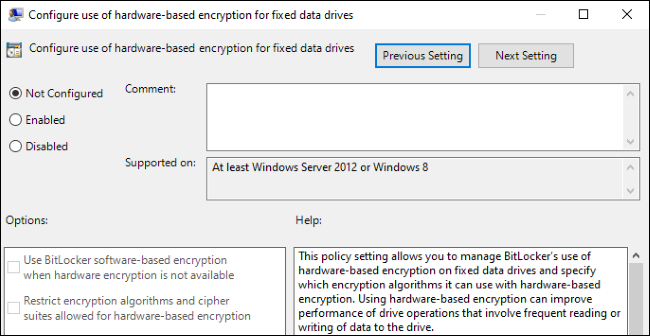

Jeśli chcesz, funkcja BitLocker może nadal ufać szyfrowaniu sprzętowemu. Ta opcja jest domyślnie wyłączona. W przypadku przedsiębiorstw posiadających dyski z oprogramowaniem układowym, którym ufają, opcja „Konfiguruj użycie szyfrowania sprzętowego dla stałych dysków danych” w obszarze Konfiguracja komputera > Szablony administracyjne > Składniki systemu Windows > Szyfrowanie dysków BitLocker > Naprawione dyski danych w zasadach grupy pozwoli im ponownie aktywować szyfrowanie sprzętowe. Wszyscy inni powinni zostawić to w spokoju.

Szkoda, że Microsoft i reszta z nas nie mogą ufać producentom dysków. To ma sens: jasne, twój laptop może być wykonany przez firmę Dell, HP, a nawet sam Microsoft. Ale czy wiesz, jaki dysk jest w tym laptopie i kto go wyprodukował? Czy ufasz producentowi tego dysku, który bezpiecznie obsługuje szyfrowanie i wydaje aktualizacje, jeśli wystąpi problem? Jak się dowiedzieliśmy, prawdopodobnie nie powinieneś. Teraz Windows też nie będzie.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.