Kompleksowy przewodnik po rozwiązaniach w zakresie bezpieczeństwa sieci

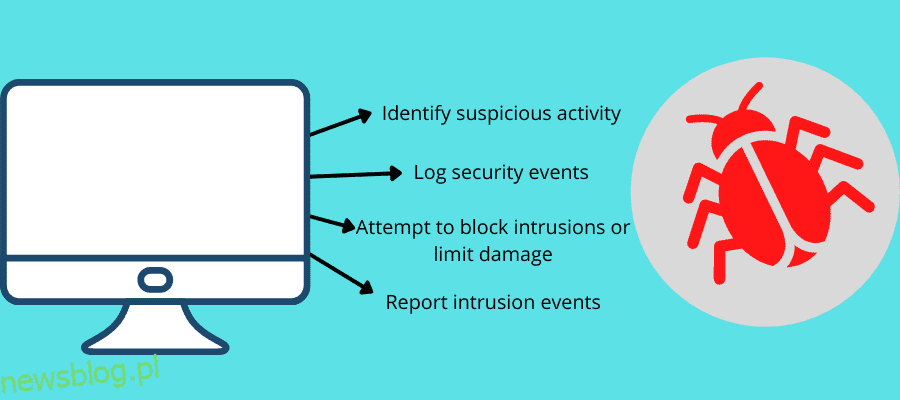

Problemy związane z cyberbezpieczeństwem narastają i stają się coraz bardziej skomplikowane wraz z postępem technologicznym. Chociaż nie można powstrzymać cyberprzestępców przed stawaniem się mądrzejszymi, można zastosować systemy bezpieczeństwa, takie jak IDS i IPS, aby zmniejszyć powierzchnię ataku, a nawet je zablokować. To prowadzi nas do bitwy – IDS kontra IPS, aby wybrać, co jest lepsze … Dowiedz się więcej